بعد از کشف شدن باتنت[۱] بدافزار VPNFilter، محققان امنیتی یک باتنت عظیم دیگر را که در حال حاضر بیش از ۴۰٫۰۰۰ سرور، مودم و دستگاههای متصل به اینترنت را که متعلق به تعداد زیادی از سازمانها در سراسر جهان است، کشف کردهاند.

این کمپین که Operation Prowli نامیده شده است، این بدافزار را پخش کرده و کدهای مخرب را تزریق میکند تا کنترل سرورها و وبسایتها را در سراسر جهان با استفاده از روشهای مختلف حمله در دست گیرد. این روشها شامل بهرهبرداریها، brute-forcing کلمه عبور و سوءاستفاده از تنظیمات ضعیف است.

Operation Prowli که توسط محققان تیم امنیتی GuardiCore کشف شده است[۲]، در حال حاضر بیش از ۴۰٫۰۰۰ دستگاه را از ۹٫۰۰۰ شرکت با دامنههای مختلف مورد هدف قرار داده است که شامل سازمانهای دولتی، آموزشی و سرمایهگذاری میشود.

در اینجا لیستی از دستگاهها و سرویسهای آلودهشده توسط بدافزار Prowli آورده شده است:

- سرورهای Drupal و WordPress CMS که میزبانی بسیاری از وبسایتهای محبوب را بر عهده دارند.

- سرورهای Jumla که در حال استفاده از افزونه K2 هستند.

- سرورهای پشتیبان که در حال اجرای نرمافزار HP Data Protector هستند.

- مودمهای DSL

- سرورهای با یک پورت باز SSH

- phpMyAdmin

- جعبههای NFS

- سرورهای با پورتهای SMB بدون محافظ

- دستگاههای اینترنت اشیاء (IoT) آسیبپذیر

تمام اهداف فوق با استفاده از یک آسیبپذیری شناختهشده یا حدس زدن اطلاعات ورودی آلوده شدهاند.

بدافزار Prowli یک Miner ارزهای رمزنگاریشده را تزریق میکند.

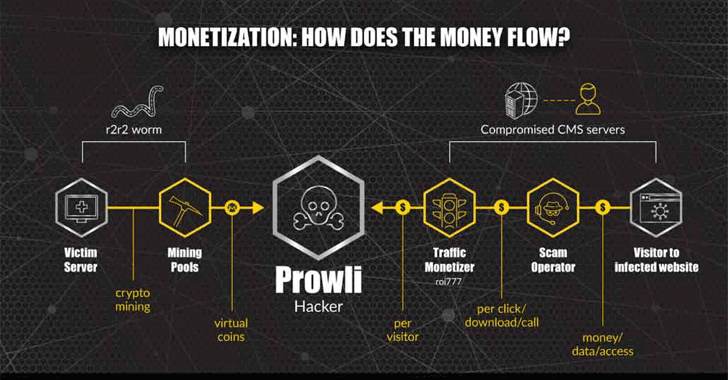

ازآنجاکه مهاجمانِ در پشت حمله Prowli از دستگاههای آلوده و وبسایتها برای mine کردن ارزهای رمزنگاریشده و یا اجرای یک اسکریپت که قربانیان را به وبسایتهای مخرب هدایت میکند، سوءاستفاده میکنند؛ محققان معتقدند که آنها بیشتر بر روی کسب درآمد متمرکز هستند، نه یک ایدئولوژی یا موارد جاسوسی دیگر.

طبق گفته محققان GuardiCore، دستگاههای به خطر افتاده با miner ارز رمزنگاریشده Monero آلوده شدهاند و کرم r2r2، یک بدافزار نوشته شده در Golang است که حملاتbrute-force از نوع SSH را بر روی دستگاههای آلودهشده اجرا میکند و اجازه میدهد که بدافزار Prowli کنترل دستگاههای جدید را بر عهده گیرد[۳].

به عبارت ساده، “r2r2 بهطور تصادفی بلوکهای آدرس IP را تولید میکند و بهطور تکراری تلاش میکند تا ورودیهای SSH را با استفاده از نام کاربری و رمز عبور brute force کند. پس از شکستن کلمه عبور، مجموعهای از دستورات را بر روی سیستم قربانی اجرا میکند.”

این دستورات مسئول بارگیری چندین کپی از این کرم برای معماریهای مختلف پردازنده، یک miner ارزهای رمزنگاری شده و یک فایل پیکربندی از یک سرور hard-code شدهی از راه دور است.

مهاجمان همچنین کاربران را به نصب افزونههای مخرب ترغیب میکنند.

علاوه بر miner ارزهای رمزنگاری شده، مهاجمان همچنین از یک webshell منبعِ باز شناختهشده به نام WSO Web Shell برای تغییر سرورهای آسیبدیده استفاده میکنند. توسط این کار درنهایت به مهاجمان اجازه داده میشود تا بازدیدکنندگان وبسایتها را به سایتهای جعلی که افزونههای مرورگرِ مخرب را گسترش میدهند، هدایت کنند[۴].

تیم GuardiCore این کمپین را در چندین شبکه در سراسر جهان کشف کرد و کمپین Prowli را در صنایع مختلف شناسایی کرد.

محققان دراینباره گفتند: “طی یک دوره ۳ هفتهای، ما بیش از دهها نمونه از چنین حملاتی را در روز از طریق بیش از ۱۸۰ IP از کشورهای مختلف و سازمانها کشف کردیم. این حملات ما را به بررسی زیر ساختار مهاجمان و کشف یک عملیات وسیع در حمله به سرویسهای متعدد سوق داد.”

چگونه از دستگاههایتان در برابر حملات بدافزاری مشابه Prowli محافظت کنید؟

ازآنجاکه مهاجمان از ترکیب چندین آسیبپذیری شناختهشده و حدس زدن اطلاعات ورودی برای در معرض خطر قرار دادن دستگاهها استفاده کردند، کاربران باید مطمئن شوند که سیستمهای آنها وصله و بهروز میشوند و همیشه از کلمات عبور قوی برای دستگاههای خود استفاده کنند.

علاوه بر این، کاربران همچنین باید قفل کردن سیستمهای خود را در نظر داشته باشند و سیستمهای آسیبپذیر را بهگونهای تقسیمبندی کنند تا آنها را از بقیه شبکه خود جدا کنند.

در اواخر ماه گذشته، یک باتنت عظیم، که با نام VPNFilter نامگذاری شد، نیم میلیون روتر و دستگاه ذخیرهسازی را از طیف وسیعی از تولیدکنندگان در ۵۴ کشور با یک بدافزار آلوده کرد که توانایی انجام عملیات مخرب سایبری، نظارت و حملات مردی در میان را دارد.

منابع

[۱] https://apa.aut.ac.ir/?p=4698

[۲]https://www.guardicore.com/2018/06/operation-prowli-traffic-manipulation-cryptocurrency-mining

[۳] https://thehackernews.com/2017/11/cryptocurrency-mining-javascript.html

[۴] https://thehackernews.com/2014/04/malicious-chrome-extension-hijacks.html

[۵] https://thehackernews.com/2018/06/prowli-malware-botnet.html

ثبت ديدگاه