بیش از نیم میلیون روتر و دستگاه ذخیرهسازی در دهها کشور با یک بدافزار بسیار پیچیده از نوع باتنتِ اینترنت اشیاء آلوده شدهاند که احتمالاً توسط یک گروه پشتیبانی شده توسط روسیه تهیه شده است.

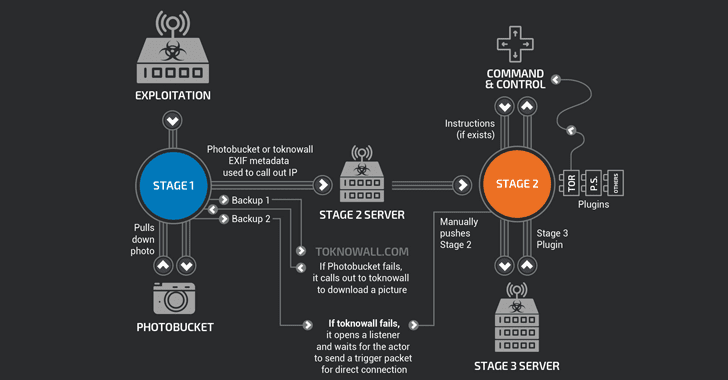

واحد اطلاعات سایبری Cisco Talos یک بدافزار پیشرفته از نوع باتنت اینترنت اشیاء را کشف کرده است[۱] که VPNFilter نامیده شده است و با قابلیتهای چندمنظوره برای جمعآوری اطلاعات، تداخل در ارتباطات اینترنتی و همچنین انجام عملیاتهای مخرب توسط حمله سایبری طراحی شده است.

این بدافزار در حال حاضر بیش از ۵۰۰،۰۰۰ دستگاه را در حداقل ۵۴ کشور آلوده کرده است، که بیشتر آنها روترها و دستگاههای ذخیرهسازی متصل به اینترنت از Linksys ،MikroTik ،NETGEAR و TP-Link هستند. برخی از دستگاههای ذخیرهسازی شبکه (NAS) که شناختهشده هستند نیز مورد هدف قرارگرفتهاند.

VPNFilter یک بدافزار ماژولار چندمرحلهای است که میتواند گواهینامههای یک وبسایت را سرقت کند و سیستمهای SCADA یا کنترل صنعتی را مونیتور کند، مانند سیستمهای مورداستفاده در شبکههای برق، زیرساختهای دیگر و کارخانهها.

این بدافزار توسط شبکه ناشناس Tor ارتباط برقرار میکند و حتی شامل یک کلید کشتار(۱) است که توسط آن بدافزار میتواند عمداً خود را از بین ببرد.

برخلاف بسیاری از بدافزارهای دیگر که دستگاههای اینترنت اشیاء را هدف قرار میدهند، مرحله اول از بدافزار VPNFilter شامل یک راهاندازی مجدد میشود، که از این طریق میتواند یک پایگاه دائم بر روی دستگاه آلوده ایجاد کرده و مرحله دوم از مراحل اجرایی بدافزار را پیادهسازی کند.

نام VPNFilter از روی یک دایرکتوری (/var/run/vpnfilterw) که توسط این بدافزار نامگذاری شده است برداشته شده است که این بدافزار برای مخفی کردن فایلهای خود در یک دستگاه آلوده ایجاد میکند.

ازآنجاییکه این تحقیقات هنوز در حال انجام است، محققان Talos اثبات قطعی در مورد چگونگی بهرهبرداری از دستگاههای آسیبدیده توسط سازندگان این بدافزار را ندارند، اما آنها قویاً معتقدند که VPNFilter از آسیبپذیری روز صفر برای آلوده کردن قربانیان خود استفاده نمیکند.

در عوض، این بدافزار دستگاههایی را هدف قرار میدهد که هنوز در معرض آسیبپذیریهای شناختهشده و عمومی هستند و یا اینکه دارای اطلاعات ورود پیشفرض هستند که بهرهبرداری از آنها را راحت میکند.

محققان Talos قویاً معتقدند که دولت روسیه پشت بدافزار VPNFilter قرار دارد، زیرا کدهای این بدافزار با نسخههایی از BlackEnergy همخوانی دارد. بدافزار BlackEnergy مسئول چندین حمله در مقیاس بزرگ است که دستگاههایی را در اوکراین مورد هدف قرار داد که دولت ایالاتمتحده آن را به روسیه مرتبط دانست[۲].

اگرچه دستگاههای آلودهشده به VPNFilter در ۵۴ کشور مختلف کشف شده است، محققان معتقدند با توجه به افزایش آلودگیهای ایجادشده توسط این بدافزار در کشور اوکراین در تاریخ ۸ می ۲۰۱۸، هکرها بهطور خاص این کشور را هدف قرار دادهاند.

William Largent، محقق Talos، دراینباره گفته است: “این بدافزار دارای یک قابلیت مخرب است که میتواند یک دستگاه آلوده را غیرقابل استفاده کند، که میتواند بر روی ماشینهای قربانی یا بهطور گستردهای فعال شود و دارای قابلیت قطع دسترسی به اینترنت برای صدها هزار قربانی در سراسر جهان است.”

محققان گفتند به دلیل نگرانی در مورد حمله احتمالی آینده به اوکراین، که بارها و بارها قربانی حملات سایبری روسیه شده است[۳و۴] (ازجمله قطع برق در مقیاس عظیم و NotPetya)، یافتههای خود را قبل از اتمام تحقیقاتشان منتشر کردهاند.

اگر شما در حال حاضر توسط این بدافزار آلوده شدهاید، برای حذف این بدافزار مخرب، روتر خود را به تنظیمات پیشفرض کارخانه برگردانید و سیستمعامل دستگاه خود را در اسرع وقت بهروزرسانی کنید.

شما باید در مورد امنیت دستگاههای اینترنت اشیاء هوشمند خود مراقب باشید. برای جلوگیری از چنین حملات بدافزاری، به شما توصیه میشود اطلاعات ورود پیشفرض دستگاه خود را تغییر دهید.

اگر روتر شما بهطور پیشفرض آسیبپذیر است و نمیتوان آن را بهروز کرد، آن را دور انداخته و یک نسخه جدید را خریداری کنید، به همین سادگی. امنیت و حفظ حریم خصوصی شما بیش از قیمت یک روتر ارزش دارد.

علاوه بر این، همیشه روترهای خود را در پشت فایروال قرار دهید و گزینه مدیریت از راه دور آن را خاموش کنید تا زمانی که شما واقعاً به آن نیاز داشته باشید.

منابع

[۱] https://blog.talosintelligence.com/2018/05/VPNFilter.html

[۲] https://thehackernews.com/2014/11/blackenergy-crimeware-router-linux.html

[۳] https://thehackernews.com/2016/12/power-outage-ukraine.html

[۴] https://thehackernews.com/2017/07/notpetya-ransomware-police-raid.html

[۵] https://thehackernews.com/2018/05/vpnfilter-router-hacking.html

(۱) killswitch

ثبت ديدگاه