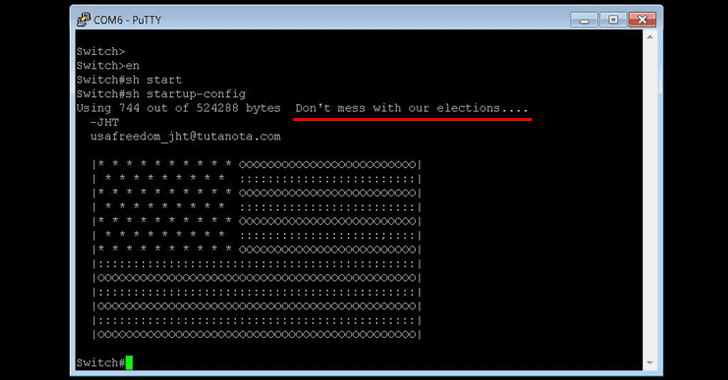

از هفته گذشته، یک گروه هکری جدید که خود را JHT نامیدهاند، تعداد زیادی از دستگاههای سیسکو را که متعلق به سازمانهایی در روسیه و ایران بودند را ربودند[۱] و پیامی با عنوانDo not mess with our elections به همراه پرچم آمریکا ( در فرمت ASCII) را از خود بهجای گذاشتند.

محمدجواد آذری جهرمی، وزیر ارتباطات و فناوری اطلاعات ایران، گفت[۲] که این کمپین تقریباً ۳۵۰۰ سوئیچ شبکه در ایران را تحت تأثیر قرار داده است، اما اکثر آنها در حال حاضر بازسازی شدهاند.

گزارش شده است که این گروه هکری، دستگاههای آسیبپذیر سرویسگیرنده نصب هوشمند(۱) سیسکو را که بهطور پیشفرض بر روی سوئیچهای IOS و IOS XE فعال است و بر روی پورت ۴۷۸۶ (TCP) اجرا میشود، مورد هدف قرار دادند. ویژگی نصب هوشمند یک ابزار plug-and-play است که برای کمک به مدیران طراحی شده است که بتوانند از راه دور تجهیزات سیسکو را پیادهسازی و تنظیم کنند.

برخی محققان معتقدند[۳] این حمله شامل یک آسیبپذیری اخیر اجرای کد از راه دور (CVE-2018-0171) در سرویسگیرنده نصب هوشمند سیسکو است که میتواند مهاجمان را قادر به کنترل کامل تجهیزات شبکه کند[۴].

بااینحال، ازآنجاکه این حمله ظاهراً دستگاههای مورد هدف را راهاندازی مجدد میکند و آنها را از دسترس خارج میکند، سیسکو معتقد است مهاجمان صرفاً از پروتکل نصب هوشمند سوءاستفاده کردند تا تنظیمات دستگاه را بازنویسی کنند بهجای اینکه از این آسیبپذیری بهرهبرداری کنند.

این شرکت دراینباره توضیح میدهد[۵]: “پروتکل نصب هوشمند سیسکو میتواند برای تغییر تنظیمات سرور TFTP، برداشت(۲) تنظیمات فایلها از طریق TFTP، تنظیم پیکربندی فایل، جایگزینی تصویر IOS و تنظیم حسابهای کاربری و اجازه برای اجرای دستورات IOS مورد سوءاستفاده قرار گیرد.”

شرکتِ امنیتی Qihoo 360 Netlab در چین همچنین تأیید میکند[۶] این کمپین حمله که توسط گروه JHT راه افتاده است شامل آسیبپذیری اجرای کدِ اخیراً کشف شده نیست. در عوض، این حمله به دلیل عدمتأیید هویت در پروتکل نصب هوشمند سیسکو، که در ماه مارس سال گذشته گزارش شده است، اتفاق افتاده است.

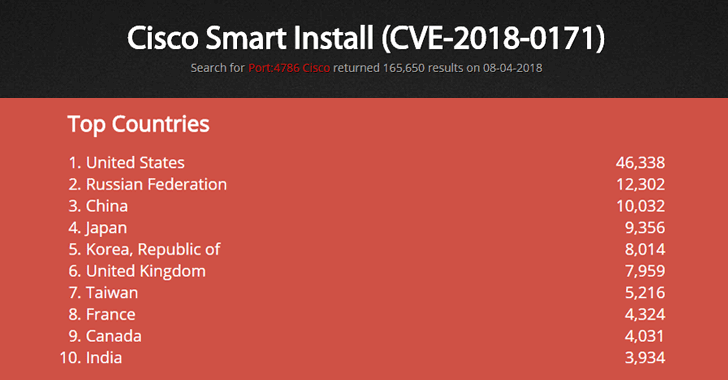

بر اساس موتور جستجوی اینترنت Shodan، بیش از ۱۶۵،۰۰۰ سیستم در حال حاضر بر روی اینترنت در حال اجرای سرویسگیرنده نصب هوشمند سیسکو بر روی پورت ۴۷۸۶ (TCP) هستند[۷].

ازآنجاییکه سرویسگیرنده نصب هوشمند سیسکو طراحی شده است تا مدیریت از راه دور بر روی سوئیچهای سیسکو امکانپذیر باشد، مدیران سیستم باید آن را فعال کنند، اما دسترسی آن را به access control lists یا ACLs محدود کنند.

مدیرانی که از ویژگی نصب هوشمند سیسکو استفاده نمیکنند، باید آن را با استفاده از دستور پیکربندی no vstack غیرفعال کنند.

اگرچه حملات اخیر هیچ ارتباطی با CVE-2018-0171 ندارند، به مدیران هنوز هم بهشدت توصیه میشود تا وصلههای موردنظر را برای رفع این آسیبپذیری نصب کنند. زیرا با توجه به اینکه جزئیات فنی و اثبات ادعای این آسیبپذیری در حال حاضر بر روی اینترنت موجود است [۴]، مهاجمان میتوانند بهآسانی حمله بعدی خود را با استفاده از این نقص پیادهسازی کنند.

منابع

[۱] https://twitter.com/xnetua/status/982316233411325952

[۲] https://twitter.com/azarijahromi/status/982512781227421696

[۳] https://twitter.com/Khoramyar/status/982351855840718850

[۴] https://apa.aut.ac.ir/?p=3804

[۵] https://apa.aut.ac.ir/?p=3808

[۶] https://twitter.com/360Netlab/status/983055141132800000

[۷] https://www.shodan.io/report/BhJiNv4s

[۸] https://thehackernews.com/2018/04/hacking-cisco-smart-install.html

(۱) Smart Install

(۲) exfiltrate

ثبت ديدگاه