محققان امنیتی در Embedi یک آسیبپذیری بحرانی در نرمافزار IOS و نرمافزار IOS XE شرکت سیسکو را کشف کردهاند که میتواند به یک مهاجم ناشناخته از راه دور اجازه دهد تا یک کد دلخواه را اجرا کرده و کنترل کامل تجهیزات شبکه آسیبپذیر را در اختیار گرفته و در ترافیک تداخل ایجاد کند.

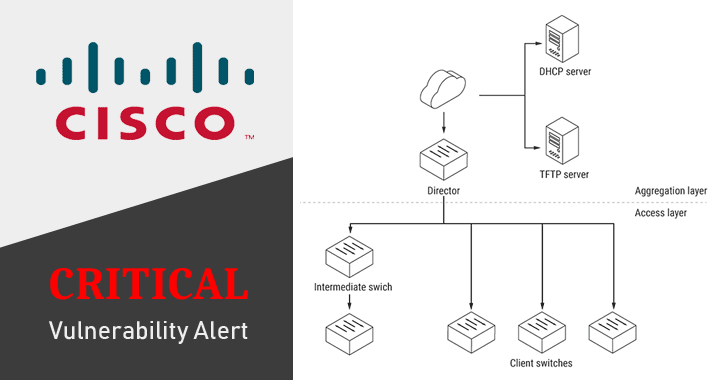

آسیبپذیری سرریز بافر بر پایه پشته(۱) (CVE-2018-0171) به علت اعتبارسنجی نادرست دادههای بسته در Smart Install Client، یک پیکربندی plug-and-play و ویژگی مدیریت تصویر به وجود آمده است که به مدیران اجازه میدهد تا بتوانند به راحتی سوییچهای شبکه مشتریان را پیادهسازی کنند.

Embedi جزئیات فنی و کد اثبات ادعای این آسیبپذیری را بعد از انتشار بهروزرسانیهای موردنظر برای برطرف کردن این آسیبپذیری اجرای کد از راه دور توسط شرکت سیسکو، منتشر کرد[۱]. این آسیبپذیری دارای امتیاز ۹٫۸ (حیاتی) در سیستم امتیازدهی آسیبپذیری رایج(۲) یا CVSS است.

محققان در مجموع ۸٫۵ میلیون دستگاه را با پورت آسیبپذیر باز در اینترنت پیدا کردند که حدود ۲۵۰ هزار دستگاه وصله نشده را در اختیار مهاجمان قرار میدهد.

برای بهرهبرداری از این آسیبپذیری، مهاجم باید یک پیغام Smart Install دستکاری شده را به یک دستگاه آسیبپذیر بر روی پورت ۴۷۸۶ (TCP) ارسال کند، که به طور پیشفرض باز است.

سیسکو در گزارش خود اینگونه توضیح داده است[۲]: “بهطور دقیقتر، سرریز بافر در تابع smi_ibc_handle_ibd_init_discovery_msg رخ میدهد و به دلیل اینکه اندازه دادههای کپی شده در یک بافر دارای اندازه ثابت(۳) بررسی نشده است، اندازه و دادهها به طور مستقیم از بسته شبکه گرفته میشود و توسط مهاجم کنترل میشود.”

این آسیبپذیری همچنین میتواند منجر به شرایط denial-of-service یا watchdog crash توسط ایجاد حلقه نامحدود در دستگاههای تحت تاثیر شود.

محققان این آسیبپذیری را پس از گزارش کردن آن به سیسکو در می ۲۰۱۷، در یک کنفرانس در هنگکنگ شرح دادند.

ویدیوی اثبات این حمله:

محققان در اولین اثبات خود، همانطور که در این ویدیو[۳] نشان داده شده است، سوییچ Catalyst 2960 سیسکو را مورد هدف قرار دادند تا کلمه عبور آن را تغییر داده و یا ریست کنند و وارد حالت EXEC که دارای دسترسی ممتاز است، شوند.

در ویدیوی دوم خود[۴]، محققان از این آسیبپذیری بهرهبرداری کردند تا به طور موفقیتآمیز ترافیک بین سایر دستگاه های متصل به سوئیچ آسیبپذیر و اینترنت را شنود کنند.

سختافزارها و نرمافزارهای تحت تأثیر این آسیبپذیری:

این آسیبپذیری بر روی موتورهای سوپروایزر Catalyst 4500، سوئیچهای سری Catalyst 3850 و سوئیچهای سری Catalyst 2960 شرکت سیسکو تست شده است و همچنین تمام دستگاههایی که در دستهبندی Smart Install Client قرار میگیرند، به طور بالقوه به این نقص آسیبپذیر هستند، از جمله:

- Catalyst 4500 Supervisor Engines

- Catalyst 3850 Series

- Catalyst 3750 Series

- Catalyst 3650 Series

- Catalyst 3560 Series

- Catalyst 2960 Series

- Catalyst 2975 Series

- IE 2000

- IE 3000

- IE 3010

- IE 4000

- IE 4010

- IE 5000

- SM-ES2 SKUs

- SM-ES3 SKUs

- NME-16ES-1G-P

- SM-X-ES3 SKUs

سیسکو این آسیبپذیری را در تاریخ ۲۸ مارس ۲۰۱۸ بر روی تمامی محصولات آسیب پذیر خود برطرف کرد و Embedi جزئیات این آسیبپذیری را در تاریخ ۲۹ مارس ۲۰۱۸ در وبلاگ خود منتشر کرد. بنابراین، به مدیران شدیدا توصیه میشود که بهروزرسانیهای نرمافزاری رایگان را برای برطرف کردن این آسیبپذیری در اسرع وقت نصب کنند.

منابع

[۱] https://embedi.com/blog/cisco-smart-install-remote-code-execution

[۲]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

[۳] https://youtu.be/CE7KNK6UJuk

[۴] https://youtu.be/TSg5EZVudNU

[۵] https://thehackernews.com/2018/04/cisco-switches-hacking.html

(۱) The stack-based buffer overflow

(۲) Common Vulnerability Scoring System

(۳) fixed-size

ثبت ديدگاه