همانگونه که محققی که نقصهای Meltdown و Spectre را در پردازندههای اینتل افشا کرده است[۱]، پیشبینی کرده بود، برخی از پردازندههای اینتل وصلههای موردنظر برای حمله تجزیهوتحلیل جانبی(۱) را دریافت نخواهند کرد.

در یک راهنمایی تجدیدنظر در میکرو کد[۲]، اینتل اذعان کرد که نمیتواند نقص طراحی Spectre در برخی از پردازندههای قدیمی خود را برطرف کند، زیرا این امر نیازمند تغییر در معماری پردازنده برای برطرف شدن است.

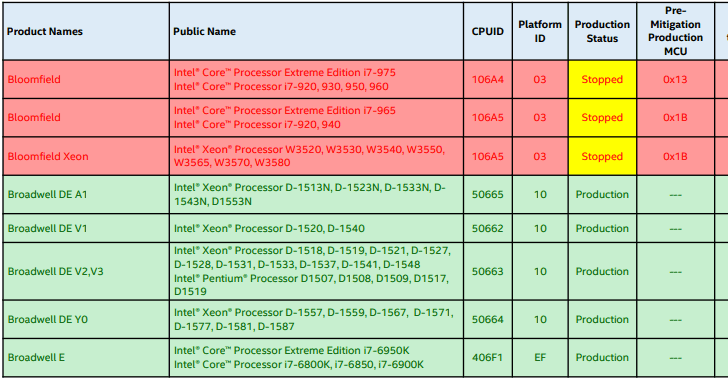

این سازنده پردازنده، وضعیت تولید ۹ محصول خود را متوقف کرده است. این محصولات عبارتاند از: Bloomfield، Clarksfield، Gulftown، Harpertown Xeon، Jasper Forest، Penryn، SoFIA 3GR، Wolfdale و Yorkfield

این خانوادههای تراشههای آسیبپذیر که عمدتاً قدیمی هستند و در سالهای ۲۰۰۷ تا ۲۰۱۱ به فروش میرسیدند، دیگر نمیتوانند بهروزرسانیهای میکرو کد را دریافت کنند که بیش از ۲۳۰ مدل از پردازندههای اینتل را نسبت به حمله مهاجمان آسیبپذیر میکنند و میلیونها کامپیوتر و دستگاه تلفن همراه را در اختیار مهاجمان قرار میدهند.

طبق راهنمایی تجدیدنظر شده، “پس از بررسی جامع از قابلیتهای میکرو معماریها و میکرو کدها برای این محصولات، اینتل قصد دارد بهروزرسانیهای میکرو کد را برای این محصولات به یک یا چند دلیل انجام ندهد.”

اینتل به سه دلیل در مستندات خود اشاره میکند که چرا برخی از محصولات آسیبدیده مورد اصلاح قرار نگرفتهاند:

- خصوصیات میکرو معماری که یک پیادهسازی عملی از امکان اصلاح کردن نقص Variant 2 یا CVE-2017-5715 را متوقف میکنند.

- محدود بودن پشتیبانی نرمافزار سیستم که بهصورت تجاری در دسترس است.

- بر اساس ورودیهای مشتری، اکثر این محصولات بهعنوان سیستمهای بسته پیادهسازی میشوند و بنابراین انتظار میرود که کمتر در معرض این آسیبپذیریها قرار داشته باشند.

آسیبپذیری Specter variant 2 یا CVE-2017-5715 بر روی سیستمهایی تأثیر میگذارد که در آن میکروپروسسورها از اجرای احتمالاتی(۲) و پیشبینی مستقیم شاخه استفاده میکنند و اجازه میدهند برنامههای مخرب اطلاعات حساس مانند رمزهای عبور و کلیدهای رمزنگاری یا اطلاعات حساس مانند هسته را با استفاده از یک حمله تحلیل کانال جانبی بخوانند.

بااینحال، این پردازندهها میتوانند بهروزرسانیهای میکرو کد پیشگیری اولیه را برای جلوگیری از به وجود آمدن نقصهای Variant 1 (Spectre) و Option 3 (Meltdown) نصب کنند.

یک سخنگوی اینتل از طریق پست الکترونیک دراینباره گفته است: “ما اکنون نسخههای بهروزرسانی میکرو کد را برای محصولات ریزپردازندههای اینتل منتشر کردیم که در ۹ سال گذشته روانه بازار شدهاند و نیاز به حفاظت در برابر آسیبپذیریهای سمت کانال جانبی که توسط گوگل کشف شده است دارند. بااینحال، همانطور که در آخرین راهنمای ما برای تجدیدنظر میکرو کدها ارائه شده است، به چندین دلیل، ازجمله پشتیبانی محدود اکوسیستم و بازخورد مشتری، بهروزرسانیهای میکرو کد مربوط به تعدادی از سیستمعاملهای قدیمی را ارائه نکردیم.”

علاوه بر اینتل، کشف شده است که پردازندههای AMD Ryzen و EPYC نیز نسبت به ۱۳ نقص حیاتی آسیبپذیر هستند[۳] که میتوانند اجازه دهند مهاجم غیرمجاز به اطلاعات حساس دسترسی داشته باشد، بدافزارهای مخرب را در داخل تراشه نصب کند و به سیستمهای در معرض خطر دسترسی کامل داشته باشد.

AMD اذعان کرده است[۴] آسیبپذیریهای گزارششده وجود دارند و قول داده است که وصلههای موردنیاز برای سیستمعامل را برای میلیونها دستگاه تحت تأثیر در هفتههای آینده ارائه دهد.

بااینحال، CTS Labs، شرکت امنیتی که این آسیبپذیریها را کشف و افشا کرده است، ادعا کرد که AMD ممکن است چندین ماه طول بکشد تا وصلههایی را برای این مشکلات امنیتی منتشر کند و برخی از آنها نیز قابل اصلاح شدن نیستند.

منابع

[۱] https://apa.aut.ac.ir/?p=3397

[۲]https://newsroom.intel.com/wp-content/uploads/sites/11/2018/04/microcode-update-guidance.pdf

[۳] https://apa.aut.ac.ir/?p=3723

[۴] https://thehackernews.com/2018/03/amd-processor-hacking.html

[۵] https://thehackernews.com/2018/04/intel-spectre-vulnerability.html

(۱) side-channel analysis attack

(۲) speculative

ثبت ديدگاه