محققان امنیتی ادعا کردند که ۱۳ آسیبپذیری حیاتی مشابه [۱] با آسیبپذیریهای Meltdown و Spectre را بر روی پردازندههای شرکت AMD یعنی Ryzen و EPYC کشف کردند که میتواند به مهاجمان اجازه دهد به اطلاعات حساس کاربران دسترسی داشته باشند، بدافزارهای پایدار را بر روی تراشه نصب کنند و کنترل کامل سیستمهای در معرض خطر قرار گرفته را در اختیار گیرند.

همه این آسیبپذیریها در قسمت ایمن پردازندهها و تراشههای با معماری AMD Zen قرار دارند. قسمت ایمن پردازندهها معمولاً جایی است که دستگاه اطلاعات مهمی مانند کلمات عبور و کلیدهای رمزنگاری را ذخیره میکند و اطمینان حاصل میکند زمانی که شما کامپیوتر را روشن میکنید، هیچ دستور مخربی در حال اجرا نیست.

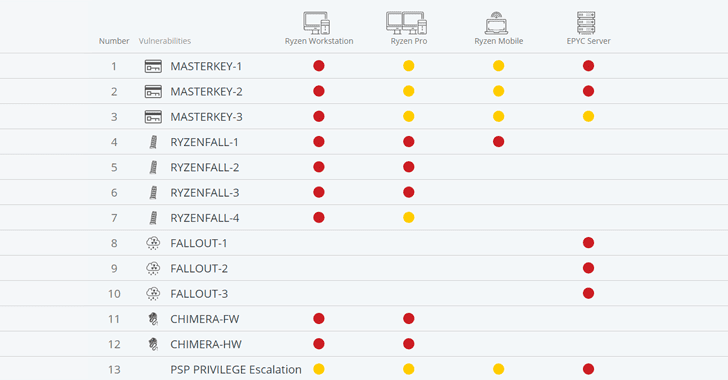

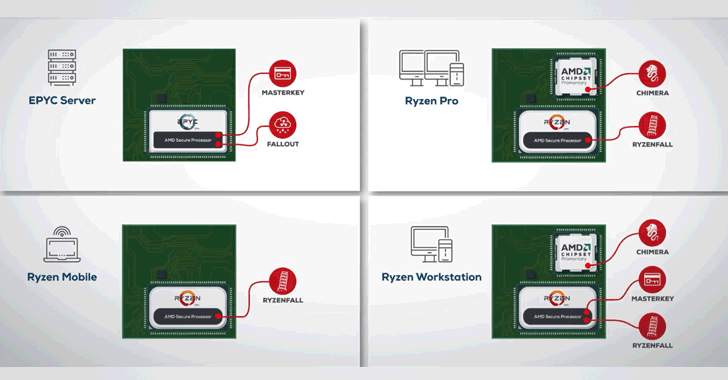

آسیبپذیریهای کشفشده به چهار کلاس RYZENFALL ،FALLOUT ،CHIMERA و MASTERKEY تقسیم شدهاند و دامنه وسیعی از سرورها، workstationها و لپتاپها را که دارای پردازندههای AMD Ryzen، Ryzen Pro، Ryzen Mobile یا EPYC هستند را در معرض آسیبپذیری قرار دادند.

این آسیبپذیریهای وصله نشده بهتازگی توسط تیمی از محققان در CTS-Labs کشف شدهاند [۲] که فناوری مجازیسازی رمزنگاریشده ایمن(۱) شرکت AMD را شکسته و این کار میتواند به مهاجمان اجازه دهد تا گارد گواهینامه مایکروسافت ویندوز(۲) را دور زده تا گواهینامههای شبکه را بدزدند.

بهعلاوه، این محققان همچنین ادعا کردهاند که دو در پشتی قابل بهرهبرداری و قرار دادهشده توسط سازنده را درون تراشه Ryzen کشف کردند که میتواند به مهاجمان اجازه دهد تا کد مخرب داخل تراشه تزریق کنند.

محققان این آسیبپذیریها را بر روی ۲۱ محصول متفاوت AMD آزمایش کردهاند و معتقدند که ۱۱ محصول دیگر نیز به این مشکل آسیبپذیر هستند.

اگرچه AMD در حال حاضر در حال بررسی دقیق این نقصها است [۳]، Dan Guido، بنیانگذار شرکت امنیتی Trail of Bits، که دسترسی اولیه به جزئیات کامل فنی و بهرهبردارهای اثبات ادعا را داشته است، بهطور مستقل تأیید کرده است که تمام ۱۳ آسیبپذیری کشفشده بر روی AMD دقیق هستند و همانطور که در مقاله منتشرشده توضیح داده شده است کار میکنند [۴].

شرح مختصری از همه این آسیبپذیریها در اینجا آمده است:

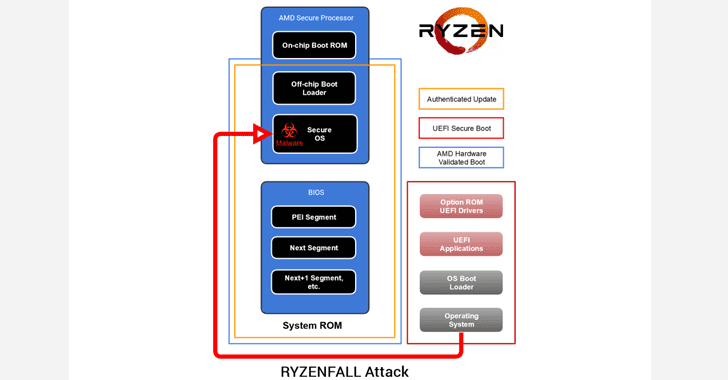

آسیبپذیریهای AMD به نام RYZENFALL (v1, v2, v3, v4)

این آسیبپذیریها در سیستمعامل ایمن AMD قرار داشته و بر روی پردازندههای ایمن Ryzen (workstation/pro/mobile) تأثیرگذار هستند.

به گفته محققان، آسیبپذیریهای RYZENFALL امکان اجرای کد غیرمجاز را بر روی پردازنده ایمن Ryzen میدهند و درنهایت اجازه میدهند مهاجمان به مناطق حفاظتشده در حافظه دسترسی داشته باشند، بدافزارها را به درون پردازنده تزریق کنند و محافظتهای SMM را در برابر reflashing بایوس غیرمجاز، غیرفعال کنند.

مهاجمان همچنین میتوانند از RYZENFALL برای دور زدن گارد گواهینامه ویندوز استفاده کنند و گواهینامههای شبکه را سرقت کنند و سپس از دادههای سرقت شده استفاده کنند تا از طریق شبکههای دیگر (حتی شبکههای سازمانی بسیار ایمن ویندوز) گسترش پیدا کنند.

RYZENFALL همچنین میتواند با یک مسئله دیگر به نام MASTERKEY (که در ادامه توضیح داده شده است) ترکیب شوند تا بر روی پردازندههای ایمن، بدافزارهای پایدار نصب کنند و مشتریان را در معرض خطر جاسوسی صنعتی و درازمدت قرار دهند.

آسیبپذیریهای AMD به نام FALLOUT (v1, v2, v3)

این آسیبپذیریها در اجزای bootloader پردازنده ایمن EPYC قرار دارند و به مهاجمان اجازه میدهند مناطق محافظتشده حافظه مانند SMRAM و گارد گواهینامه ویندوز را خوانده و یا در آنها بنویسند.

حملات FALLOUT تنها بر روی سرورهایی که از پردازندههای EPYC AMD استفاده میکنند تأثیر میگذارند و میتوانند برای تزریق بدافزارها بر روی VTL1، جایی که هسته ایمن(۳) و حالت کاربر جداشده(۴) کد را اجرا میکنند، مورد بهرهبرداری قرار گیرند.

همانند RYZENFALL، FALLOUT همچنین اجازه میدهد که مهاجمان سیستم محافظت flashing بایوس را دور زده و گواهینامههای شبکه را که توسط گارد گواهینامه ویندوز محافظت میشوند، سرقت کنند.

محققان میگویند: “سرورهای EPYC در حال فرآیند یکپارچه شدن در مراکز داده در سراسر جهان هستند، ازجمله در Baidu و مایکروسافت Azure Cloud و AMD اخیراً اعلام کرد که پردازندههای EPYC و Ryzen را بهعنوان راهحلهای امنیتی قوی برای مأموریتهای حیاتی هوا-فضا(۵) و سیستمهای دفاعی ارائه کرده است.”

“ما از افراد، شرکتها و سازمانهای فعال در حوزه امنیت میخواهیم قبل از اینکه این پردازندهها در مأموریتهای حیاتی مورداستفاده قرار گیرند، امنیت آنها را بهطور عمیق موردمطالعه قرار دهند چراکه وجود آسیبپذیری در این پردازندهها میتواند بهطور بالقوه زندگی مردم را در معرض خطر قرار دهد.”

آسیبپذیریهای AMD به نام CHIMERA (v1, v2)

این دو آسیبپذیری در حقیقت درهای پشتی مخفی سازنده هستند که داخل تراشههای Promontory AMD قرار دارند که بخشی جداییناپذیر از تمامی workstationهای Ryzen و Ryzen Pro هستند.

یک در پشتی در سیستمعامل در حال اجرا بر روی تراشه جاسازی شده است، درحالیکه دیگری در سختافزار تراشه (ASIC) قرار دارد و اجازه میدهد تا مهاجمان کد دلخواه خود را داخل تراشه AMD Ryzen اجرا کنند یا تراشه را با یک بدافزار پایدار re-flash کنند.

ازآنجاکه WiFi، ترافیک شبکه و بلوتوث از طریق تراشه جریان مییابد، یک مهاجم میتواند از موقعیت مردی در میانِ(۶) تراشه برای اجرای حملات پیچیده علیه دستگاه شما بهرهبرداری کند.

محققان میگویند: “این به نوبه خود میتواند به بدافزارهای مبتنی بر سیستمعامل اجازه دهد تا بهطور کامل بر روی سیستم کنترل داشته باشند، اما شناسایی و حذف آنها بسیار دشوار است. چنین بدافزارهایی میتوانند سیستمعامل را از طریق دسترسی مستقیم به حافظه دستکاری کنند، درحالیکه در برابر بیشتر محصولات امنیتی از نوع endpoint انعطافپذیر(۷) باقی میمانند.”

طبق گفته محققان، میتوان از طریق گوش دادن به ترافیک USB که از طریق تراشه جریان مییابد، ممکن است یک keylogger مخفی را اجرا کرد، بهطوریکه مهاجمان میتوانند هر چیزی که قربانی بر روی کامپیوتر آلوده تایپ میکند را ببینند.

محققان هشدار میدهند: “ازآنجاییکه آسیبپذیری دوم توسط سازنده در تراشه قرار داده شده است، برطرف کردن مستقیم آن ممکن نیست و راهحل عملی ممکن است شاملworkaround یا فراخوانی باشد.”

آسیبپذیریهای AMD به نام MASTERKEY (v1, v2, v3)

این سه آسیبپذیری در پردازندههای EPYC و Ryzen (workstation/pro/mobile) میتوانند مهاجمان را قادر به دور زدن boot معتبر سختافزاری برای re-flash بایوس با یک بهروزرسانی مخرب کنند و به پردازنده ایمن برای رسیدن به اجرای کد دلخواه نفوذ کنند.

مانند RYZENFALL و FALLOUT، MASTERKEY همچنین به مهاجمان اجازه میدهد که در پردازنده ایمنAMD یک بدافزار پایدار و مخفی نصب کند که منجر به اجرای حالت هسته با بیشترین امتیازات ممکن شده و یا گارد گواهینامه ویندوز را دور زده تا فرآیند سرقت گواهینامه شبکه را تسهیل کند.

آسیبپذیریهای MASTERKEY همچنین اجازه میدهند که مهاجمان ویژگیهای امنیتی مانند ماژول پلتفرم مورد اعتماد سیستمعامل و سیستم مجازیسازی رمزنگاریشده ایمن(۸) را غیرفعال کنند.

قابلتوجه است که تمام این آسیبپذیریها نیاز به دسترسی سطح پایین در سیستم هدف برای پیادهسازی دارند.

محققان CTS-Lab تنها ۲۴ ساعت به تیم AMD برای بررسی و پاسخ به همه این آسیبپذیریها وقت دادند [۵]. این زمان بسیار کوتاهی برای هر شرکتی است تا آسیبپذیریهای حیاتی به وجود آمده را بررسی و وصله کند.

این در حالی است که اینتل و مایکروسافت هنوز وصلههای خود را برای آسیبپذیریهای Meltdown و Spectre مدیریت میکنند [۶] و این آسیبپذیریهای جدید کشفشده میتواند مشکلات مشابهی را برای AMD و مشتریان آن ایجاد کند.

بنابراین، اجازه دهید منتظر بمانیم و ببینیم که این شرکت چه موقع وصلههای موردنیاز را ارائه میکند، اگرچه محققان گفتند که میتواند چند ماه طول بکشد تا همه این آسیبپذیریها بهطور کامل برطرف شود.

برای اطلاعات بیشتر در مورد این آسیبپذیریها، میتوانید به مقاله با عنوانSevere Security Advisory on AMD Processors که توسط CTS-Lab منتشر شده است [۷] مراجعه کنید.

منابع

[۱] https://apa.aut.ac.ir/?p=3397

[۳] http://ir.amd.com/news-releases/news-release-details/view-our-corner-street-0

[۴] https://twitter.com/dguido/status/973628933034991616

[۵] https://youtu.be/BDByiRhMjVA

[۶] https://apa.aut.ac.ir/?p=3484

[۷] https://safefirmware.com/amdflaws_whitepaper.pdf

[۸] https://thehackernews.com/2018/03/amd-processor-vulnerabilities.html

(۱) Secure Encrypted Virtualization (SEV)

(۲) Microsoft Windows Credential Guard

(۳) Secure Kernel

(۵) Isolated User Mode (IUM)

(۶) mission-critical aerospace

(۷) man-in-the-middle

(۸) resilient

(۹) Firmware Trusted Platform Module (fTPM)

ثبت ديدگاه