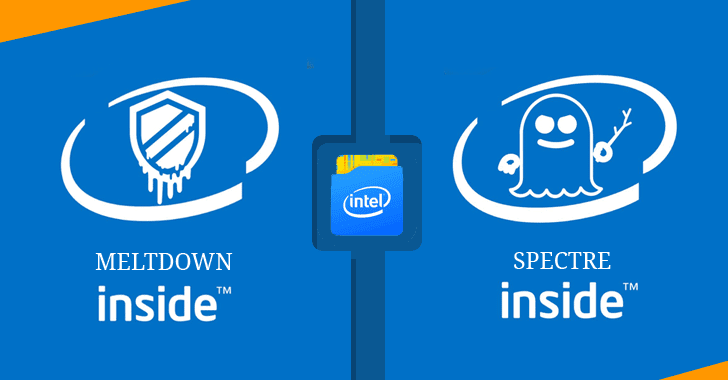

وصلههای اینتل برای آسیبپذیری تراشههای Spectre و Meltdown را نصب نکنید.

اینتل در روز دوشنبه ۲۲ ژانویه ۲۰۱۸ به کاربران خود هشدار داد که از نصب کردن نسخههای کنونی وصلههای Spectre و Meltdown خودداری کنند[۱] که یکی از سازندگان لینوکس به نام Linus Torvalds نیز این وصلهها را بهطور مطلق به در نخور نامیده است.

Spectre و Meltdown آسیبپذیریهای امنیتی هستند که در اواخر ماه ژانویه ۲۰۱۸ کشف شدند[۲]. این آسیبپذیریها در پردازندههای اینتل، ARM و AMD قرار دارند که در رایانههای شخصی، سرورها و گوشیهای هوشمند و خیلی از دستگاههای دیگر مورد استفاده قرار میگیرند. این آسیبپذیریها میتوانند به مهاجمان اجازه دهند کلمات عبور، کلیدهای رمزنگاری و سایر اطلاعات شخصی شما را بدزدند.

از هفته گذشته، بعضی از کاربران گزارش دادند که پس از نصب وصلههای مربوط به Spectre یا Meltdown منتشرشده توسط اینتل، آنها با مشکلاتی مانند راهاندازی مجدد و خودبهخود سیستم و دیگر رفتارهای غیرقابلپیشبینی در رایانههای آلودهشده توسط این آسیبپذیریها، مواجه شدند.

با توجه به این مشکلات، اینتل به OEMها، ارائهدهندگان خدمات ابری، تولیدکنندگان سیستم، فروشندگان نرمافزار و همچنین کاربران نهایی توصیه کرده است تا زمانی که این شرکت، مشکلِ این وصلهها را حل نکرده است از نصب کردن آنها خودداری کنند.

اینتل در گزارشی که در روز دوشنبه ۲۲ ژانویه ۲۰۱۸ منتشر کرد، گفت[۳]: “ما اکنون عامل اصلی مشکل برای پردازندههای Broadwell و Haswell را شناسایی کردهایم و پیشرفت خوبی در ایجاد یک راهحل برای درست کردن این مشکل صورت گرفته است. در طول آخر هفته، ما یک نسخه اولیه از راهحل بهروز شده برای شرکای تجاری را بهمنظور آزمایش راهاندازی کردیم و پس از اتمام آزمایش، نسخه نهایی را در دسترس عموم قرار خواهیم داد.”

Linus Torvalds وصلههای مربوط به Meltdown/Spectre را عملاً بلااستفاده اعلام کرد.

در همین حال، Linus Torvalds در یک مکالمه ایمیل عمومی، شکایت میکند که او از رویکرد اینتل برای محافظت از هسته لینوکس نسبت به آسیبپذیریهایSpectre و Meltdown ناراضی نیست و میگوید[۴]: “آنها به معنای واقعی کلمه، کار عجیبوغریبی انجام دادند! آنها کارهایی را انجام میدهند که بیمعنی است. من واقعاً نمیدانم چرا این وصلههای امنیتی منتشر شدهاند. من فکر میکنم ما نیاز به چیزی خیلی بهتر از این وصلههای بهدردنخور داریم.”

وصلههای اینتل باید توسط کاربران و بهصورت دستی انتخاب شوند و هنگامیکه کامپیوتر آنها راهاندازی میشود گزینه تعمیر فعال شود، این در حالی است که بهروزرسانیهای امنیتی برای چنین آسیبپذیریهای حیاتی باید بهطور خودکار اعمال شوند.

اینتل اعلام کرده است که وصلههای امنیتی تصحیحشده بهزودی منتشر خواهند شد.

منابع

[۱] https://thehackernews.com/2018/01/dark-caracal-android-malware.html

[۲] https://objective-see.com/blog/blog_0x28.html

[۳] https://github.com/kwhat/jnativehook

[۴] https://objective-see.com/products/blockblock.html

[۵] https://thehackernews.com/2018/01/crossrat-malware.html

ثبت ديدگاه