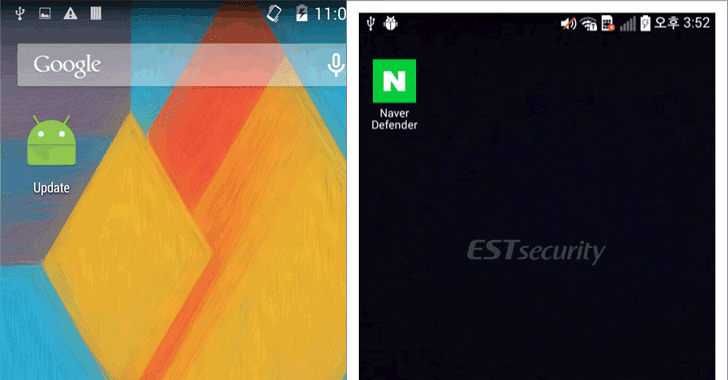

محققان امنیتی در Cisco Talos انواع جدیدی از یک تروجان تحت اندروید را کشف کردند که در سطح اینترنت گسترده شده است و خود را بهعنوان یک برنامه ضدویروس جعلی به نام Naver Defender جا میزند.

این بدافزار که KevDroid نامگذاری شده است یک ابزار مدیریتی از راه دور(۱) است و بهگونهای طراحی شده است که اطلاعات حساسِ دستگاههای در معرضِ خطرِ اندروید را بدزدد و همچنین این قابلیت را دارد که تماسهای تلفنی را ضبط کند.

محققان Talos در روز دوشنبه ۲ آوریل ۲۰۱۸ جزئیات فنی دو نوعِ جدید از KevDroid را منتشر کردند[۱] که در سطح اینترنت کشف شدند. همچنین این تروجان برای اولین بار در دو هفته پیش توسط شرکت امنیت سایبری ESTsecurity در کره جنوبی کشف شد[۲].

اگرچه محققان این تروجان را به هیچیک از گروههای حمایتشده از طرف دولت نسبت ندادهاند، رسانههای کره جنوبی، KevDroid را به یک گروهِ هکِ جاسوسیِ سایبری به نام گروه ۱۲۳ که تحت حمایت دولت کره شمالی است مرتبط دانستهاند، که عمدتاً به مورد حمله قرار دادن اهداف در کره جنوبی شناخته شده است.

آخرین نوع از بدافزار KevDroid در ماه مارس ۲۰۱۸ کشف شده است که دارای قابلیتهای زیر است:

- ضبط تماسهای تلفنی و صوتی

- سرقت تاریخچه مرورگر وب و فایلها

- به دست آوردن دسترسی در حد ریشه

- سرقت logهای مربوط به تماسها، پیامکها و پستهای الکترونیک

- جمعآوری محل دستگاه در هر ۱۰ ثانیه

- جمعآوری فهرستی از برنامههای نصبشده بر روی دستگاه

این بدافزار از یک کتابخانه منبع باز که در GitHub موجود است[۳]، استفاده میکند تا قابلیت ضبط تماسهای دریافتی و خروجی را از دستگاه دارای سیستمعامل اندروید و در معرض خطر به دست آورد.

اگرچه هر دو نمونه از بدافزارهای کشفشده قابلیتهای مشابهی از سرقت اطلاعات بر روی دستگاه در معرض خطر و ضبط تماسهای تلفنی قربانی دارند، یکی از این بدافزارها حتی از یک نقص شناختهشده (CVE-2015-3636) بهرهبرداری میکند[۴] تا دسترسی ریشه به دستگاه آسیبدیده را به دست آورد.

در مرحله بعدی تمام اطلاعات سرقت شده به یک سرور فرمان و کنترل (C2) که تحت کنترل مهاجم است و با استفاده از یک درخواست HTTP POST ارسال میشود که در PubNub که یک شبکه جریان داده جهانی(۲) است، میزبانی میشود.

Talos دراینباره میگوید: “اگر یک دشمن در دستیابی به برخی از اطلاعات موفقیتآمیز باشد، KevDroid قادر است آنها را جمعآوری کند، این امر میتواند منجر به مسائل زیادی برای قربانی شود که درنهایت منجر به نشت دادهها میشود، که میتواند منجر به مواردی از قبیل باجخواهی با استفاده از تصاویر یا اطلاعات محرمانه، جمعآوری گواهینامهها، دسترسی به token چند عامله(۳) (SMS MFA)، پیامدهای بانکی/مالی و دسترسی به اطلاعات ممتاز از طریق پستهای الکترونیک/متون(۴) شود.”

“بسیاری از کاربران از طریق دستگاههای تلفن همراه به پست الکترونیک شرکت خود دسترسی پیدا میکنند. این میتواند منجر به جاسوسی اینترنتی شود که تبدیل به یک خروجی(۵) بالقوه برای KevDroid میشود.”

محققان یک ابزار مدیریتی از راه دور دیگر نیز کشف کردند که بهگونهای طراحی شده است که کاربران ویندوز را مورد هدف قرار دهد و دارای یک سرور C&C مشابه است و همچنین از PubNub API برای ارسال دستورات به دستگاههای در معرض خطر استفاده میکند.

به کاربران اندروید توصیه میشود که بهطور منظم برنامههای نصبشده بر روی دستگاههای خود را برای پیدا کردن و حذف برنامههای مخرب، ناشناخته یا غیرضروری که در لیست برنامهها بدون اطلاع و رضایت شما قرار دارند، بررسی کنند.

چنین بدافزارهای تحت اندرویدی میتوانند برای هدف قرار دادن دستگاههای شما نیز مورد استفاده قرار گیرند، بنابراین اگر شما دارای یک دستگاه دارای سیستمعامل اندروید هستید، به شما بهشدت توصیه میشود مراحل ساده زیر را برای جلوگیری از آلوده شدن توسط این بدافزار دنبال کنید:

- هرگز برنامههای کاربردی را از فروشگاههای شخص ثالث نصب نکنید.

- اطمینان حاصل کنید که گزینه Google Play Protect را فعال کردهاید[۵].

- ویژگی «تأیید برنامهها(۶)» را در بخش تنظیمات فعال کنید.

- گزینه «منابع ناشناخته» را درحالیکه از آن استفاده نمیکنید، غیرفعال کنید.

- نرمافزارهای ضدویروس و امنیتی را از یک فروشنده شناختهشده در زمینه امنیت سایبری نصب کنید.

- بهطور منظم از گوشی خود پشتیبان تهیه کنید.

- همیشه از یک برنامه رمزنگاری برای محافظت از هرگونه اطلاعات حساس در تلفن خود استفاده کنید.

- هرگز اسنادی را که انتظار آنها را ندارید باز نکنید، حتی اگر به نظر میرسد از طرف کسی است که شما او را میشناسید.

- از دستگاههای خود را با قفل پین یا رمز عبور محافظت کنید، بهطوریکه هیچکس نتواند به دستگاه شما در زمانی که بدون مراقبت است، دسترسی غیرمجاز داشته باشد.

- دستگاه خود را همیشه با آخرین وصلههای امنیتی بهروز نگه دارید.

منابع

[۱] http://blog.talosintelligence.com/2018/04/fake-av-investigation-unearths-kevdroid.html

[۲] http://blog.alyac.co.kr/1587

[۳] https://github.com/aykuttasil/CallRecorder

[۴] https://apa.aut.ac.ir/?p=2763

[۵] https://thehackernews.com/2017/05/google-play-protect-android.html

[۶] https://thehackernews.com/2018/04/android-spying-trojan.html

(۱) remote administration tool (RAT)

(۲) global Data Stream Network

(۳) multi-factor

(۴) emails/texts

(۵) outcome

(۶) verify apps

ثبت ديدگاه