یک بدافزار جدید که در حال حاضر بیش از ۱۴ میلیون دستگاه را در سراسر جهان آلوده کرده است کشف شده است که برای سازندگانش و توسط آگهیهای جعلی و در طی ۲ ماه نزدیک به ۱٫۵ میلیون دلار سود داشته است.

این بدافزار که CopyCat نامیده شده است این قابلیت را دارد که دستگاههای آلوده شده را root کرده و بهطور دائم بر روی آنها باقی بماند و کد مخرب را به Zygote که یک daemon است و مسؤولیت اجرای برنامهها را در اندروید به عهده دارد، تزریق کند و این امکان را برای مهاجمان فراهم سازد که دسترسی کامل به این دستگاهها داشته باشند.

بیش از ۱۴ میلیون دستگاه آلوده شدهاند، بیش از ۸ میلیون از آنها root شدهاند.

بر طبق گفته محققان امنیتی در شرکت Check Point که این بدافزار را کشف کردهاند[۱]، بدافزار CopyCat حدود ۱۴ میلیون دستگاه را آلوده کرده است که ۸ میلیون از آنها root شدهاند و ۳٫۸ میلیون دستگاه تبلیغات جعلی را نمایش داده و ۴٫۴ میلیون دستگاه بهمنظور دزدیدن اعتبار برای نصب برنامهها در Google Play مورد استفاده قرار میگیرد.

درحالیکه بیشترین تعداد قربانیانی که توسط بدافزار CopyCat آلوده شدهاند در جنوب و جنوب شرقی آسیا قرار داشته و هند کشوری است که بیشترین تعداد قربانیان را دارد، اما بیش از ۲۸۰٫۰۰۰ دستگاه اندروید در آمریکا نیز توسط این بدافزار آلوده شدهاند.

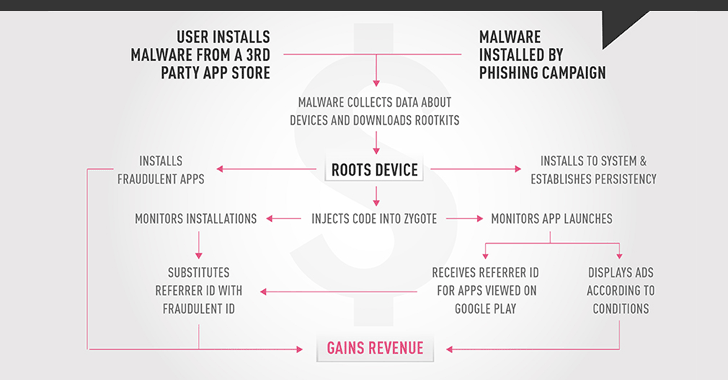

درحالیکه هیچگونه مدرکی مبنی بر اینکه بدافزار CopyCat در Google Play گسترش یافته است وجود ندارد، محققان Check Point بر این باورند که میلیونها قربانی توسط دانلود کردن نرمافزارها از طریق منابع شخص ثالث و حملات phishing آلوده شدهاند.

مشابه Gooligan بدافزار CopyCat نیز از state-of-the-art technology استفاده میکند تا انواع مختلف تبلیغات جعلی را به انجام رساند[۲].

CopyCat از چندین بهرهبردار شامل CVE-2013-6282 (VROOT) ،CVE-2015-3636 (PingPongRoot) و CVE-2014-3153 (Towelroot) استفاده میکند تا دستگاههایی را که دارای اندروید ۵ یا نسخههای قبلتر از آن هستند را مورد حمله قرار دهد که تمامی این بهرهبردارها بهطور گسترده استفاده شدهاند و بسیار قدیمی هستند که آخرین آنها در حدود ۲ سال پیش کشف شد.

موفقیت این کمپین نشاندهنده آن است که میلیونها کاربر اندرویدی همچنان به دستگاههای پشتیبانی نشده، وصله نشده و قدیمی پایبند هستند.

در اینجا نحوه آلوده شدن دستگاهها توسط CopyCat آورده شده است.

CopyCat بهعنوان یک برنامه اندرویدی معروف خود را جا میزند و کاربران آن را از فروشگاههای آنلاین شخص ثالث دانلود میکنند. هنگامیکه این نرمافزار دانلود میشود، این بدافزار شروع به جمعآوری داده در ارتباط با دستگاه آلوده شده میکند و روت کیتها را بهمنظور root کردن گوشی هوشمند فرد قربانی دانلود میکند.

پس از root کردن دستگاه دارای سیستمعامل اندروید، بدافزار CopyCat موانع امنیتی را از دستگاه موردنظر پاک کرده و کد مخرب را به درون Zygote تزریق میکند تا فرآیند نصب برنامهها و نمایش دادن تبلیغات و کسب درآمد را آغاز کند.

محققان شرکت Check Point دراینباره میگویند: “CopyCat از فرآیند Zygote سوءاستفاده کرده تا تبلیغات جعلی را هنگامیکه خود در پشتصحنه مخفی شده است نمایش دهد و این فرایند کار را برای کاربر سخت میکند تا تشخیص دهد چه چیزی عامل نمایش دادن این تبلیغات شده است. CopyCat همچنین برنامههای گولزننده را بهصورت مستقیم و با استفاده از یک ماژول جداگانه بر روی دستگاه آلوده شده نصب میکند. با توجه به تعداد بسیار زیاد دستگاههای آلوده شده توسط این بدافزار، این فعالیتها موجب تولید میزان زیادی سود برای سازندگان CopyCat شده است.”

در طی گذشت دو ماه، بدافزار CopyCat به مهاجمان کمک کرده است که بیش از ۱٫۵ میلیون دلار درآمد از این طریق کسب کنند. بیشترین میزان درآمد که بیش از ۷۳۵٫۰۰۰ دلار بوده است مربوط به نزدیک به ۴٫۹ میلیون مورد نصب برنامه بر روی دستگاههای آلوده بوده است که بیش از ۱۰۰ میلیون تبلیغات را نمایش دادهاند.

بیشتر قربانیان در هند، پاکستان، بنگلادش، اندونزی و میانمار قرار دارند و این در حالی است که بیش از ۳۸۱٫۰۰۰ دستگاه در کانادا و بیش از ۲۸۰٫۰۰۰ دستگاه در آمریکا توسط CopyCat آلوده شدهاند.

بدافزار CopyCat با استفاده از شبکه تبلیغات چینیها گسترش یافته است.

درحالیکه هیچگونه مدرکی مبنی بر اینکه چه کسی در پشت کمپین بدافزار CopyCat قرار دارد وجود ندارد، محققان شرکت Check Point ارتباطات زیر را کشف کردهاند که نشان میدهد مهاجمان ممکن است از شبکه تبلیغاتی چینیها به نام MobiSummer استفاده کرده باشند تا این بدافزار را گسترش دهند.

- بدافزار CopyCat و MobiSummer هر دو بر روی یک سرور مشابه فعالیت میکنند.

- چندین خط از کد بدافزار CopyCat توسط MobiSummer امضا شده است.

- بدافزار CopyCat و MobiSummer از سرویسهای از راه دور مشابه استفاده میکنند.

- بدافزار CopyCat کاربران چینی را مورد هدف قرار نداده است و این در حالی است که بیش از نیمی از قربانیان در آسیا قرار دارند.

محققان شرکت Check Point دراینباره میگویند: “این مطلب قابلتأمل است که بااینکه این ارتباطات وجود دارند، این ضرورتاً بدین معنی نیست که این بدافزار توسط این شرکت ساخته شده است و این امکان وجود دارد که مجرمانی که در پشت این بدافزار قرار دارند بدون اطلاع داشتن این شرکت از کد و زیرساخت MobiSummer استفاده کردهاند.”

کاربرانی که از سیستمعامل اندروید بر روی دستگاههای قدیمی استفاده میکنند همچنان به حمله CopyCat آسیبپذیر هستند اما این حمله تنها زمانی عملی میشود که آنها برنامههای خود را از فروشگاههای آنلاین شخص ثالث دانلود کنند.

در ماه مارس ۲۰۱۷، محققان Check Point شرکت گوگل را نسبت به این کمپین آگاه کردند و این شرکت در حال حاضر سیستم محافظت از Google Play را بهمنظور بلاک کردن این بدافزار بهروزرسانی کرده است.

بنابراین، کاربرانی که از سیستمعامل اندروید بر روی دستگاههای قدیمی استفاده میکنند اگر از Google Play نرمافزاری را دانلود کنند در امان هستند چراکه سیستم محافظت از Google Play مرتباً بهروزرسانی میشود.

منابع

[۱] http://blog.checkpoint.com/2017/07/06/how-the-copycat-malware-infected-android-devices-around-the-world

[۲] https://apa.aut.ac.ir/?p=1849

[۳] http://thehackernews.com/2017/07/copycat-rooting-malware.html

ثبت ديدگاه