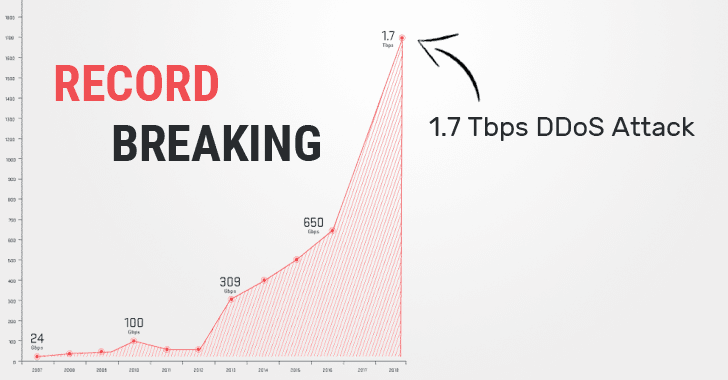

همانطور که انتظار حملات بیشتر تشدید شده پس از حمله ۱٫۳۵ تترابیتی Github علیه DDoS میرفت[۱]، تنها پس از چهار روز رکورد جدیدی ثبت شد: حمله DDoS با سرعت ۱٫۷ تترابیت در ثانیه.

شرکت امنیتی و نظارت بر شبکه Arbor Networks ادعا میکند که ترافیک جهانی ATLAS و سیستم تهدید داده DDoS یک حمله بازتاب/تقویت(۱) با سرعت ۱٫۷ تترابیت در ثانیه را در برابر یکی از وبسایت مشتری در ایالاتمتحده که نامش فاش نشده است، ثبت کرده است.

در حمله هفته گذشته DDoS علیه GitHub، پهنای باند آخرین حمله با استفاده از هزاران سرور Memcached که با تنظیمات غلط در اینترنت قرار داشتند، ۵۱۰۰۰ برابر تقویت شد[۲].

Memcached یک سیستم cashing حافظه منبعِ بازِ محبوب است که در هفته گذشته ر صدر اخبار قرار گرفت. محققان جزئیات اینکه مهاجمان چگونه میتوانند از آن سوءاستفاده کنند و یک حمله DDoS تقویتشده را پیادهسازی کنند را منتشر کردند. مهاجمان این کار را از طریق ارسال یک درخواست جعلی به سرور Memcached بر روی پورت ۱۱۲۱۱ با استفاده از یک IP جعلی که با IP قربانی مطابقت دارد، انجام میدهند.

چند بایت درخواست فرستادهشده به سرور آسیبپذیر میتواند دهها هزار بار پاسخ بزرگتری نسبت به آدرس IP هدف را منجر شود و درنتیجه به یک حمله DDoS قدرتمند منجر شود.

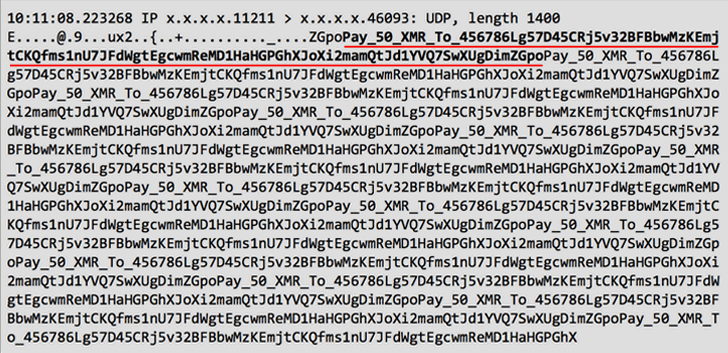

در همین حال، محققان همچنین اظهار داشتند که مجرمان سایبری از حملات DDoS از طریق سرورهای Memcached آسیبپذیر برای اخاذی پول از قربانیان استفاده میکنند.

Akamai گفت در پی حمله DDoS هفته گذشته با سرعت ۱٫۳ تترابیت در ثانیه علیه GitHub، مشتریان او پیامهای اخاذی را همراه با payloadهای حمله junk-filled معمول دریافت میکنند که از آنها درخواست ۵۰ واحد XMR (واحد پولی Monero) که بیش از ۱۵٫۰۰۰ دلار ارزش دارد، میکنند.

Arbor Networks دراینباره گفت[۳]:” درحالیکه جامعه اینترنتی در حال تلاش است تا بتواند دسترسی به بسیاری از سرورهای memcached باز را قطع کند، تعداد زیادی از سرورها که بهطور آشکارا Memcached را اجرا میکنند دارای این آسیبپذیری پایدار هستند که مهاجمان از آن بهرهبرداری میکنند.”

حملات بازتاب/تقویت جدید نیستند. مهاجمان قبلاً از تکنیکهای حمله DDoS بازتاب/تقویت برای بهرهبرداری از نقصها در DNS، NTP، SNMP، SSDP، CLDAP، Chargen و دیگر پروتکلها در تلاش برای به حداکثر رساندن مقیاس حملات سایبری خود استفاده کردهاند[۴-۷].

بااینحال، آخرین شاخص حمله، شامل هزاران سرور بهغلط تنظیمشده Memcached میشد که بسیاری از آنها هنوز در اینترنت قرار دارند و میتوانند بهزودی برای حملات بالقوه عظیم در برابر اهداف دیگر مورد بهرهبرداری قرار گیرند. بنابراین انتظار میرود که در روزهای آینده چنین حملاتی بیشتر دیده شوند.

برای جلوگیری از اینکه سرورهای Memcached بهعنوان بازتابندهها مورد سوءاستفاده قرار گیرند، به کاربران توصیه میشود که یک فایروال نصب کنند تا دسترسی به سرورهای memcached را فقط از شبکه محلی فراهم کند.

مدیران سیستم همچنین باید از ترافیک خارجی به پورتهای استفادهشده توسط memcached (بهعنوانمثال پورت ۱۱۲۱۱ که بهطور پیشفرض استفاده میشود) پرهیز کنند و سرعت UDP را محدود و یا آن را بلاک کرده و یا اگر از UDP استفاده نمیکنند، آن را بهطور کامل غیرفعال کنند.

منابع

[۱] https://apa.aut.ac.ir/?p=3572

[۲] https://apa.aut.ac.ir/?p=3584

[۳] https://www.arbornetworks.com/blog/asert/netscout-arbor-confirms-1-7-tbps-ddos-attack-terabit-attack-era-upon-us

[۴] https://thehackernews.com/2014/06/dns-flood-ddos-attack-hit-video-gaming.html

[۵] https://thehackernews.com/2014/02/NTP-Distributed-Denial-of-Service-DDoS-attack.html

[۶] https://thehackernews.com/2014/05/snmp-reflection-ddos-attacks-on-rise.html

[۷] https://thehackernews.com/2014/10/reflection-ddos-attacks-using-millions_16.html

[۸] https://thehackernews.com/2018/02/torrent-download-software.html

(۱) Reflection/amplification

ثبت ديدگاه