مجرمان اینترنتی راهی پیدا کردند که از سرورهای پراستفاده Memchached بهمنظور انجام حملات DDoS قدرتمند که ۵۱٫۰۰۰ بار قویتر از حمله DDoS اصلی هستند، استفاده کنند. این حملات میتواند منجر به ازکارافتادن وبسایتهای بزرگ و زیرساختهای اینترنت شود.

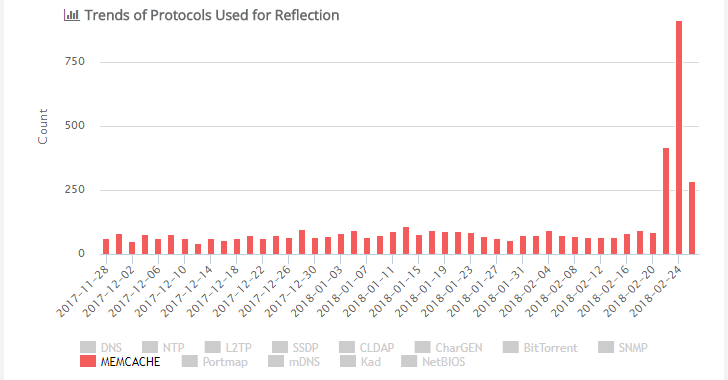

در روزهای اخیر، محققان امنیتی در Cloudflare، Arbor Networks و Qihoo 360 (یک شرکت امنیتی در چین) متوجه شدند که مهاجمان در حال حاضر از Memcached سوءاستفاده میکنند تا حملات DDoS خود را با یک فاکتور بیسابقه (۵۱٫۲۰۰ برابر) افزایش دهند[۱-۳].

Memcached یک سیستم منبع باز و محبوب caching توزیع شده است که بهراحتی قابل پیادهسازی است و اجازه میدهد که اشیاء در حافظه ذخیره شوند و برای تعداد زیادی از اتصالاتِ باز، طراحی شده است. سرور Memcached بر روی پورت ۱۱۲۱۱ در TCP یا UDP اجرا میشود.

برنامه Memcached برای سرعت بخشیدن به برنامههای وب پویا(۱) از طریق کاهش استرس در پایگاه داده طراحی شده است که به مدیران کمک میکند تا عملکرد برنامههای کاربردی وب را افزایش دهند. این برنامه بهطور گسترده توسط هزاران وبسایت، ازجمله فیسبوک، Flicker، توییتر، Reddit، یوتیوب و Github استفاده میشود.

این حمله که توسط Cloudflare بهعنوان Memcashed نامگذاری شده است، ظاهراً از سرورهای Memcached محافظت نشده که UDP در آنها فعال است سوءاستفاده میکند تا حملات DDoS را ۵۱٫۲۰۰ بار قویتر از حمله اصلی پیادهسازی کنند. این روش تا به امروز برجستهترین روش تقویتسازی است که در سطح اینترنت مورداستفاده قرار گرفته است.

چگونه حمله تقویتسازی DDoS یا Memcrashed پیادهسازی میشود؟

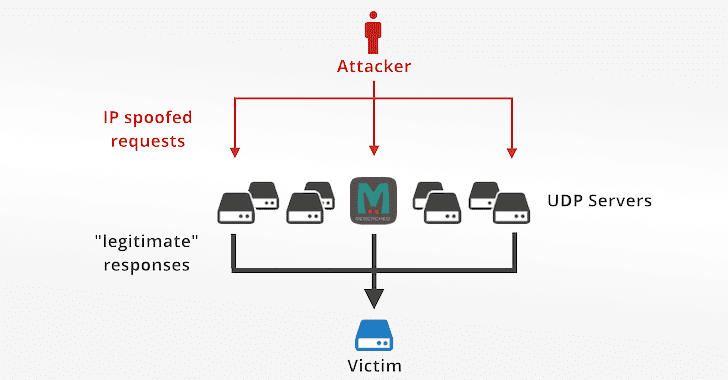

همانند دیگر روشهای تقویتی که مهاجمان یک درخواست کوچک را از یک آدرس IP جعلی ارسال میکنند تا یک پاسخ بسیار بزرگتر در عوضِ آن دریافت کنند، حمله تقویت Memcrashed نیز با ارسال یک درخواست جعلی به سرور هدف (سرور UDP آسیبپذیر) بر روی پورت ۱۱۲۱۱ با استفاده از یک IP جعلی که با آدرس IP قربانی مطابقت دارد، پیادهسازی میشود.

طبق گفته محققان، فقط ارسال چند بایت درخواست به سرور آسیبپذیر میتواند منجر به پاسخی دهها هزار بار بزرگتر شود.

Cloudflare دراینباره میگوید: “۱۵ بایت درخواست منجر به ۱۳۴ کیلوبایت پاسخ خواهد شد. این یعنی فاکتور تقویت ۱۰٫۰۰۰ برابر است. در عمل ما دیدیم که یک درخواست ۱۵ بایتی یک نتیجه ۷۵۰ کیلوبایتی یعنی فاکتور تقویت ۵۱٫۲۰۰ برابری در پی دارد.”

بر طبق گفته محققان، بیشتر سرورهای Memcached که از آنها بهمنظور تقویتسازی حملات DDoS استفاده شده است در OVH، Digital Ocean، Sakura و دیگر تأمینکنندههای کوچک میزبانی میشدند[۴].

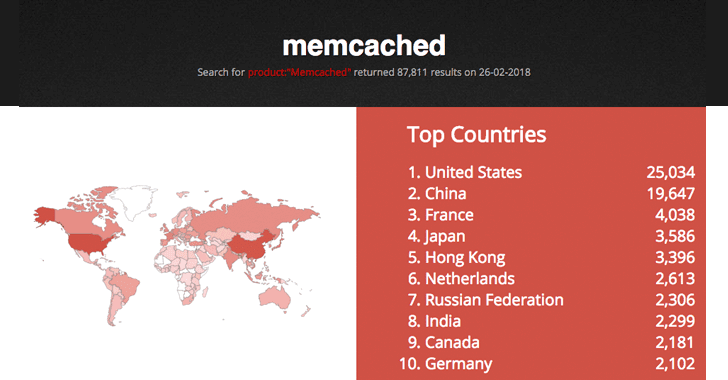

درمجموع، محققان فقط ۵۷۲۹ عدد IP منحصربهفرد مرتبط با سرورهای Memcached آسیبپذیر را شناسایی کردند. Cloudflare دراینباره میگوید: “ما انتظار داریم شاهد حملات بزرگتری در آینده باشیم چراکه Shadon تعداد سرورهای باز Memcached را ۸۸٫۰۰۰ عدد محاسبه کرده است. در نقطه اوج ۲۶۰ گیگابیت در ثانیه از ترافیک ورودی UDP در سرورهای Memcached دیده شده است. این عدد برای یک شاخص تقویت جدید بسیار بزرگ است. اما اعداد دروغ نمیگویند. این امر امکانپذیر است چراکه تمامی بستههای بازتاب شده بسیار بزرگ هستند.”

Arbor Networks اظهار داشت که query های اولیه در Memcached که در این حملات استفاده میشوند میتوانند به سمت پورت ۱۱۲۱۱ در TCP بر روی سرورهای Memcached قابل سوءاستفاده هدایت شوند.

اما TCP در حال حاضر بهعنوان یک شاخص تقویت/بازتاب(۲) دارای ریسک بالا در Memcached بهحساب نمیآید چراکه query های TCP نمیتوانند به طرز قابلاعتمادی جعل شوند.

شاخصهای حمله تقویت DDoS که شناخته شده هستند شامل این موارد میشوند: سرورهای رزولوشن سیستم نام دامنه با امنیت ضعیف(۳) که حجم حملات را در حدود ۵۰ بار تقویت میکنند[۵] و پروتکل زمان شبکه(۴) که حجم ترافیک را در حدود ۵۸ بار افزایش میدهند[۶].

چگونه میتوان سرورهای Memcached را اصلاح کرد؟

یکی از سادهترین راهها برای جلوگیری از آسیب رساندن سرورهای Memcached بهعنوان بازتابندهها، استفاده از فایروال، مسدود کردن یا محدود کردن سرعت UDP در پورت ۱۱۲۱۱ است.

ازآنجاکه Memcached به INADDR_ANY گوش میدهد و با پشتیبانی از UDP که بهطور پیشفرض فعال است، اجرا میشود؛ به مدیران توصیه میشود که اگر از UDP استفاده نمیکنند پشتیبانی از آن را غیرفعال کنند.

اندازه حملهای که بهطور بالقوه توسط بازتاب Memcached ساخته شده است نمیتواند بهراحتی توسط تأمینکنندگان سرویس اینترنت کاهش یابد چراکه جعل کردن IP بر روی اینترنت مجاز است.

منابع

[۱] https://blog.cloudflare.com/memcrashed-major-amplification-attacks-from-port-11211

[۲]https://www.arbornetworks.com/blog/asert/memcached-reflection-amplification-description-ddos-attack-mitigation-recommendations

[۳] https://ddosmon.net/insight

[۴] https://thehackernews.com/2016/09/ddos-attack-iot.html

[۵] https://thehackernews.com/2014/06/dns-flood-ddos-attack-hit-video-gaming.html

[۶] https://thehackernews.com/2014/02/NTP-Distributed-Denial-of-Service-DDoS-attack.html

[۷] https://thehackernews.com/2018/02/memcached-amplification-ddos.html

(۱) dynamic web applications

(۲) reflection/amplification

(۳) poorly secured domain name system (DNS) resolution servers

(۴) network time protocol (NTP)

ثبت ديدگاه