گروهی از محققان امنیتی که بیشتر بر روی یافتن روشهای هوشمندانه برای ورود به کامپیوترهای air-gapped توسط بهرهبرداری از انتشار little-noticed از اجزای یک کامپیوتر مانند نور، صدا و گرما متمرکز هستند یک گزارش تحقیقاتی منتشر کردند که نشان میدهد نه تنها میتوانند دادهها را از روی یک کامپیوتر air gap بدزدند بلکه میتوانند دادهها را از یک کامپیوتر داخل یک قفس فارادی(۱) نیز بدزدند.

کامپیوترهای Air-gapped کامپیوترهایی هستند که از اینترنت و شبکه های محلی ایزوله هستند و اعتقاد بر این است که از ایمنترین دستگاهها هستند و نفوذ کردن به داخل آنها بسیار مشکل است.

قفسهای فارادی محفظههای فلزی هستند که تمام سیگنالهای الکترومغناطیسی مانند Wi-Fi، بلوتوث، تلفن همراه و دیگر ارتباطات بیسیم را مسدود میکنند و هر دستگاهی که در این قفس نگهداری میشود از تمامی شبکههای بیرونی ایزوله میشود.

با این حال، یک مرکز تحقیقاتی امنیت سایبری که توسط Mordechai Guri اداره میشود، دو تکنیک را توسعه داده است که به آنها کمک میکند دادهها را از رایانههای داخل قفس فارادی نیز در اختیار داشته باشند.

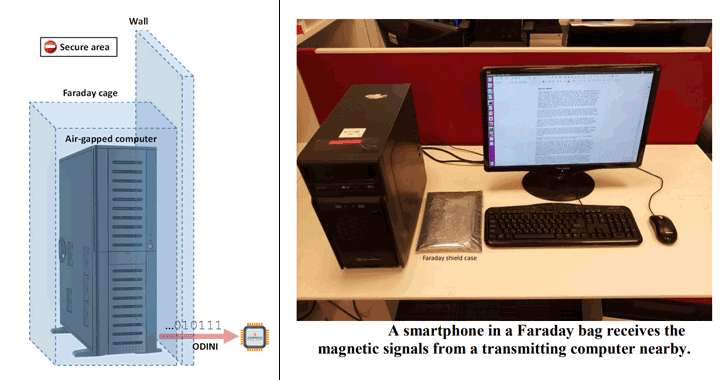

این دو روش که MAGNETO و ODINI نامگذاری شدهاند[۱و۲]، از یک بدافزار اثبات ادعا که بر روی یک کامپیوتر air-gapped در داخل قفس فارادی قرار دارد، استفاده میکنند تا میدانهای مغناطیسی ناشی از کامپیوتر را توسط تنظیم حجم کاری(۲) بر روی هسته CPU کنترل کنند و از آن برای انتقال اطلاعات به صورت مخفیانه استفاده کنند.

Guri در این باره میگوید: “همه در مورد شکستن air gap برای ورود صحبت میکنند، اما هیچ کس در مورد دریافت اطلاعات از آن صحبت نمیکند. این موضوع دروازه را برای این تحقیقات باز کرد تا محافظ غیر قابل نفوذ در اطراف شبکههای air gap را بشکند.”

به گفته این محقق، هنگامی که یک کامپیوتر (بدون توجه به اینکه آیا در air-gapped قرار دارد و یا در داخل قفس فارادی) آلوده شده است، مهاجمان میتوانند دادههای سرقت شده را بدون نیاز به انتظار برای برقراری یک اتصال دیگر به دستگاه آلوده استخراج کنند.

چگونه حملات MAGNETO و ODINI کار میکنند؟

هنگامی که یک مهاجمِ دارای انگیزه به نحوی موفق به قراردادن یک بدافزار بر روی یک رایانه air-gapped میشود، این بدافزار سپس شروع به جمعآوری بخشهای کوچکی از اطلاعات میکند؛ مانند دادههای Keylogging، کلیدهای رمزگذاری، tokenهای گواهینامه و رمزهای عبور.

بدافزار PoC که توسط این تیم تحقیقاتی توسعه یافته است، در مرحله بعدی به طرز الکتریکی یک الگوی فرکانس میدان مغناطیسی را با تنظیم میزان بار پردازنده طراحی میکند، که میتواند با اضافه کردن بارِ CPU با محاسباتی که باعث افزایش مصرف برق و تولید میدان مغناطیسی شدید میشود، تولید شود.

این انتشار الکترومغناطیسی (آکوستیک، نوری و حرارتی) از کامپیوتر آلوده شده به اندازه کافی قدرتمند است تا جریان کوچکی از دادههای به سرقت رفته را به یک دستگاه نزدیک، که یک گیرنده است که توسط مهاجم کنترل میشود، منتقل کند.

این فرآیند در ابتدا شامل ترجمه دادهها به binary، برای مثال ۰ و ۱، و انتقال آنها به الگوهایی شبیه کد مورس با توجه به انتشار الکترومغناطیسی است.

در مقاله مربوطه آمده است: “برنامه انتقال تنها یک رد پای کوچک در حافظه باقی میگذارد و حضور آن را به راحتی از برنامههای ضدویروس پنهان میکند. در سطح سیستمعامل، برنامههای ارسالی نیازی به امتیازات ویژه یا بالاتری ندارند (مانند root یا admin) و از این رو میتوانند از طریق یک فرآیند معمولی در فضای کاربری آغاز شوند. کد انتقالی عمدتا شامل عملگرهای پایهای CPU مانند busy loops میشود که رفتارهای مخرب را افشا نمیکند و آن را از تشخیص داده شدن توسط ابزارهای آنالیز دور نگه میدارد.”

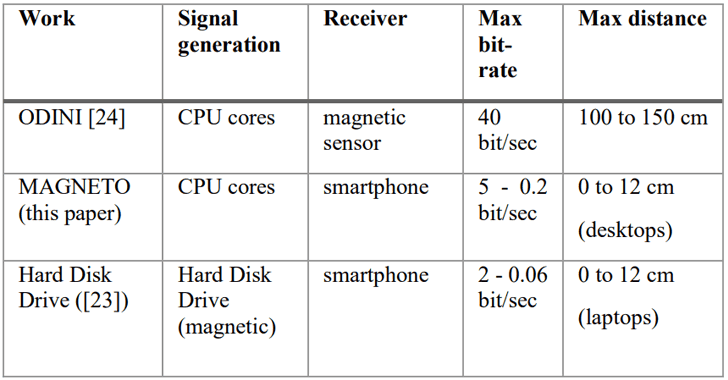

در حالی که هر دو حمله MAGNETO و ODINI طراحی شدهاند که اطلاعات داده شده را از یک کامپیوتر ایمن با استفاده از انتشار الکترومغناطیسی تهیه کنند، تنها تفاوت بین این دو از این قرار است:

- حمله MAGNETO یک حمله کوتاه مدت است که در آن یک برنامه اندروید که بر روی گوشی هوشمند مهاجم نصب شده است میتواند دادههای سرقت شده را با کمک مغناطیس تلفن دریافت کند، یک سنسور مغناطیسی که میتواند اطلاعات را انتقال دهد حتی اگر گوشی هوشمند در داخل کیف فارادی قرار داشته باشد یا بر روی airplane mode تنظیم شده باشد.

- حمله ODINI حمله کنندگان را قادر میسازد تا سیگنالهای الکترومغناطیسی را از محدوده اندکی طولانیتر و با استفاده از یک سنسور مغناطیسی اختصاصی دریافت کنند.

در مورد حمله MAGNETO، این تیم موفق شد تا حداکثر ۵ بیت در ثانیه را در فاصله ۱۲٫۵ سانتیمتر (۵ اینچی) به دست آورد، در حالی که حمله ODINI با بیشترین سرعت انتقال ۴۰ بیت در ثانیه در محدوده ۱۰۰ تا ۱۵۰ سانتیمتر (۳-۵ اینچ) بسیار کارآمدتر عمل کرد.

هر دوی حملات ODINI و MAGNETO حتی اگر دستگاه air-gapped مورد هدف در داخل قفس فارادی قرار داشته باشند نیز کار میکنند، که این قفسها به گونهای طراحی شدهاند که از میدانهای الکترومغناطیسی، از جمله بلوتوث، Wi-Fi، تلفن همراه و دیگر ارتباطات بیسیم جلوگیری کنند.

محققان سه رویکرد متفاوت را پیشنهاد میکنند که میتوانند مورد استفاده قرار گیرند تا از ایجاد یک کانال مغناطیسی پنهانی جلوگیری کنند؛ که عبارتند از محافظت، مسدود کردن و منطقه بندی.

ویدیوهای اثبات حملات MAGNETO و ODINI

این تیم ویدیوهای اثبات ادعا را برای حملات MAGNETO و ODINI منتشر کرد که نشان میدهد هر دو حمله قابل اجرایی شدن هستند[۳و۴].

این اولین بار نیست که این تیم از محققان تکنیکهای پنهانی برای هدف قرار دادن رایانههایair-gapped ارائه دادهاند. تحقیقات پیشین در ارتباط با مورد حمله قرار گرفتن کامپیوترهای air-gap عبارتند از:

- حمله aIR-Jumper که اطلاعات حساس از رایانههای air-gapped را با کمک دوربینهای مجهز به مادون قرمز که برای دید در شب استفاده میشوند، می دزدد[۵].

- حمله USBee که میتواند برای سرقت دادهها از رایانههای air-gapped با استفاده از انتقال فرکانس رادیویی از اتصالات USB استفاده شود[۶].

- حمله DiskFiltration که میتواند دادهها را با استفاده از سیگنالهای صدای منتشر شده از هارد دیسکِ کامپیوتر مورد هدف قرار داده داده شده سرقت کند[۷].

- BitWhisper که متکی بر تبادل گرما بین دو سیستم کامپیوتری است و کلمات عبور یا کلیدهای امنیتی را به صورت مخفیانه می دزدد[۸].

- AirHopper که یک کارت گرافیک کامپیوتری را به یک فرستنده FM تبدیل میکند تا کلیدهای فشرده شده را ضبط کند[۹].

- تکنیک Fansmitter که از سر و صدایی که توسط یک فن رایانه تولید میشود برای انتشار دادهها استفاده میکند[۱۰].

- حمله GSMEM که مبتنی بر فرکانسهای سلولی است[۱۱].

منابع

[۱] https://cyber.bgu.ac.il/advanced-cyber/system/files/MAGNETO_0.pdf

[۲] https://cyber.bgu.ac.il/advanced-cyber/system/files/ODINI_1.pdf

[۳] https://youtu.be/yz8E5n1Tzlo

[۴] https://youtu.be/h07iXD-aSCA

[۵] https://apa.aut.ac.ir/?p=3035

[۶] https://thehackernews.com/2016/09/usbee-airgap-computer.html

[۷] https://thehackernews.com/2016/08/air-gapped-computer-hacking.html

[۸] https://thehackernews.com/2015/03/hacking-air-gapped-computer.html

[۹] https://thehackernews.com/2014/10/airhopper-hacking-into-isolated.html

[۱۰] https://arxiv.org/ftp/arxiv/papers/1606/1606.05915.pdf

[۱۱]https://www.usenix.org/system/files/conference/usenixsecurity15/sec15-paper-guri-update.pdf

[۱۲] https://thehackernews.com/2018/02/airgap-computer-hacking.html

(۱) Faraday cage

(۲) workloads

ثبت ديدگاه