اعتقاد بر این است که رایانههای Air-gapped که از اینترنت جدا شدهاند و بهطور فیزیکی به شبکههای محلی متصل نیستند، امنترین کامپیوترها هستند و نفوذ به آنها دشوار است.

بااینحال، این شبکهها در سالهای اخیر بهعنوان یک هدف برای محققانی بودند که سعی در نشان دادن این امر داشتند که هر سناریوی حمله احتمالی، میتواند امنیت این شبکههای ایزوله شده را به خطر بیندازد.

همچنین محققان امنیتی قبلاً چندین روش برای استخراج اطلاعات حساس از رایانههای Air-gapped را نشان دادهاند[۱].

در حال حاضر، همین محققان یک روش دیگر برای دزدیدن اطلاعات حساس را از رایانههای Air-gapped ارائه دادند و این بار به کمک دوربینهای مادونقرمز CCTV که بهمنظور دید در شب مورداستفاده قرار میگیرند.

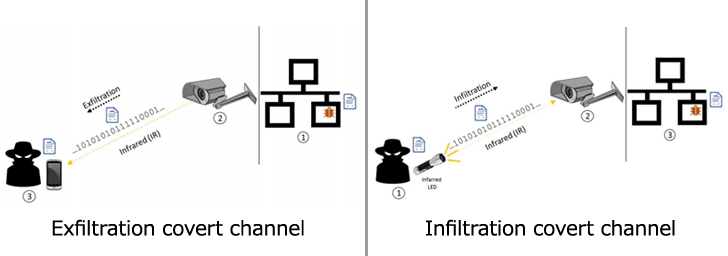

محققان سناریوی حمله جدیدی را به نام aIR-Jumper توسعه دادهاند که شامل یک رایانه Air-gapped آلودهشده (که دادههای حساس باید از آن به سرقت روند) و یک شبکه CCTV آلوده (که حداقل یک CCTV نصبشده در داخل محل موردنظر با یک کامپیوتر آلوده است و یکی خارج از محل) است با این فرض که هر دو شبکه از یکدیگر جدا شدهاند و هیچیک از آنها به اینترنت متصل نیستند.

در مرحله اول این امر که چگونه یک رایانه Air-gapped و یک شبکه CCTV توسط یک بدافزار آلوده شدهاند را نادیده گرفته و در مرحله بعد تمرکز بر روی این موضوع خواهد بود که چگونه یک بدافزار قادر به انتقال دادههای دزدیدهشده به مهاجمان (که در خارج از محدوده موردنظر و در انتظار این دادهها هستند) خواهد بود؟

برای خواندن و ارسال دادهها، بدافزار aIR-Jumper که بر روی کامپیوتر و شبکه CCTV نصب شده است، IR LED ها را در الگوهای مشابه کد مورس شبیهسازی میکند تا فایلها را بهصورت دادههای باینری، یعنی ۰ و ۱ منتقل کند.

یک داده استخراجشده از یک دوربین ویدیویی میتواند با سرعت ۲۰ بیت در ثانیه به یک مهاجم که در فاصله دهها متر دورتر قرار دارد و از یک مهاجم به یک دوربین ویدیویی با سرعت ۱۰۰ بیت در ثانیه و حتی در تاریکی کامل ارسال شود.

ازآنجاکه این حمله به معنای سرقت فایلها بهصورت دادههای باینری است، مهاجمان قادر نخواهند بود که فایل بزرگ را سرقت کنند اما میتوانند به رمزهای عبور، کلیدهای رمزنگاری، پین کدها و دیگر اطلاعات حساس ذخیرهشده در رایانه هدف که دارای حجم پایین هستند، دسترسی داشته باشند.

محققان در این رابطه میگویند: “در یک سناریوی نفوذ، یک مهاجم در یک منطقه عمومی (بهعنوانمثال در خیابان) با استفاده از IR LED ها برای ارسال سیگنالهای پنهان به دوربینهای نظارت استفاده میکند. دادههای باینری مانند دستورات سرور C&C و پیامهای Beacon در بالای سیگنالهای IR کدگذاری میشوند.”

محققان همچنین دو ویدیو را بهمنظور اثبات دو سناریوی حمله منتشر کردهاند[۲و۳].

در اولین ویدئو، محققان نشان دادند که چگونه بدافزار نصبشده بر روی رایانه Air-gapped، دادهها را جمعآوری میکند و آنها را تبدیل به دادههای باینری میکند. در همان زمان، دوربین آلوده این الگو را ذخیره میکند و بدافزار نصبشده بر روی دوربین، کد مورس را به دادههای باینری تبدیل میکند.

در ویدیوی دوم، دوربین دیگری که در خارج از محل موردنظر (در منطقه پارکینگ) نصب شده است، دادههای باینری دزدیدهشده را به مهاجمان نشسته در خودرو و با استفاده از IR LED و در الگوهای مشابه کد مورس انتقال میدهد.

مهاجمان بهسادگی میتوانند از دوربین خود استفاده کرده و تصاویر دوربین CCTV را ضبط کنند و سپس دادهها را رمزگشایی کنند.

در اینجا دوربین CCTV آلودهشده بهعنوان یک پل بین رایانه Air-gapped و مهاجمان از راه دور عمل میکند و یک کانال پنهانی دوطرفه را ارائه میدهد.

این اولین باری نیست که محققان از روشی استفاده کردند که رایانههای Air-gapped را مورد هدف قرار دهند. حملات قبلی آنها بهمنظور موردحمله قرار دادن رایانههای Air-gapped شامل این موارد است:

- حمله USBee: میتواند بهمنظور دزدیدن اطلاعات از یک رایانه Air-gapped با استفاده از انتقال فرکانس رادیویی از طریق USB صورت گیرد[۴].

- حمله DiskFiltration: این حمله میتواند با استفاده از سیگنالهای صوتی که از داخل هارددیسک قرار داشته بر روی رایانه Air-gapped خارج میشود، دادهها را بدزدد[۵].

- BitWhisper که متکی بر تبادل گرما بین دو سیستم کامپیوتری است که بهطور مخفیانه کلمات عبور یا کلیدهای امنیتی را میدزدد[۶].

- AirHopper که یک کارت گرافیک کامپیوتری را به یک فرستنده FM تبدیل میکند تا کلیدهای فشردهشده بر روی صفحهکلید را ذخیره کند[۷].

- تکنیک Fansmitter از صدایی که از یک فن رایانهای خارج میشود بهمنظور انتقال دادهها استفاده میکند[۸].

- حمله GSMEM که مبتنی بر فرکانسهای سلولی است[۹].

بهمنظور دسترسی به جزئیات بیشتر در ارتباط با حمله aIR-Jumper اخیر شما میتوانید به مقاله با عنوان “aIR-Jumper: نفوذ پنهانی به Air-Gap از طریق دوربینهای امنیتی و مادونقرمز” مراجعه کنید[۱۰].

منابع

[۱] http://cyber.bgu.ac.il/advanced-cyber/airgap

[۲] https://youtu.be/auoYKSzdOj4

[۳] https://youtu.be/om5fNqKjj2M

[۴] http://thehackernews.com/2016/09/usbee-airgap-computer.html

[۵] http://thehackernews.com/2016/08/air-gapped-computer-hacking.html

[۶] http://thehackernews.com/2015/03/hacking-air-gapped-computer.html

[۷] http://thehackernews.com/2014/10/airhopper-hacking-into-isolated.html

[۸] https://arxiv.org/ftp/arxiv/papers/1606/1606.05915.pdf

[۹]https://www.usenix.org/system/files/conference/usenixsecurity15/sec15-paper-guri-update.pdf

[۱۰]https://arxiv.org/ftp/arxiv/papers/1709/1709.05742.pdf

[۱۱] http://thehackernews.com/2017/09/airgap-network-malware-hacking.html

ثبت ديدگاه