بعد از گذشت چند هفته از انتشار عمومی جزئیات آسیبپذیریهای پردازنده به نامهای Spectre و Meltdown، محققان بیش از ۱۳۰ مورد از بدافزارها را کشف کردند که سعی داشتند از این نقصهای تراشه بهرهبرداری کنند.

Specter و Meltdown آسیبپذیریهای امنیتی هستند که در اواخر ماه جاری توسط محققان امنیتی در بسیاری از پردازندههای اینتل، ARM و AMD که در رایانههای شخصی، سرورها، گوشیهای هوشمند و بسیاری از دستگاههای دیگر استفاده میشدند، کشف شدند[۱].

این آسیبپذیریهای CPU میتواند مهاجمان را قادر به دور زدن مکانیزمهای انزوای حافظه(۱) کند که درنهایت به همهچیز ازجمله حافظه اختصاص دادهشده برای هسته حاوی اطلاعات حساس مانند کلمات عبور، کلید رمزنگاری و سایر اطلاعات خصوصی دسترسی داشته باشند.

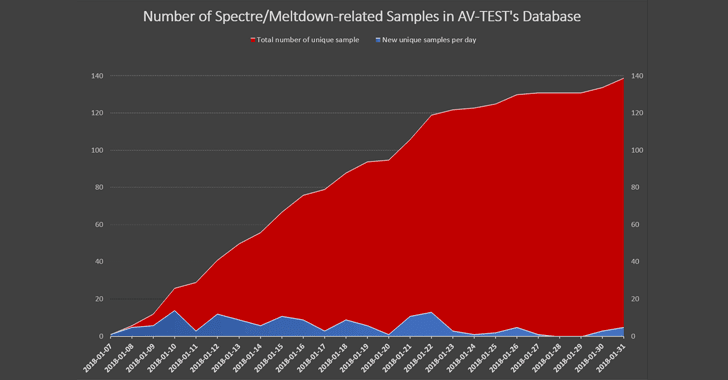

محققان شرکت مستقل تست آنتیویروس به نام AV-TEST حداقل ۱۳۹ نمونه بدافزار را تا به امروز که مرتبط با این آسیبپذیریهای پردازنده هستند، همانطور که در نمودار رشد زیر نشان داده شده است، کشف کردند[۲].

شما میتوانید هشهای SHA256 برای تمام نمونههای بدافزار را در اینجا پیدا کنید[۳].

در همین حال، شرکت امنیت سایبری Fortinet همچنین تعدادی زیادی از نمونههای بدافزار را که سعی در بهرهبرداری از این آسیبپذیریهای اخیر CPU داشتند، ردیابی و تجزیهوتحلیل کرده است، که بیشتر آنها شامل نسخه مجدد یا توسعهیافته از بهرهبردارِ اثبات ادعای مبتنی بر جاوایی(۲) بودند که ماه گذشته منتشر شد.

Fortinet دراینباره میگوید[۴]: “نرخ استفاده مجرمان سایبری از این آسیبپذیری شناختهشده بهطور واضح در حال افزایش است و بهرهبردارهای WannaCry و NotPetya مثالهای خوبی هستند که نشان میدهند باید هر چه سریعتر سیستمهای خود را بهروزرسانی کنید. به همین دلیل است که نگرانیهای ما بعد از فهمیدن در مورد این آسیبپذیری که تقریباً هر پردازنده توسعهیافته از سال ۱۹۹۵ را توسط تولیدکنندگان تراشههای اینتل، AMD و ARM مورد هدف قرار داده است، افزایش پیدا کرده است.”

یک خبر دیگر که این وضعیت را بهمراتب بدتر کرده است این است که اینتل تمامی وصلههای منتشرشده[۵] برای برطرف کردن آسیبپذیریهای Meltdown وSpectre را در هفته گذشته و پسازاینکه این بهروزرسانیها موجب مشکلاتی نظیر راهاندازی مجدد سیستم و دیگر رفتارهای غیرقابلپیشبینی میشدند، متوقف کرد[۶].

بنابراین، تا زمانی که اینتل و سایر فروشندگان وصلههای امنیتی پایدار برای حملات Meltdown و Spectre که سیستمها را دچار مشکل نکنند منتشر نکردند، به کاربران توصیه میشود که سیستمعامل، مرورگرهای وب، آنتیویروس و سایر نرمافزارهای خود را بهروز نگه دارند.

منابع

[۱] https://apa.aut.ac.ir/?p=3397

[۲] https://twitter.com/avtestorg/status/959015892997861376

[۳] https://plus.google.com/+avtestorg/posts/dCvrjtFxoav

[۴]https://blog.fortinet.com/2018/01/30/the-exponential-growth-of-detected-malware-targeted-at-meltdown-and-spectre

[۵] https://thehackernews.com/2018/01/meltdown-spectre-patches.html

[۶] https://apa.aut.ac.ir/?p=3484

[۷] https://thehackernews.com/2018/02/flash-zero-day-exploit.html

(۱) memory isolation mechanisms

(۲) JavaScript-based proof-of-concept (PoC) exploit

ثبت ديدگاه