اگرچه سازندگان اصلی باتنت Mirai DDoS هماکنون در زندان هستند[۱] اما با توجه به در دسترس بودن منبع کد آن[۲]، انواع مختلفی از این بدافزارِ اینترنت اشیاء همچنان در سطح اینترنت وجود دارد.

محققان امنیتی یک نوع جدید از بدافزار اینترنت اشیاء Mirai را شناسایی کردند[۳] که برای به سرقت بردن دستگاههای غیر ایمنی طراحی شده است که دارای پردازندههای ARC هستند.

تا به امروز Mirai و دیگر انواع آن معماریهای مختلف پردازندهها را ازجمله x86، ARM، Sparc، MIPS، PowerPC و Motorola 6800 را مورد هدف قرار دادند که در میلیونها دستگاه اینترنت اشیاء مختلف قرار دارند.

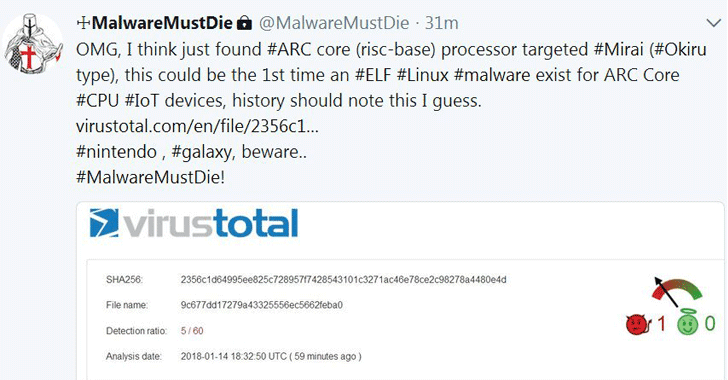

این بدافزار جدید که Okiru نامیده شده است در ابتدا توسط @unixfreaxjp از تیم MalwareMustDie کشف شد و توسط یک محقق مستقل به نام Odisseus اطلاعرسانی شد. این بدافزار نوع جدیدی از بدافزارهای ELF است که دستگاههای بر پایه ARC را مورد هدف قرار داده که دارای سیستمعامل لینوکس هستند.

Odisseus توییت کرده است[۴]: “این اولین بار در تاریخ مهندسی کامپیوتر است که یک بدافزار برای پردازندههای ARC وجود دارد و آن MIRAI OKIRU است. لطفاً به این حقیقت توجه کنید و برای تأثیرات بیشتر این بدافزار که شامل آلوده کردن دستگاههای جدید میشود، آماده باشید.”

پردازنده ARC یا Argonaut RISC Core، دومین پردازنده محبوب جهان است که هرساله بیش از ۲ میلیارد محصول ازجمله دوربینها، تلفن همراه، وسایل کممصرف، تلویزیونها، درایوهای فلش، خودروها و دستگاههای اینترنت اشیاء که دارای این پردازنده هستند وارد بازار میشوند.

بااینحال، این اولین باری نیست که انواع مختلف بدافزار Mirai بر روی لینوکس ELF تأثیرگذار هستند[۵]. Mirai همچنین یک نوع مبتنی بر ELF دیگر نیز دارد که برای دستگاههایی که از پردازندههای MIPS و ARM استفاده میکنند، طراحی شده است.

لازم به ذکر است که Okiru، که قبلاً نیز بهعنوان باتنت اینترنت اشیاء Satori نامگذاری شده بود[۶] (یکی دیگر از انواع بدافزارMirai که در اواخر سال گذشته کشف شده بود)، باوجود چندین ویژگی مشابه، همانطور که در Reddit توضیح داده شده است[۷]، با بدافزار Okiru کاملاً متفاوت است.

آیا این بدافزار رکورد قبلی حمله DDoS را خواهد شکست؟ (آرامش قبل از طوفان)

دستگاههای اینترنت اشیاء در حال حاضر در بسیاری از وسایل جاسازی شدهاند که در خانهها، محلهای کار و بیمارستانها قرار دارند اما به علت عدم وجود استانداردهای امنیتی سختگیرانه برای آنها و مکانیزمهای رمزگذاری غیر ایمن، بهطورمعمول مورد حمله واقع شده و بهعنوان یک اسلحه سایبری مورد سوءاستفاده قرار میگیرند.

بزرگترین حمله DDoS (یک تترابایت در ثانیه) در جهان[۸]، با کمک گرفتن از بدافزار Mirai از ۱۵۲،۰۰۰ دستگاه اینترنت اشیاء آلوده استفاده کرد و در یک حمله جداگانه تنها ۱۰۰،۰۰۰ دستگاه[۹]، سرویسدهنده DynDNS را در اواخر سال ۲۰۱۶ از کار انداختند[۱۰].

ازآنجاکه Okiru برای هدف قرار دادن میلیونها دستگاه غیر ایمن و دارای پردازنده ARC طراحی شده است، حمله DDoS که توسط باتنت Okiru انجام گیرد، احتمالاً بزرگترین حمله سایبری تا به امروز خواهد بود.

Odisseus دراینباره تووییت کرده است[۱۱]: “از امروز، چشمانداز آلوده شدن دستگاههای اینترنت اشیاء دارای سیستمعامل لینوکس تغییر خواهد کرد. دستگاههای دارای پردازندههای ARC به میزان بیش از ۱ میلیارد عدد در سال تولید میشوند. بنابراین این دستگاهها همان چیزی است که مهاجمان میخواهند تا با آلوده کردن آنها توسط بدافزارهای بر پایه ELF، سلاحهای خود را برای حمله DDoS آمادهسازی کنند. این یک تهدید جدی است.”

ورود تازهای از دستگاههای اینترنت اشیاء مبتنی بر ARC، تعداد دستگاههای ناامن را به میزان بیسابقهای افزایش میدهد و کار را برای مهاجمان راحت میکند تا کنترل تعداد زیادی از دستگاههای اینترنت اشیاء آسیبپذیر را در دست گیرند.

منابع

[۱] https://thehackernews.com/2017/12/hacker-ddos-mirai-botnet.html

[۲] https://thehackernews.com/2016/10/mirai-source-code-iot-botnet.html

[۳] https://thehackernews.com/2016/09/ddos-attack-iot.html

[۴] https://twitter.com/_odisseus/status/952641540094033920

[۵] http://blog.malwaremustdie.org/2016/08/mmd-0056-2016-linuxmirai-just.html

[۶] https://apa.aut.ac.ir/?p=3345

[۷]https://www.reddit.com/r/LinuxMalware/comments/7p00i3/quick_notes_for_okiru_satori_variant_of_mirai

[۸] https://thehackernews.com/2016/09/ddos-attack-iot.html

[۹] https://thehackernews.com/2016/10/ddos-attack-mirai-iot.html

[۱۰] https://thehackernews.com/2016/10/iot-dyn-ddos-attack.html

[۱۱] https://twitter.com/_odisseus/status/952643252116770817

[۱۲] https://thehackernews.com/2018/01/mirai-okiru-arc-botnet.html

ثبت ديدگاه