محققان امنیتی یک کمپین بدافزاری گسترده جدید را کشف کردند[۱] که کاربران ارزهای رمزنگاریشده را مورد هدف قرار داده و این محققان بر این باورند این حمله توسط گروه Lazarus انجام شده است که گروهی از مهاجمان هستند که تحت حمایت دولت کره شمالی قرار دارند.

گروه Lazarus از سال ۲۰۰۹ فعال بوده و در بسیاری از حملات مهم شامل حمله به[۲] Sony Pictures، سرقت ۸۱ میلیون دلار از بانک بنگلادش[۳] و مهمترین آنها یعنی[۴] WannaCry دخیل بوده است.

ایالاتمتحده بهطور رسمی از کره شمالی برای حمله جهانی بدافزار WannaCry انتقاد کرده است چراکه صدها هزار رایانه را در بیش از ۱۵۰ کشور در اوایل سال ۲۰۱۷ آلوده کرده بود.

در خبرهای جداگانه، کارشناسان امنیتی، گروه Lazarus را متهم کردهاند که میلیونها دلار بیت کوین را از صرافی Youbit در کره جنوبی دزدیده است و آن را به علت از دست دادن ۱۷ درصد از دارایی خود مجبور به ورشکستگی و تعطیل شدن کردهاند [۵].

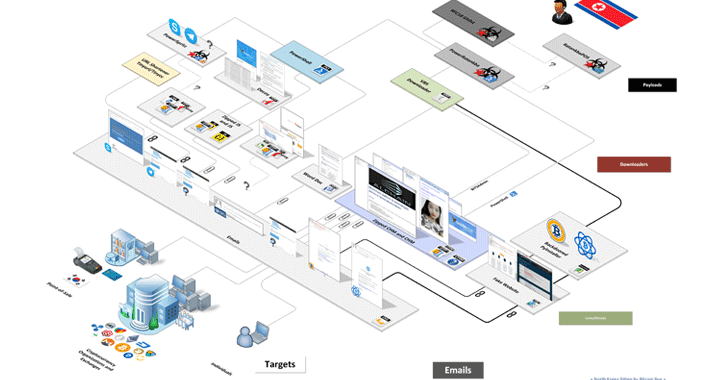

محققان شرکت امنیتی Proofpoint گزارش جدیدی را منتشر کردهاند که ارتباط بین گروه Lazarus و تعدادی از حملات سایبری چندمرحلهای علیه کاربران ارزهای رمزنگاریشده و سیستمهای point-of-sale را نشان میدهد.

محققان میگویند: “این گروه بهطور فزایندهای روی حملات با انگیزههای مالی متمرکز شده است و به نظر میرسد بر روی افزایش بهره و بالا رفتن سرسامآور قیمت ارزهای رمزنگاریشده سرمایهگذاری میکند. ابزارها، ایمپلنتها و بهرهبردارهای گروه Lazarus، بسیار گسترده و تحت توسعه مداوم هستند.”

محققان پس از تجزیهوتحلیل تعداد زیادی از پستهای الکترونیک فیشینگ با شاخصهای مختلف حمله که متعلق به چندین کمپین فیشینگ بودند، یک ایمپلنت شناسایی(۱) بر پایه PowerShell به نام PowerRatankba را کشف کردند که متعلق به گروه Lazarus بود.

رمزگذاری، سوءاستفاده، عملکرد(۲)، روشهای فریفتن(۳) و سرورهای فرماندهی و کنترلی(۴) که توسط PowerRatankba مورد استفاده قرار میگیرد بسیار شبیه به ایمپلنت Ratankba اصلی است که توسط گروه Lazarus ساخته شده است.

ایمپلنت PowerRatankba با استفاده از یک کمپین پست الکترونیک گسترده از طریق شاخصهای حمله زیر گسترش مییابد:

- دانلودر قابلاجرا بر روی ویندوز به نام PowerSpritz

- فایلهای مخرب میانبر(۵) در ویندوز

- فایلهای CHM مخرب مایکروسافت(۶)

- دانلودرهای چندگانه جاوا اسکریپت

- پروندههای مایکروسافت آفیسِ بر پایه Macro

- برنامههای ارزهای رمزنگاریشده معروف که دارای در پشتی بوده و بر روی وبسایتهای جعلی قرار دارند.

PowerRatankba با حداقل دو نوعِ موجود در سطح اینترنت، بهعنوان یک بدافزار مرحله اول(۷) عمل میکند، که یک در پشتی با ویژگیهای کامل (در این مورد Gh0st RAT) را به شرکتها، سازمانها و افرادی که علاقهمند به ارزهای رمزنگاریشده هستند، انتقال میدهد.

در گزارش ۳۸ صفحهای منتشرشده توسط Proofpoint آمده است: “در طول تحقیقات ما کشف کردیم که انفجارهای(۸) sandboxing بلندمدت PowerRatankba، برنامههای مرتبط با ارزهای رمزنگاریشده را که با یک ایمپلنت مرحله ۲ آلوده نشدهاند، اجرا نمیکنند. این ممکن است نشاندهنده این باشد که گردانندگان PowerRatankba تنها علاقهمند به آلوده کردن صاحبان دستگاههایی هستند که بهطور واضح علاقهمند به ارزهای رمزنگاریشده مختلف هستند.”

پس از نصب، RAT Gh0st اجازه میدهد تا مجرمان اینترنتی اطلاعاتِ حساسِ مربوط به کیفِ پولها و صرافیهای ارزهای رمزنگاریشده را بدزدند.

این نکته قابلتوجه است که PowerRatankba و Gh0st RAT از آسیبپذیری روز صفر بهرهبرداری نمیکنند؛ در عوض، گروه Lazarus بر روی روشهای برنامهنویسی مخلوط، مانند ارتباطات C & C از طریق HTTP، استفاده از الگوریتم رمزنگاری Spritz و رمزنگارِ سفارشیِ کدگذاری شده بر پایه (۹)۶۴، سرمایهگذاری میکند.

محققان دراینباره میگویند: “در حال حاضر این موضوع کاملاً مشخص است که گروه Lazarus چندین شرکت و صرافی برجسته و معروف در زمینه ارزهای رمزنگاریشده را هدف قرار داده و بهطور موفقیتآمیز در آنها رخنه کرده است. سازمانهای اجرای قانون بر این باورند که گروه Lazarus از این نفوذهای غیرقانونی تقریباً ۱۰۰ میلیون دلار (با تبدیل آنها به ارزش امروزی آنها) از ارزهای رمزنگاریشده را دزدیدهاند.”

علاوه بر سرقت ارزهای رمزنگاریشده، کشف شده است که این گروه با استفاده از بدافزار RatankbaPOS و برای دزدیدن دادههای کارتهای اعتباری، همچنین ترمینالهای SoftCamp point-of-sale یا POS را نیز آلوده کرده است، که عمدتاً در کره جنوبی مستقر شدهاند.

ازآنجاییکه RatankbaPOS همان سرور C&C ای که ایمپلنت PowerRatankba به اشتراک میگذارد را در اختیار دارد، اعتقاد بر این است که هر دو ایمپلنت با گروه Lazarus در ارتباط هستند.

رشد بسیار زیاد در ارزش ارزهای رمزنگاریشده، نهتنها معاملهگران بلکه مهاجمان را نیز برای سرمایهگذاری تمامیِ وقت و منابع خود بر روی ارزهای دیجیتال ترغیب کرده است.

اطلاعات بیشتر در مورد کمپینهای مخرب جدید که توسط گروه Lazarus راهاندازی شده است را میتوانید در گزارش با عنوان ” North Korea Bitten by Bitcoin Bug-Financially motivated campaigns reveal a new dimension of the Lazarus Group” که توسط PowerPoint در تاریخ ۲۰ دسامبر ۲۰۱۷ منتشر شده است[۶]، بخوانید.

منابع

[۱]https://www.proofpoint.com/us/threat-insight/post/north-korea-bitten-bitcoin-bug-financially-motivated-campaigns-reveal-new

[۲] https://thehackernews.com/2014/12/sony-pictures-hack.html

[۳] https://thehackernews.com/2016/04/swift-bank-hack.html

[۴]https://apa.aut.ac.ir/?p=2580

[۵]https://qz.com/1160573/bitcoin-exchange-youbit-files-for-bankruptcy-in-south-korea-after-latest-hack

[۶]https://www.proofpoint.com/sites/default/files/pfpt-us-wp-north-korea-bitten-by-bitcoin-bug.pdf

[۷] https://thehackernews.com/2017/12/lazarus-hacking-bitcoin.html

(۱) reconnaissance implant

(۲) functionality

(۳) decoys

(۴) command-and-control

(۵) Windows Shortcut (LNK)

(۶) Compiled HTML Help

(۷) first-stage

(۸) detonations

(۹) Base64-encoded custom encryptor

ثبت ديدگاه