یک آسیبپذیریِ حیاتیِ ۱۷ ساله که اخیراً در مایکروسافت آفیس کشف شده بود که مهاجمان را قادر میساخت بدافزارهای موردنظر را بر روی رایانههای مورد هدف و بدون دخالت کاربر نصب کنند[۱]، هماکنون بر روی اینترنت مورد بهرهبرداری قرار گرفته است تا یک بدافزار از نوع درِ پشتی(۱) را گسترش دهد.

این بدافزار که به علت استفاده از یک ابزار تست نفوذ قدرتمند و قانونی با عنوان Cobalt Strike به نام Cobalt نامگذاری شده است؛ اولین بار توسط محققان شرکت Fortinet کشف شد[۲].

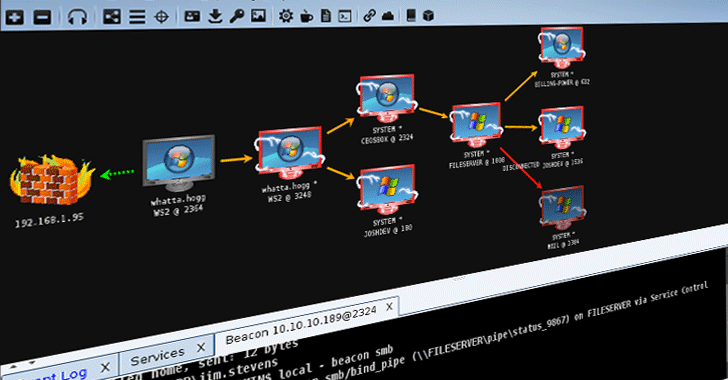

Cobalt Strike نوعی نرمافزار است که برای عملیات تیم سرخ و شبیهسازیهای دشمن(۲) برای دسترسی به راههای مخفی یک سیستم طراحی شده است.

بدافزار Cobalt از این آسیبپذیری (CVE-2017-11882) استفاده میکند تا یک در پشتی را انتقال دهد. این آسیبپذیری در حقیقت یک مشکل تخریب حافظه است که به مهاجمان از راه دور و غیرمجاز اجازه میدهد تا یک کد مخرب را در هنگام باز کردن یک فایل مخرب بر روی سیستم هدف اجرا کرده و بهطور بالقوه کنترل کامل سیستم را در دست گیرند.

این آسیبپذیری بر روی تمامی نسخههای سیستمعامل ویندوز و مایکروسافت آفیس تأثیرگذار است، هرچند مایکروسافت قبلاً بهروزرسانی مربوط به این آسیبپذیری را منتشر کرده است[۳]. شما میتوانید جزئیات بیشتر در مورد این آسیبپذیری را در اینجا [۱] بخوانید.

ازآنجاییکه مجرمان سایبری در استفاده از آسیبپذیریهای جدید منتشرشده بسیار سریع عمل میکنند، این مهاجمان، چند روز پس از افشای این آسیبپذیری، شروع به انتقال بدافزار Cobalt از طریق بهرهبرداری از آسیبپذیری CVE-2017-11882 با استفاده از هرزنامهها کردند.

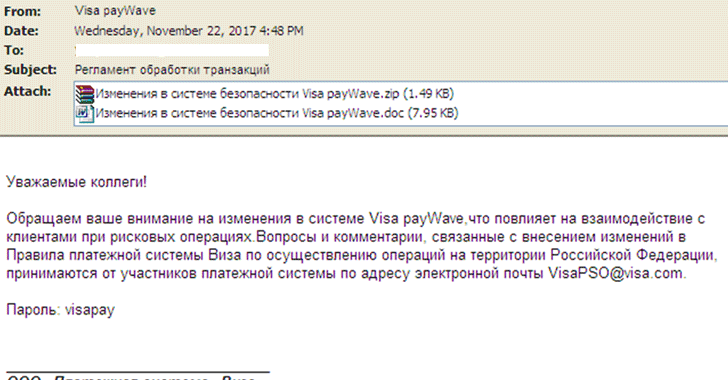

بر اساس گزارش محققان Fortinet، بدافزار Cobalt از طریق هرزنامهها تحویل داده میشود که با عنوان یک اطلاعرسانی ویزا در مورد تغییرات قانون در روسیه همراه با یک ضمیمه که حاوی یک سند مخرب RTF است، ارسال میشود.

این هرزنامه همچنین شامل یک آرشیو محافظتشده با یک نام کاربری و کلمه عبور است که در این پست الکترونیک و برای باز کردن آن قرار داده شده است تا قربانیان را گول بزند که این پست الکترونیک از طرف یک مؤسسه مالی قانونی ارسال شده است.

محققان شرکت Fortinet به نامهای Jasper Manual و Joie Salvio در این مورد نوشتهاند: “این کار همچنین برای جلوگیری از این است که سیستمهای خودکار تجزیهوتحلیل، فایلهای مخرب موردنظر را بهمنظور sandboxing و تشخیص فایل مربوطه، extract کنند. ازآنجاکه یک کپی از این سند مخرب به صوت آشکار نیز در دسترس است، بنابراین ممکن است این کار فقط برای این باشد که کاربر را گول بزنند که اسناد مالی در محل امنی قرار دارند و این چیزی است که هرکسی در مورد یک پست الکترونیک ارسال شده از یک مؤسسه مالی انتظار دارد.”

هنگامیکه این سند باز میشود، برای کاربر یک سند ساده با کلمات «قابلویرایش» نمایش داده میشود. بااینحال، یک اسکریپت PowerShell بهطور مخفیانه در پسزمینه اجرا میشود که درنهایت یک Cobalt Strike را برای کنترل دستگاه قربانی دانلود میکند.

محققان گفتند که با کنترل سیستم قربانی، مهاجمان میتوانند با اجرای یک آرایه وسیعی از دستورات، روشهای حرکت جانبی(۳) را در شبکه ایجاد کنند.

بر طبق گفته محققان، مجرمان سایبری همیشه به دنبال چنین آسیبپذیریهایی هستند که از آنها برای کمپینهای بدافزاری خود بهرهبرداری کنند و به دلیل نادیده گرفتن بهروزرسانی نرمافزارها از سوی کاربران، تعداد قابلتوجهی از کاربران وجود دارند که سیستمهای آنها وصله نشده است و آنها را نبست به چنین حملاتی آسیبپذیر کرده است.

بهترین راه محافظت از رایانه شما در برابر حمله بدافزار Cobalt این است که وصله موردنظر برای آسیبپذیری CVE-2017-11882 را دانلود کنید و بلافاصله سیستم خود را بهروزرسانی کنید.

منابع

[۱] https://apa.aut.ac.ir/?p=3218

[۲]https://blog.fortinet.com/2017/11/27/cobalt-malware-strikes-using-cve-2017-11882-rtf-vulnerability

[۳] https://apa.aut.ac.ir/?p=3210

[۴] https://thehackernews.com/2017/11/cobalt-strike-malware.html

(۱) backdoor

(۲) Red Team Operations and Adversary Simulations

(۳) lateral movement

ثبت ديدگاه