در اوایل ماه جاری یکی از محققان امنیتی سایبری، جزئیات یک روزنه امنیتی را با وبسایت خبری Hacker News به اشتراک گذاشت که بر روی تمامی نسخههای مایکروسافت آفیس تأثیر میگذارد و به مهاجمان بدخواه اجازه میدهد تا توسط آن بدافزارهای خود تکرارشونده(۱) را تولید و گسترش دهند.

بدافزارِ خود تکرارشونده مبتنی بر macro، که اساساً به یک macro اجازه میدهد تا macroهای بیشتری را بنویسد، در میان مهاجمان نوع جدیدی از بدافزارها نیست، اما برای جلوگیری از چنین تهدیدهایی، مایکروسافت در حال حاضر یک مکانیزم امنیتی در مایکروسافت آفیس معرفی کرده است که بهطور پیشفرض این قابلیت را محدود میکند.

Lino Antonio Buono، یک محقق امنیتی ایتالیایی که در InTheCyber کار میکند[۱]، یک روش ساده (که در زیر شرح داده شده است) را ارائه میدهد که میتواند به هرکسی اجازه دهد سیستم کنترل امنیتی که توسط مایکروسافت ایجاد شده است را دور بزند و یک بدافزار خود تکرارشونده را که در پشت اسنادِ بهظاهر سالمِ نرمافزار Microsoft Word پنهان شده است را ایجاد کند.

چه چیزی بدتر است؟ مایکروسافت در ماه اکتبر ۲۰۱۷ و در هنگام تماس با این محقق اینکه این موضوع یک روزنه امنیتی است را قبول نکرد و گفت این یک ویژگی است که از پیش تعیینشده که فقط به همین صورت کار کند که البته درست مانند ویژگی DDE در مایکروسافت آفیس است[۲] که البته این ویژگی هم در حال حاضر توسط مهاجمان مورد بهرهبرداری قرار گرفته است[۳].

باجگیر افزار جدیدِ qkG نیز از همین روش خود تکرارشونده استفاده میکند.

مورد جالبتوجه در این مورد این است که سرعت گسترشِ این بدافزار بسیار سریع بوده و حتی قبل از اینکه بهصورت عمومی فاش شود در حال گسترانیده شدن است.

در تاریخ ۲۲ نوامبر ۲۰۱۷، شرکت Trend Micro یک گزارش درباره یک نوع جدید از باجگیر افزارهای خود تکرارشونده را منتشر کرد[۴] که qkG نام دارند و درست شبیه همین ویژگی موجود در مایکروسافت آفیس که Buono آن را توضیح داده بود، مورد بهرهبرداری قرار میگیرند.

محققانِ Trend Micro نمونههای باجگیر افزار qkg را بر روی VirusTotal که توسط فردی از ویتنام بارگذاری شده بود، مشاهده کردند و گفتند به نظر میرسد این باجگیر افزار “بیشتر شبیه یک پروژه آزمایشی یا اثبات ادعاست(۲) بهجای آنکه یک بدافزار باشد که بهطور فعال در اینترنت استفاده شود.”

باجگیر افزار qkg از Auto Close VBA macro استفاده کرده که در حقیقت روشی است که اجازه میدهد macro مخرب پسازاینکه فرد قربانی پرونده موردنظر را بست، اجرا شود.

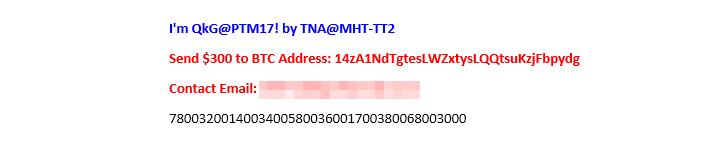

آخرین نمونه از باجگیر افزار qkg در حال حاضر شامل یک آدرس بیت کوین است که حاوی یک نوشته باجخواهی است که درخواست ۳۰۰ دلار را در واحد بیت کوین میکند.

لازم به ذکر است که آدرس Bitcoin فوقالذکر هیچ پرداختی را دریافت نکرده است، که ظاهراً به این معنی است که این باجگیر افزار تاکنون برای هدفگیری افراد مورداستفاده قرار نگرفته است.

علاوه بر این، این باجگیر افزار در حال حاضر و با استفاده از کلمه hard-coded شده: ” I’m QkG@PTM17! by TNA@MHT-TT2″ فایلهای قفل شده را باز میکند.

این روش جدید حمله چگونه کار میکند؟

بهمنظور درک کامل این روش حمله، Buono یک ویدیو را منتشر کرده است[۵] که نشان میدهد چگونه یک سند MS Word با کد VBA مخرب میتواند برای تحویل دادن یک بدافزارِ چند مرحلهایِ خود تکرارشونده مورداستفاده قرار گیرد.

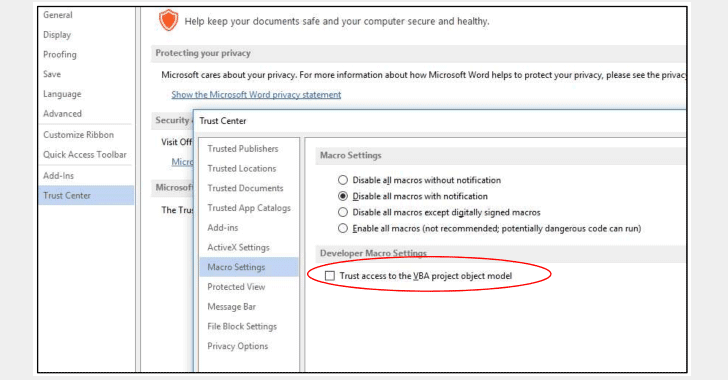

مایکروسافت بهطور پیشفرض macroهای خارجی (یا غیرقابلاعتماد) را غیرفعال کرده است و برای محدود کردن دسترسی به تنظیمات پیشفرض برنامهریزیشده در مدل پروژه Office VBA، این گزینه را برای کاربران قرار داده است که بهطور دستی و در هنگام نیاز گزینه Trust access to the VBA project object model را فعال کنند.

با فعال بودن گزینه Trust access to the VBA project object model برنامه مایکروسافت آفیس به تمام macroها اعتماد کرده و بهصورت خودکار هر کدی را بدون نشان دادن هشدار امنیتی و یا نیاز به اجازه کاربر، اجرا میکند.

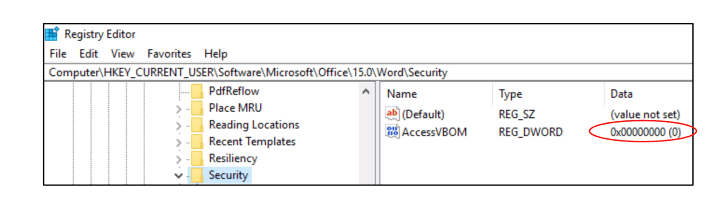

Buono متوجه شد که این گزینه فقط با ویرایش یک رجیستری ویندوز، میتواند فعال یا غیرفعال شود، که درنهایت macro را قادر میسازد تا macroهای بیشتری را بدون رضایت و اطلاع داشتن کاربر، بنویسد.

همانطور که در تصویر نشان داده شده است، یک فایل MS Doc مخرب، که توسط Buono ایجاد شده نیز همین کار را میکند: در ابتدا رجیستری ویندوز را اصلاح میکند و پسازآن یک payload مشابه (همان VBA code) را به هر فایل doc که قربانی آن را تولید، ویرایش و یا حتی بر روی سیستم خود باز کرده، تزریق میکند.

قربانیان بهطور ناخودآگاه مسئول گسترده شدن این بدافزار هستند.

بهعبارتدیگر، اگر قربانی بهاشتباه یک فایل مستند مخرب را مجاز به اجرای macro کند، سیستم خود را برای حملات مبتنی بر macro آماده کرده است.

علاوه بر این، قربانی بهطور ناخودآگاه مسئول گسترش دادن یک کد مخرب برای سایر کاربران و توسط به اشتراک گذاشتن هر فایل مایکروسافت آفیس آلوده شده است.

این تکنیک حمله میتواند موجب نگرانی بیشتری شود در هنگامیکه شما یک فایل doc مخرب را از یک مخاطب مورد اعتماد دریافت میکنید که قبلاً با چنین بدافزاری آلوده شده است و درنهایت شما را تبدیل به شاخص بعدی حمله برای دیگران میکند.

اگرچه این روش در سطح اینترنت مورد بهرهبرداری قرار نگرفته است، این محقق معتقد است که این روش میتواند برای گسترش بدافزارهای خطرناک خود تکرارشونده که مقابله با آنها بسیار مشکل است مورداستفاده قرار گیرد.

ازآنجاکه این یک ویژگی قانونی است، بسیاری از آنتیویروسها هیچگونه هشداری در مورد اسناد MS Office که دارای کد VBA هستند نمیدهد و آنها را بلاک نمیکنند و متأسفانه هنوز این شرکت هیچگونه برنامهای برای وصله کردن این مشکل و یا محدود کردن این ویژگی ندارد.

Buono پیشنهاد داده است که: “برای به حداقل رساندن تأثیر این آسیبپذیری میتوانید کلید رجیستری AccessVBOM را از Hive HKCU به HKLM منتقل کنید که تنها توسط مدیر سیستم قابلویرایش باشد.”

بهترین راه برای محافظت از خود در برابر چنین بدافزارهایی همیشه مشکوک بودن به اسناد ناخواسته است که از طریق پست الکترونیک ارسال میشوند و هرگز بر روی لینکهای موجود در آن اسناد کلیک نکنید، مگر اینکه از منبع دقیق آن مطمئن باشید.

منابع

[۱] http://www.inthecyber.com/en

[۲] https://thehackernews.com/2017/10/ms-office-dde-malware.html

[۳] https://apa.aut.ac.ir/?p=3138

[۴]http://blog.trendmicro.com/trendlabs-security-intelligence/qkg-filecoder-self-replicating-document-encrypting-ransomware

[۵] https://youtu.be/JVTZYBkXLKc

[۶] https://thehackernews.com/2017/11/ms-office-macro-malware.html

(۱) self-replicating

(۲) proof of concept (PoC)

ثبت ديدگاه