هیچچیزی در این دنیا رایگان نیست!

اگر شما در حال جستجو برای پیدا کردن ابزارهای هکِ رایگان بر روی اینترنت هستید، حواستان باشد که اکثر این ابزارهای رایگان که ادعا میکنند مانند یک چاقوی سوئیسی در دستان مهاجمان هستند، چیزی جز یک کلاهبردار نیستند.

بهعنوانمثال، Cobian RAT و یک ابزار هکِ مربوط به فیسبوک که قبلاً در پایگاه خبری Hacker News مورد بررسی قرار گرفته بودند[۱و۲]، واقعاً میتوانند بهمنظور هک کردن مورداستفاده قرار گیرند، اما نه بهمنظور مورد حمله قرار دادنِ یک قربانی توسط شخص حملهکننده، بلکه بهمنظور هک کردنِ شخص استفادهکننده از این ابزارها.

در حال حاضر یک محقق امنیتی یک ابزار هک دیگر را شناسایی کرده است که یک اسکریپت PHP است و بهصورت رایگان در چندین انجمن هکِ زیرزمینی در دسترسِ کاربران قرار دارد. این ابزار به هرکسی اجازه میدهد تا دوربینهای IP دار متصل به اینترنت و آسیبپذیر را که در حال اجرای یک نسخه آسیبپذیر از وب سرور جاسازیشده GoAhead هستند را شناسایی کند.

بااینوجود، پس از تحلیل دقیق این اسکریپت جستجو، Ankit Anubhav، که یک محقق در شرکت Newsky Security است، متوجه شد که این ابزار همچنین دارای یک در پشتی مخفی است که اساساً اجازه میدهد که سازنده آن فرد استفادهکننده از آن را مورد حمله قرار دهد!

Anubhav دراینباره میگوید: “از دیدگاه یک مهاجم، مورد حمله قرار دادن یک مهاجم دیگر بسیار سودمند خواهد بود. بهعنوانمثال، اگر یک script kiddie دارای یک باتنت که شامل ۱۰٫۰۰۰ دستگاه اینترنت اشیاء است، مورد حمله واقع شود، تمام باتنت تحت کنترل مهاجمی قرار میگیرد که این را کنترل میکند. ازاینرو، با بهرهبرداری از یک دستگاه، میتواند هزاران باتنت را به ارتش خود اضافه کند.”

ظهور یک باتنت اینترنت اشیاء و انتشار منبع کد Mirai که بزرگترین تهدید بدافزاری بر پایه دستگاههای اینترنت اشیاء بود[۳] که در سال گذشته ظاهر شد و سرویس DNS شرکت Dyn را بهطورکلی از کار انداخت [۴]، مهاجمان مخرب را تشویق کرده است تا باتنتهای گسترده خود را برای راهاندازی حملات DDoS علیه اهداف خود و یا اجاره دادن آنها بهمنظور کسب درآمد تولید کنند[۵].

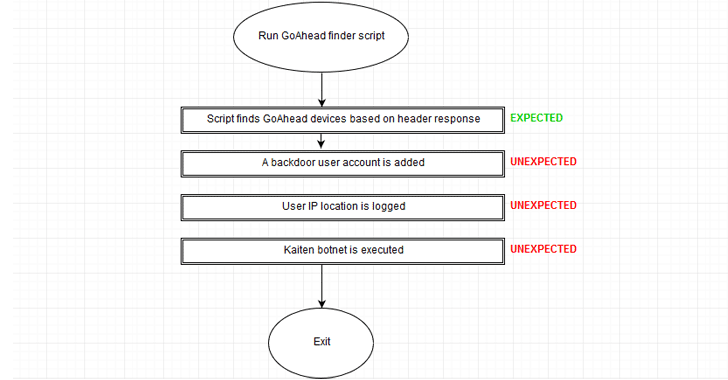

همانطور که در فلوچارت بالا نشان داده شده است، این اسکریپتِ جستجو کنندهی دستگاههای اینترنت اشیاء، در چهار مرحله کار میکند:

- در ابتدا، این اسکریپت مجموعهای از آدرسهای IP را بهمنظور پیدا کردن سرویسهای GoAhead آسیبپذیر به یک آسیبپذیریِ دور زدنِ احراز هویتِ افشاشده (CVE-2017-8225) در دستگاههای WIFI CAP که از نوع دوربینهای P2P و دارای آدرس IP هستند، اسکن میکند[۶].

- در پسزمینه، این اسکریپت بهطور مخفیانه یک حساب کاربری از نوع در پشتی را بر روی سیستم مهاجمِ مربوطه راهاندازی (نام کاربری: VM | رمز عبور: Meme123) میکند که به نویسنده این script سطح دسترسی ریشه را میدهد.

- این اسکریپت همچنین آدرس IP مهاجم موردنظر را استخراج کرده و به نویسنده این اسکریپت اجازه میدهد تا از راه دور به سیستمهای در معرض خطر دسترسی داشته باشد.

- همچنین این اسکریپت یک payload دیگر را بر روی سیستم script kiddie اجرا میکند، که درنهایت منجر به نصب یک باتنت شناختهشده به نام Kaiten خواهد شد.

این ابزار نمونهای دیگر از ابزارهای هک کردن از نوعِ در پشتی است که بهطور گستردهای در میان انجمنهای مختلف زیرزمینی توزیع میشوند تا مهاجمان را موردحمله قرار دهند.

در ماه سپتامبر ۲۰۱۷، یک کیت سازنده از نوع در پشتی به نام Cobian RAT در چندین انجمن هکِ زیرزمینی بهصورت رایگان یافت شد که درنهایت مشخص شد شامل یک ماژولِ در پشتی بوده است که هدفش ایجاد دسترسی برای نویسنده این کیت برای دزدیدن تمامی اطلاعات فرد قربانی بود.

سال گذشته نیز در مورد یک ابزار هکِ فیسبوک، به نام Remtasu گزارشی منتشر شد که درواقع یک تروجان مبتنی بر ویندوز با قابلیت دسترسی به اعتبار حسابهای کاربری فیسبوک بود، اما نویسنده آن، از این ابزار برای موردحمله قرار دادن دیگران استفاده میکرد.

منابع

[۱] https://thehackernews.com/2017/09/backdoored-hacking-tools.html

[۲] https://thehackernews.com/2016/02/facebook-hacking-tool.html

[۳] https://apa.aut.ac.ir/?p=3126

[۴] https://apa.aut.ac.ir/?p=1868

[۵] https://apa.aut.ac.ir/?p=2221

[۶]https://pierrekim.github.io/blog/2017-03-08-camera-goahead-0day.html#pre-auth-info-leak-goahead

[۷] https://thehackernews.com/2017/11/iot-vulnerability-scanner.html

ثبت ديدگاه