حدس بزنید چه چیزی گرانتر از پاسپورتهای جعلی ایالاتمتحده، کارتهای اعتباری دزدیدهشده و حتی اسلحه در dark web است؟ گواهینامههای امضاشده بهصورت دیجیتالی!

یک تحقیق توسط موسسه تحقیقات امنیت سایبر(۱) در هفته جاری نشان داد که گواهینامههای دارایِ امضای دیجیتال و دزدیدهشده بهراحتی و در dark web به مبلغ ۱۲۰۰ دلار در دسترسِ عموم قرار دارند[۱].

همانطور که میدانید، گواهینامههای دیجیتالی که توسط یک مرکز صدور گواهی معتبر(۲) تولید میشوند، بهمنظور امضای رمزنگاریشده برنامههای کامپیوتری و نرمافزارها مورد استفاده قرار میگیرند و از نگاهِ رایانه شما برای اجرای این برنامهها و بدون هیچ پیام هشداری مورد اعتماد هستند.

بااینحال، نویسندگان بدافزارها و مهاجمان که همیشه در جستجوی تکنیکهای پیشرفته برای دور زدنِ راهحلهای امنیتی هستند، در طول سالهای اخیر از این گواهینامههای دیجیتالیِ قابلاعتماد به همین منظور سوءاستفاده کردهاند.

مهاجمان از گواهیهای امضاشدهی در معرض خطر که در ارتباط با یک تولیدکننده مورد اعتماد هستند، استفاده میکنند تا کد مخربِ خود را امضا کنند و توسط این کار احتمال تشخیص داده شدنِ بدافزارشان را توسط شبکههای شرکتها و دستگاههای مشتریانِ مورد هدف قرار داده شده، کاهش دهند.

کرم Stuxnet که تأسیسات فرآیند هستهای ایران را در سال ۲۰۰۳ مورد هدف قرار داد نیز از گواهینامههای دیجیتال قانونی استفاده کرده بود[۲]. همچنین، دانلودهای اخیر نرمافزارِ دستکاریشده CCleaner توسط همین بهروزرسانی نرمافزارهای دارای امضاهای دیجیتالی صورت گرفته بود[۳].

بدافزارهایی مخفی که بهصورت دیجیتالی امضا شدهاند، در حال گسترش هستند.

بااینحال، تحقیقات جداگانه انجامشده توسط یک تیم از محققان امنیتی نشان داد که بدافزارهایی که بهطور دیجیتالی امضا شدهاند به بدافزارهایی بسیار رایجتر از آنچه قبلاً تصور میشد، تبدیل شدهاند.

سه محقق با نامهای Doowon Kim ،BumJun Kwon و Tudor Dumitras از دانشگاه مریلند گفتهاند که آنها مجموعاً ۳۲۵ نمونه از بدافزارهای امضاشده را بررسی کردند که ۱۸۹ (۵۸٫۲ درصد) عدد از آنها دارای امضای دیجیتالی موثق بودند اما ۱۳۶ عدد دارای امضاهای دیجیتالی نادرست بودند.

این محققان در این رابطه میگویند: “چنین امضاهای نادرستی برای یک مهاجم مفید است. ما متوجه شدیم که صرفاً کپی کردن یک امضای موثق از یک نمونه قانونی بر روی یک نمونه بدافزار بدون امضا ممکن است باعث شود که این بدافزار، سیستمهای حفاظتی آنتیویروسها را دور بزند.”

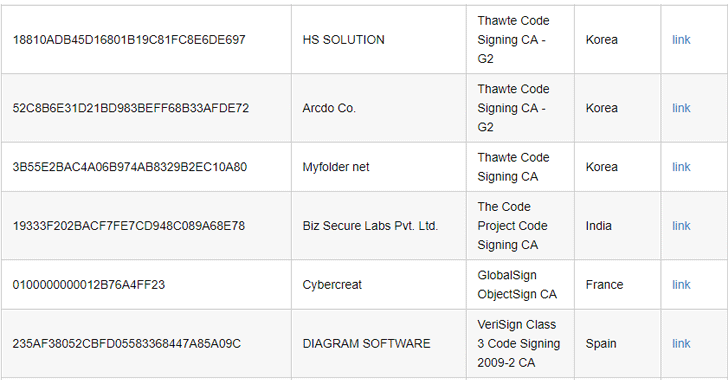

۱۸۹ نمونه از بدافزارهایی که بهدرستی امضا شده بودند از ۱۱۱ مرکز صدور گواهی در معرض خطر قرار داده شده برای تولید شدن، استفاده کرده بودند.

در تاریخ ۵ نوامبر ۲۰۱۷ از تعداد ۱۱۱ مرکز صدور گواهی در معرض خطر، ۲۷ عدد لغو شدند، گرچه بدافزارهایی که توسط یکی از ۸۴ مرکز گواهی در معرض خطر و لغو نشده امضا شدند همچنان توسط سیستمها، مورد اعتماد ارزیابی میشوند.

این محققان در این رابطه گفتهاند: “کسر بزرگی از خانواده بدافزارها (۸۸٫۸ درصد) بر پایه یک گواهینامه بودند که این امر نشان میدهد که گواهیهایی که مورد سوءاستفاده قرار میگیرند عمدتاً توسط نویسندگان مخربِ بدافزارها کنترل میشوند و نه منابع شخص ثالث.”

این محققان فهرستی از گواهینامههای مورد سوءاستفاده قرار گرفته را در وبسایت خود منتشر کردند[۴].

لغو گواهینامه سرقت شده، بلافاصله بدافزار را متوقف نخواهد کرد.

حتی زمانی که یک امضا معتبر نیست، محققان دریافتند که حداقل ۳۴ محصول آنتیویروس مختلف، موفق به بررسیِ اعتبار گواهی نشدهاند و درنهایت اجازه دادند که کد مخرب بر روی سیستم هدف اجرا شود.

محققان همچنین آزمایشهایی را انجام دادند تا مشخص کنند که آیا امضاهای نادرست میتوانند تشخیصِ آنتیویروسها را تحت تأثیر قرار دهند یا نه. برای نشان دادن این موضوع، آنها ۵ نمونه باجگیر افزارِ تصادفی امضا نشده را که تقریباً تمامی برنامههای آنتیویروس آنها را بهعنوان برنامه مخرب تشخیص میدادند دانلود کردند.

این سه محقق سپس از دو گواهی منقضی شده که قبلاً برای امضای یک نرمافزار قانونی و یک بدافزار فعال بر روی اینترنت مورداستفاده قرار گرفته بودند بهمنظور امضای هر ۵ باجگیر افزارِ دانلود شده، استفاده کردند.

آنتیویروسهای معروف نیز قادر به شناسایی بدافزارهای امضا شده با گواهینامههای سرقت شده، نشدند.

محققان در هنگام بررسی ده نمونه جدید، دریافتند که بسیاری از محصولات آنتیویروس موفق به شناسایی این بدافزارها بهعنوان نرمافزارهای مخرب نشدند.

سه محصول برتر آنتیویروس شامل nProtect ،Tencent و Paloalto نمونههای باجگیر افزاری امضا نشده را بهعنوان بدافزار شناسایی کردهاند، اما هشت نمونه از ده نمونه دستکاریشده را بهعنوان نرمافزارهای خوشخیم در نظر گرفتهاند.

حتی موتورهای آنتیویروس محبوب شامل کاسپرسکی، مایکروسافت، Trend Micro ،Symantec و Comodo، نیز موفق به شناسایی برخی از نمونههای مخرب نشدند.

دیگر نرمافزارهای آنتیویروس که قادر به تشخیصِ بدافزارهای دستکاریشده نشدند، شامل ،CrowdStrike ،Fortinet ،Avira ،Malwarebytes SentinelOne ،Sophos ،TrendMicro و Qihoo میشوند.

این محققان در این رابطه میگویند: “ما معتقدیم که این [ناتوانی در تشخیص نمونههای مخرب] به دلیل این واقعیت است که آنتیویروسها زمانی امضاهای دیجیتال را موردبررسی قرار میدهند که میخواهند فهرستی از فایلها را فیلتر کرده و بهمنظور اسکن کردن در اولویت قرار دهند. در حقیقت با این کار سربارهای(۳) اعمالشده روی کاربر را کاهش میدهند. بااینحال، بررسی نادرست امضای تصدیق شده در بسیاری از آنتیویروسها، نویسندگان بدافزار را قادر میسازد تا با استفاده از روشهای ساده و ارزانقیمت از تشخیص داده شدن توسط آنتیویروسها فرار کنند.”

این محققان گفتهاند که این موضوع را به شرکتهای تولیدکننده این آنتیویروس گزارش دادهاند و یکی از آنها تائید کرده است که محصولش نتوانسته است این امضاها را بهصورت صحیح بررسی کند و برنامهریزی کردهاند که این مشکل را حل کنند.

این محققان یافتههای خود را در کنفرانس امنیت کامپیوتر و ارتباطات(۴) در شهر دالاس و در روز چهارشنبه ۱ نوامبر ۲۰۱۷، ارائه دادند.

برای اطلاعات بیشتر در این مورد، میتوانید به مقاله تحقیقاتی آنها با عنوان Malware Certified: Breaking Trust Measurement in the Code-Signing PKI مراجعه کنید[۵].

منابع

[۱] https://thehackernews.com/2016/02/deep-web-search-engine.html

[۲] https://thehackernews.com/2014/06/stuxnet-like-havex-malware-strikes.html

[۳] https://apa.aut.ac.ir/?p=3056

[۵] http://www.umiacs.umd.edu/~tdumitra/papers/CCS-2017.pdf

[۶] https://thehackernews.com/2017/11/malware-digital-certificate.html

(۱) Cyber Security Research Institute (CSRI)

(۲) certificate authority (CA)

(۳) overhead

(۴) Computer and Communications Security (CCS)

ثبت ديدگاه