DUHK که مخفف کلمات Don’t Use Hard-coded Keys است یک آسیبپذیری جدید از نوع پیادهسازیِ رمزنگاریِ غیر بدیهی(۱) است که میتواند به مهاجمان اجازه دهد تا کلیدهای رمزنگاری برای ایمنسازیِ ارتباطات VPN و جلسات مرور وب را بازیابی کنند.

DUHK سومین آسیبپذیری مربوط به رمزگذاری است که در ماه جاری و پس از حمله KRACK Wi-Fi و حمله FOCA ROCA گزارش شده است[۱و۲].

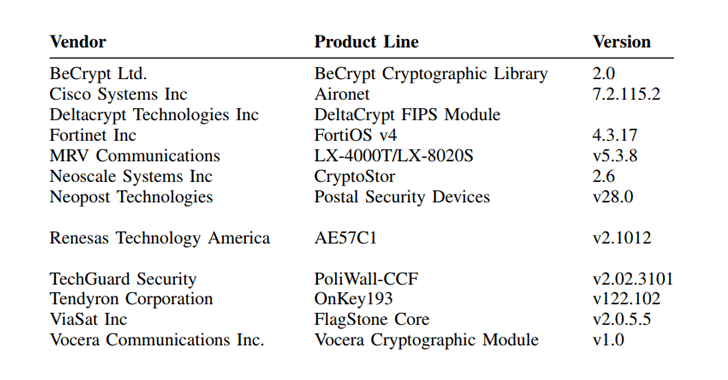

این آسیبپذیری بر روی محصولات دهها شرکت تأثیرگذار بوده که شامل Fortient، سیسکو و TechGuard که دستگاههایشان بر پایه ANSI X9.31 RNG بوده که یک الگوریتم تولید اعداد شبه تصادفی قدیمی است، میشود.

قبل از حذف از لیست الگوریتمهای تولیدکننده عدد تصادفی در ژانویه ۲۰۱۶ که توسط FIPS تائید شده است، RNG ANSI X9.31 در سه دهه گذشته به یکی از استانداردهای رمزنگاری مورد اعتماد تبدیل شده بود.

تولیدکنندگان اعداد تصادفی یا PRNG در حقیقت اعداد تصادفی را تولید نمیکنند. در عوض، این یک الگوریتم قطعی است که توالی بیت را بر اساس مقادیر مخفی اولیه به نام seed و وضعیت فعلی تولید میکند. این الگوریتم همیشه با استفاده از مقادیر اولیه مشابه یک بیت مشابه را تولید میکند.

برخی از فروشندگان این مقدار Seed مخفی و hard-code شده را در منبع کد محصولات خود ذخیره میکنند که این عمل این مقدار را نسبت به مهندسی معکوسِ firmware محصول موردنظر آسیبپذیر میکند.

حمله DUHK که توسط محققان رمزنگاری به نامهای Shaanan Cohney ،Nadia Heninger و Matthew Green کشف شده است، نوعی حمله بازیابی وضعیت(۲) است که به مهاجمان مردی در میان(۳) که مقدار seed را در اختیار دارند، اجازه میدهد که مقدار وضعیت کنونی را پس از مشاهده خروجیها(۴) بازیابی کنند.

با استفاده از در اختیار داشتن هر دو مقدار، مهاجمان پسازآن میتوانند از آنها برای محاسبه مجدد کلیدهای رمزنگاری استفاده کنند و به آنها اجازه میدهد دادههای رمزگذاری شده را که ممکن است شامل دادههای کسبوکار حساس، اطلاعات ورود کاربران، اطلاعات کارت اعتباری و سایر اطلاعات محرمانه باشد، بازیابی کنند.

محققان در این رابطه میگویند: “برای نشان دادن عملی بودن این حمله، ما با استفاده از FortiOS نسخه ۴، یک حمله رمزگشایی منفعلِ کامل(۵) را علیه محصولات FortiGate VPN gateway ایجاد کردیم. سیستم جستجوی ما حداقل ۲۳،۰۰۰ دستگاه را با یک نشانی IPv4 قابلمشاهده که نسخه آسیبپذیر FortiOS را اجرا میکردند، کشف کرد.”

در اینجا میتوانید یک لیست جزئی از (آزمایششده توسط محققین) دستگاههای آسیبپذیر از فروشندگان مختلف را مشاهده کنید:

همچنین محققان امنیتی یک مقاله پژوهشی فنی را در وبسایت اختصاصی خود برای حمله DUHK منتشر کردهاند[۳].

منابع

[۱] https://apa.aut.ac.ir/?p=3110

[۲] https://apa.aut.ac.ir/?p=3104

[۴] https://thehackernews.com/2017/10/crack-prng-encryption-keys.html

(۱) non-trivial

(۲) state recovery attac

(۳) man-in-the-middle

(۴) outputs

(۵) full passive

ثبت ديدگاه