اگر شما فکر میکنید حمله KRACK برای Wi-Fi، بدترین آسیبپذیری در سال جاری است[۱]، باید کمی تأمل کنید، آسیبپذیری دیگری وجود دارد که حتی از آن هم بدتر است.

مایکروسافت، گوگل، لنوو، اچپی و فوجیتسو به مشتریان خود هشدار دادند که یک آسیبپذیری بالقوه جدی در کتابخانههای رمزنگاری RSA وجود دارد که توسط تولیدکننده قطعات نیمههادی Infineon Technologies که یک شرکت آلمانی است، مورداستفاده قرار میگیرند.

این موضوع قابلتوجه است که این آسیبپذیری مرتبط با رمزنگاری که CVE-2017-15361 نامگذاری شده است بر روی رمزنگاری elliptic-curve و استاندارد رمزنگاری تأثیر نمیگذارد، بلکه این آسیبپذیری در پیادهسازی کلیدهای RSA با استفاده از ماژول پلتفرم اعتمادسازی(۱) که توسط شرکت Infineon تولیدشده است، قرار دارد.

ماژول پلتفرم اعتمادسازی که متعلق به شرکت Infineon است بهطور گسترده مورداستفاده قرار میگیرد و یک میکروکنترلر اختصاصی است و برای ایمن نگهداشتن سختافزار از طریق یکپارچهسازی کلیدهای رمزنگاری در دستگاهها طراحی شده است و برای فرآیندهای رمزنگاری امن مورداستفاده قرار میگیرد.

این آسیبپذیری الگوریتمی پنجساله توسط محققان امنیتی در دانشگاه Masaryk در جمهوری چک کشف شد، که یک گزارش نیز با جزئیات بیشتر در مورد ضعف این آسیبپذیری[۲] و همچنین یک ابزار آنلاین برای آزمودن اینکه آیا کلیدهای RSA به این نقص خطرناک آسیبپذیر هستند یا نه، منتشر شده است[۳].

ROCA: حمله فاکتورگیری(۲) برای بازیابی کلیدهای RSA خصوصی

این حمله که ROCA نامگذاری شده است مخفف اول کلمات بازگشت حمله (۳)Coppersmith است و توسط محققان امنیتی شناسایی و معرفی شده است که میتواند بهطور بالقوه به یک مهاجم از راه دور اجازه دهد تا یک کلید رمزنگاری خصوصی را بهطور معکوس و تنها با داشتن یک کلید عمومی بهعنوان هدف و با استفاده از این آسیبپذیری محاسبه کند.

محققان دراینباره میگویند: “تنها دانستن یک کلید عمومی ضروری است و دسترسی فیزیکی به دستگاه آسیبپذیر موردنیاز نیست. این آسیبپذیری بستگی به یک تولیدکننده عدد تصادفی معیوب یا ضعیف ندارد بلکه تمامی کلیدهای RSA تولیدشده توسط یک تراشه آسیبپذیر، تحت تأثیر این آسیبپذیری قرار دارند.”

این آسیبپذیری درنهایت ممکن است به مهاجم اجازه دهد که مالکیت کلیدی را جعل کند، دادههای حساس قربانی را رمزگشایی کند، کد مخرب را به نرمافزار امضاشده دیجیتال تزریق کند و سیستمهای حفاظتی که مانع دسترسی یا سوءاستفاده از کامپیوتر هدف میشوند را دور بزند.

حمله ROCA میلیونها دستگاه را در معرض حمله قرار داده است.

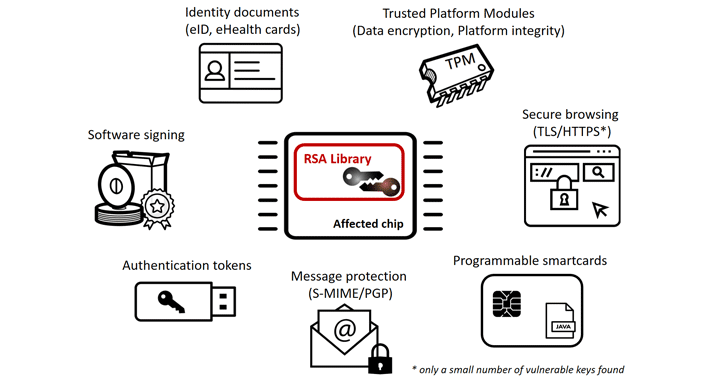

حمله ROCA بر روی تراشههای تولیدشده توسط Infineon در اوایل سال ۲۰۱۲ تأثیر میگذارد و برای طولهای کلید شامل ۱۰۲۴ و ۲۰۴۸ بیت، که معمولاً در بیشتر کارتهای هویت ملی، بر روی مادربردهای کامپیوترهای شخصی برای ذخیره ایمن رمزهای عبور، در شناسههای تأیید هویت، در مرورگرهای ایمن، در فرآیند ورود به نرمافزارها و برنامهها و همچنین توسط سیستمهای حفاظت از پیام مانند PGP مورداستفاده قرار میگیرد.

همچنین این نقص، امنیت رایانههای دولتی و شرکتهای سازمانی را که با استفاده از کتابخانههای رمزنگاری و تراشههای Infineon محافظت میشوند را تضعیف میکند.

اکثر دستگاههای دارای ویندوز و Google Chromebook که توسط اچپی، لنوو و فوجیتسو توسعه یافتهاند، در میان دستگاههایی هستند که تحت تأثیر حمله ROCA قرار دارند.

محققان دراینباره میگویند: “ما کلیدهای آسیبپذیر در حوزههای مختلف را شناسایی و آنالیز کردهایم که شامل اسناد الکترونیکی شهروندان، نشانههای احراز هویت، دستگاههای boot معتبر، امضای بستههای نرمافزاری، کلیدهای TLS / HTTPS و PGP میشوند. تعداد کل کلیدهای آسیبپذیر تأییدشده در حال حاضر حدود ۰۰۰،۷۶۰ عدد است، اما احتمالاً تعداد کلیدهای آسیبپذیر، دو تا سه برابر بیشتر از این مقدار است.”

جزئیات بیشتر، ابزار آزمودن و وصلهها

محققان امنیتی یک گزارش کوتاه در مورد این نقص منتشر کردهاند که شامل تعدادی از ابزارهای تشخیص، روشهای جلوگیری و راهحلها میباشد[۴].

این آسیبپذیری در ماه فوریه سال ۲۰۱۷ کشف و به شرکت Infineon Technologies گزارش شد و محققان یافتههای کامل خود، ازجمله روش فاکتورگیری را در تاریخ ۲ نوامبر و در کنفرانس ACM که در مورد کامپیوتر و امنیت ارتباطات است، ارائه خواهند کرد.

همچنین مقاله این محققان در ارتباط با این آسیبپذیری و با عنوان « The Return of Coppersmith’s Attack: Practical Factorization of Widely Used RSA Moduli » بعد از کنفرانس مربوطه منتشر خواهد شد.

بنابراین، شرکتها و سازمانها زمان کافی برای تغییر کلیدهای رمزنگاریِ تحت تأثیر این آسیبپذیری را دارند، و قبل از اینکه جزئیات این آسیبپذیری در ارتباط با نحوه عملکرد آن و نحوه بهرهبرداری از آن منتشر شود.

فروشندگان عمده ازجمله [۵]Infineon، مایکروسافت[۶]، گوگل[۷]، اچپی[۸]، لنوو[۹] و فوجیتسو[۱۰] قبلاً بهروزرسانیهای نرمافزاری خود را برای سختافزار و نرمافزارهای مربوطه و همچنین دستورالعملهایی برای جلوگیری از این آسیبپذیری را منتشر کردهاند.

در گزارش مایکروسافت دراینباره آمده است: “برخی از ویژگیهای امنیتی ویندوز و نرمافزارهای شخص ثالث بر اساس کلیدهای تولیدشده توسط TPM (در صورت موجود بودن در سیستم) هستند. مایکروسافت بهروزرسانیهای امنیتی ویندوز را برای جلوگیری از شیوع این آسیبپذیری با ثبت وقایع(۴) و اجازه دادن به تولید کلیدهای مبتنی بر نرمافزار، منتشر کرده است.”

بنابراین به کاربران شدیداً توصیه میشود که دستگاههای خود را هر چه سریعتر بهروزرسانی کنند.

منابع

[۱] https://thehackernews.com/2017/10/wpa2-krack-wifi-hacking.html

[۲] https://crocs.fi.muni.cz/public/papers/rsa_ccs17

[۴] https://crocs.fi.muni.cz/public/papers/rsa_ccs17

[۵] https://www.infineon.com/cms/en/product/promopages/tpm-update/?redirId=59160

[۶] https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/ADV170012

[۷] https://sites.google.com/a/chromium.org/dev/chromium-os/tpm_firmware_update

[۸] https://support.hp.com/si-en/document/c05792935

[۹] https://support.lenovo.com/in/en/product_security/len-15552

[۱۰] http://support.ts.fujitsu.com/content/InfineonTPM.asp

[۱۱] https://thehackernews.com/2017/10/rsa-encryption-keys.html

(۱) Trusted Platform Module (TPM)

(۲) Factorization

(۳) ROCA (Return of Coppersmith’s Attack)

(۴) logging events

ثبت ديدگاه