اگر شما یک مهندس هستید و از نرمافزار LabVIEW برای طراحی ماشینآلات و تجهیزات صنعتی استفاده میکنید، هنگام باز کردن هر فایل VI (ابزار مجازی(۱))، باید بسیار مشکوک باشید.

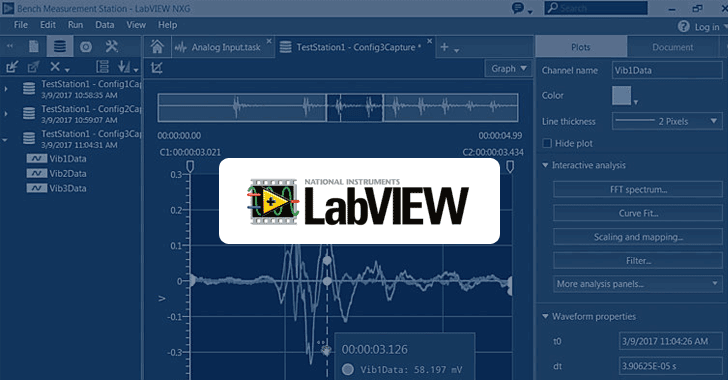

LabVIEW، که توسط شرکت آمریکایی National Instruments توسعه یافته است، یک زبان برنامهنویسی بصری و ابزار قدرتمند طراحی سیستم است که در سراسر جهان در صدها زمینه مورد استفاده قرار میگیرد و یک محیط ساده برای ساخت سیستمهای کنترل یا اندازهگیری در اختیار مهندسان قرار میدهد.

محققان امنیتی از Talos Security Intelligence سیسکو یک آسیبپذیری مهم را در نرمافزار LabVIEW کشف کردند که میتواند به مهاجمین اجازه دهد تا یک کد مخرب را بر روی کامپیوتر هدف اجرا کنند و به آنها کنترل کامل سیستم را میدهد.

این آسیبپذیری که CVE-2017-2779 نامگذاری شده است[۱]، یک آسیبپذیری اجرای کد است و میتواند توسط باز کردن یک فایل VI دستکاریشده فعال شود، که فرمت اختصاصی مورد استفاده توسط نرمافزار LabVIEW است.

این آسیبپذیری به علت مشکل خرابی حافظه در بخش تجزیه RSVP در LabVIEW آغاز میشود.

مدولاسیون مقادیر در بخش RSRC یک فایل VI سبب ایجاد یک وضعیت حلقه کنترلشده(۲) میشود که به نوشتن دلخواه خاتمه مییابد.

محققان Talos دراینباره اینگونه توضیح میدهند[۲]: “یک فایل ابزار مجازی LabVIEW که بهطور خاص دستکاریشده است و دارای فرمت vi است میتواند منجر به این شود که یک مهاجم کنترل وضعیت حلقه را در یک نوشته دلخواه در دست گیرد. فایل VI کنترلشده توسط یک مهاجم میتواند مورد استفاده قرار گیرد تا این آسیبپذیری اعمال شود و نتیجه آن اجرای کد خواهد بود.”

محققان Talos با موفقیت این آسیبپذیری را بر روی نرمافزار LabVIEW 2016 نسخه ۱۶٫۰ مورد آزمایش قرار دادند اما National Instruments از اینکه این مشکل را نوعی آسیبپذیری قلمداد کند سرباز زده است و هیچ برنامهای برای وصله کردن این مشکل ندارد.

بااینحال، این مسئله نباید نادیده گرفته شود، زیرا شاخص تهدید در این آسیبپذیری شبیه بسیاری از آسیبپذیریهای گذشته در مایکروسافت آفیس است[۳] که در آنها پس از باز کردن فایل MS Words مخرب دریافت شده از طریق ایمیل یا اینترنت توسط قربانی، کامپیوتر مورد هدف در معرض خطر قرار میگرفت.

محققان میگویند: “عواقب به خطر افتادن موفقیتآمیز یک سیستم که با دنیای فیزیکی در ارتباط است، مانند دریافت دادهها و کنترل سیستمها، ممکن است برای ایمنی حیاتی باشد. سازمانهایی که چنین سیستمیهایی را پیادهسازی میکنند، حتی بهعنوان پروژههای آزمایشی، باید از آسیبپذیریهایی مانند این مورد آگاه باشند و بهاندازه کافی سیستمها را محافظت کنند.”

ازآنجاکه هیچگونه وصله امنیتی برای این آسیبپذیری منتشر نشده است، کاربران LabVIEW تنها یک گزینه برای انتخاب دارند، و آن این است که در هنگام باز کردن فایلهای VI دریافت شده از طریق پست الکترونیک، بسیار احتیاط کنند.

برای کسب اطلاعات فنی بیشتر در ارتباط با این آسیبپذیری میتوانید به گزارش منتشرشده توسط Talos مراجعه کنید[۴].

منابع

[۱] https://www.cve.mitre.org/cgi-bin/cvename.cgi?name=2017-2779

[۲] http://blog.talosintelligence.com/2017/08/vulnerability-spotlight-code-execution.html

[۳] https://apa.aut.ac.ir/?p=2411

[۴] https://www.talosintelligence.com/reports/TALOS-2017-0273/

[۵] https://thehackernews.com/2017/08/hacking-labview-vi-file.html

(۱) virtual instrument

(۲) controlled looping condition

ثبت ديدگاه