اگر شما اخبار مربوط به آسیبپذیریها را دنبال میکردید، احتمالاً شما از حمله سایبریِ در حال انجام که توسط McAfee و FireEye در سطح اینترنت کشف شد، مطلع هستید. این حمله بهصورت مخفیانه و توسط بهرهبرداری از یک آسیبپذیری وصله نشده در Microsoft Word اقدام به نصب بدافزار بر روی کامپیوترهای کاملاً بهروز شده در تمامی نسخههای در دسترسِ مایکروسافت آفیس میکند.

در حال حاضر و بر طبق گفته شرکت امنیتی Proofpoint، گردانندگانِ بدافزار Dridex بهمنظور گسترش دادن این تروجان بانکی، شروع به بهرهبرداری از یک آسیبپذیری وصله نشده در Microsoft Word کردند.

Dridex در حال حاضر یکی از خطرناکترین تروجانهای بانکی در اینترنت است. این تروجان توسط نفوذ به کامپیوترهای شخصی، ترافیک فرد قربانی با وبسایت بانک موردنظر را مونیتور میکند و اطلاعات شخصی و دادههای مالی فرد قربانی را میدزدد.

Dridex معمولاً بر پایه فایلهای macro-laden برنامه Microsoft Word است تا از این طریق بتواند خود را توسط پیامها یا پستهای الکترونیک اسپم گسترش دهد.

بااینحال، این اولین باری است که محققان، گردانندگانِ Dridex را بهگونهای یافتهاند که از یک آسیبپذیری روز صفر وصله نشده در برنامه Microsoft Word برای گسترش تروجان بانکی خود استفاده میکنند.

در یک گزارش منتشرشده[۱] در روز دوشنبه ۱۰ آوریل ۲۰۱۷ توسط شرکت Proofpoint آمده است که آخرین کمپین اسپم Dridex پروندههای Word را به همراه دارد که این پروندهها دارای آسیبپذیری روز صفر بوده و به میلیونها دریافتکننده در سازمانهای مختلف ازجمله بانکهای استرالیایی فرستادهشدهاند.

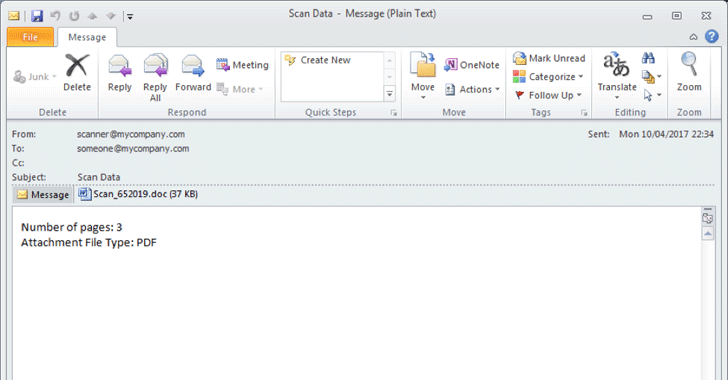

محققان Proofpoint میگویند: “پستهای الکترونیک فرستادهشده از یک پرونده نوع (۲)RTF متعلق به برنامه Microsoft Word بهعنوان ضمیمه استفاده کردهاند. این پیامها ادعا میکردند که از طرف [device]@[recipient’s domain] فرستاده شدهاند. [Device] ممکن است شاملcopier ، documents، noreply ،no-reply یا scanner باشد. موضوع پیام فرستاده شده Scan Data بوده و شامل ضمیمههای با نامهای Scan_123456.doc یا Scan_123456.pdf است که ۱۲۳۴۵۶ توسط اعداد تصادفی جایگزین میشود. دامنههای پست الکترونیک جعلی و شیوه معمول ارسال نسخههای الکترونیکی این پروندهها، آنها را بهطور منصفانهای متقاعدکننده جلوه میدهد.”

این آسیبپذیری روز صفر بسیار حیاتی است چراکه به مهاجمان این قدرت را میدهد تا بسیاری از محدودیتهای بهرهبرداری را که توسط مایکروسافت راهاندازی شدهاند، کنار گذاشته و مانند دیگر بهرهبردارهای قدیمی Word در سطح اینترنت، نیاز به این ندارد که فرد قربانی گزینه Macro را فعال کند.

علاوه بر این، با توجه به خطر تروجان بانکی Dridex که به نامهای Bugat یا Cridex نیز مشهور است، به کاربران اکیداً توصیه میشود تا فایلهای Word که در ضمیمه پستهای الکترونیک قرار دارند را قبل از منتشر شدن وصله مربوطه توسط مایکروسافت بههیچوجه باز نکنند، حتی اگر فرد فرستنده را میشناسند.

مایکروسافت خیلی وقت قبل از وجود این آسیبپذیری آگاهی داشته است.

بر طبق گفته محققان McAfee و FireEye، شرکت مایکروسافت از آسیبپذیری کدِ از راه دور از ماه ژانویه ۲۰۱۷ اطلاع داشتند و میتوانستند طبق روال عادی این شرکت در روز سهشنبه ۱۱ آوریل ۲۰۱۷، وصله مربوط به آن را منتشر کنند.

اگرچه، یک محقق امنیتی مستقل به نام Ryan Hanson ادعا کرده است که این آسیبپذیری روز صفر را به همراه دو آسیبپذیری دیگر در ماه جولای ۲۰۱۶ کشف کرده و در ماه اکتبر ۲۰۱۶ آنها را به مایکروسافت گزارش داده است.

Hanson به وبسایت The Hacker News گفته است: “کشف اولیه در ماه جولای ۲۰۱۶ بود، که با یک تحقیق دیگر و شناسایی یک آسیبپذیریِ دور زدن protected view همراه بود. هر دوی این عیبها به همراه اشکال Outlook در ماه اکتبر ۲۰۱۶ به مایکروسافت گزارش شد. ممکن است شاخصهای مرتبط HTA دیگری در آفیس وجود داشته باشد، اما بر پایه جزئیات منتشرشده توسط McAfee، آسیبپذیری کشفشده توسط آنها دقیقاً مشابه آسیبپذیری است که من کشف کردم. تنها تفاوتی که من مشاهده کردم، payload مربوط به VBScript بود که payload متعلق به من بهسادگی calc.exe را اجرا میکرد.”

اگر ادعایHanson واقعیت داشته باشد و آسیبپذیری گزارششده توسط او مشابه آسیبپذیری استفادهشده توسط Dridex در سطح اینترنت باشد، مایکروسافت کاربران خود را بااینکه از وجود این آسیبپذیری از خیلی وقت پیش آگاه بوده است، نسبت به حمله مهاجمان آسیبپذیر رها کرده است.

بهمنظور در امان ماندن از این حمله، گزینه Protected View را در برنامه مایکروسافت آفیس فعال کنید.

ازآنجاکه این حمله در هنگامیکه فایل مخرب در حالت Office Protected View مشاهده شود کار نمیکند، به کاربران پیشنهاد میشود تا این ویژگی[۲] را بهمنظور مشاهده تمامی فایلهای آفیس فعال کنند.

برای دسترسی به جزئیات فنی بیشتر در ارتباط با بهرهبرداری کمپین بدافزار Dridex از آسیبپذیری وصله نشده Word، شما میتوانید به گزارش منتشرشده توسط شرکت Proofpoint مراجعه کنید [۱].

منابع

[۱]https://www.proofpoint.com/us/threat-insight/post/dridex-campaigns-millions-recipients-unpatched-microsoft-zero-day

[۲]https://support.office.com/en-us/article/What-is-Protected-View-d6f09ac7-e6b9-4495-8e43-2bbcdbcb6653

[۳] http://thehackernews.com/2017/04/microsoft-word-dridex-trojan.html

(۱) Rich Text Format

ثبت ديدگاه