ماه گذشته باجگیر افزار WannaCry بیش از ۳۰۰٫۰۰۰ کامپیوتر را در سراسر جهان در طی ۷۲ ساعت و با استفاده از قابلیتهای خود که باعث گسترده شدن خودکار آن میشد، آلوده کرد[۱]. این قابلت گسترانیده شدن خودکار باعث شد تا این باجگیر افزار بهصورت خودکار کامپیوترهای دارای سیستمعاملهای ویندوز آسیبپذیر را کشف و آلوده کند؛ بهخصوص کامپیوترهایی که در یک شبکه مشترک با کامپیوتر آلوده شده اولیه قرار داشتند.

اما این بدان معنی نیست که باجگیر افزار WannaCry یک باجگیر افزار باکیفیت بسیار بالا باشد.

محققان امنیتی اخیراً اشکالات برنامهنویسی در کد باجگیر افزار WannaCry پیدا کردهاند که ممکن است به قربانی این امکان را بدهد تا فایلهای قفل شده خود را بدون پرداختن مبلغ باج درخواستی، رمزگشایی کند.

بعد از بررسی عمیق کد باجگیر افزار WannaCry، شرکت امنیتی کاسپرسکی کشف کرد که این باجگیر افزار دارای اشتباهات زیادی است که به قربانیان اجازه میدهد تا با ابزارهای رایگانی که بهصورت آنلاین در دسترس هستند یا حتی با دستوراتی سادهتر، فایلهای خود را بازیابی کنند.

Anton Ivanov که تحلیلگر ارشد بخش بدافزار در شرکت کاسپرسکی است، به همراه همکاران خود Fedor Sinitsyn و Orkhan Mamedov سه اشکال حیاتی که توسط سازندگان WannaCry ایجاد شده است را گزارش کردند[۲].

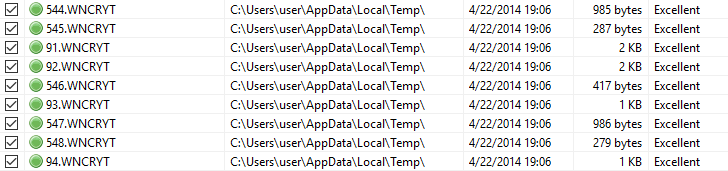

بر طبق گزارش این محققان، این مشکلات در روشی که این باجگیر افزار فایلهای اصلی را پس از رمز کردن پاک میکند، قرار دارند. بهصورت کلی، این بدافزار در ابتدا فایلها را تغییر نام داده و پسوند آنها را به .WNCRYT تغییر میدهد و سپس آنها رمز میکند و درنهایت فایلهای اصلی را پاک میکند.

بازیابی فایلهای Read-Only

ازآنجاکه برای نرمافزارهای مخرب این امکان وجود ندارد که بهصورت مستقیم فایلهای read-only را ویرایش و یا رمز کنند، WannaCry این نوع فایلها را کپی کرده و سپس این فایلهای کپی شده را رمز میکند.

این در حالی است که فایلهای اصلی دستنخورده باقیمانده و به حالت مخفی درآمدهاند، و تنها کاری که قربانی برای بازیابی فایلهای خود باید انجام دهد این است که این فایلها را به حالت عادی برگرداند.

این تنها اشکال کد باجگیر افزار WannaCry نیست و در بعضی موارد این باجگیر افزار در پاک کردن فایلها پس از رمز کردن آنها موفق عمل نمیکند.

بازیابی فایلها از درایو سیستم (برایم مثال درایو C)

محققان گفتهاند که فایلهای ذخیره شده در فولدرهای مهم، مثلاً در فولدرهای Desktop یا Documents، بدون داشتن کلید رمزگشایی قابلیت بازیابی ندارند چراکه WannCry بهگونهای طراحی شده است که فایلهای اصلی را توسط دادههای تصادفی و قبل از پاک کردن دوباره بازنویسی میکند.

اگرچه محققان متذکر شدهاند که دیگر فایلهای که در فولدرهای مهم ذخیره نشده باشند و بر روی درایو سیستم قرار داشته باشند میتوانند از طریق فولدر موقتی و نرمافزار بازیابی دادهها، بازیابی شوند.

محققان میگویند: “فایل اصلی به شاخه %TEMP%\%d.WNCRYT انتقال داده میشود که %d نشاندهنده یک مقدار عددی است. این فایلها حاوی دادههای اصلی هستند و دوباره بازنویسی نشدهاند.”

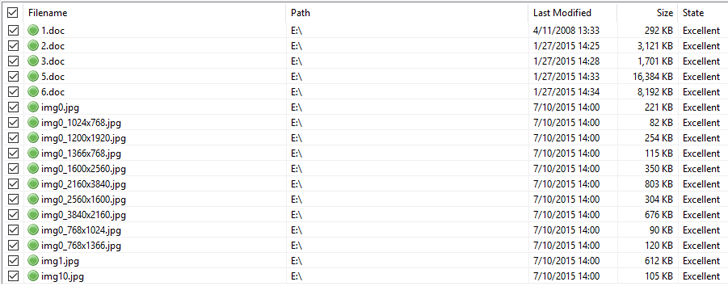

بازیابی فایلهای از درایوهای غیر سیستمی

محققان همچنین کشف کردهاند که برای فایلهایی که در درایو سیستمعامل قرار ندارند، باجگیر افزار WannaCry یک فولدر مخفی $RECYCLE میسازد و فایلهای اصلی را پس از رمزنگاری کردن به این فولدر انتقال میدهد. شما میتوانید فایلهای اصلی خود را تنها با خارج کردن فولدر $RECYCLE از حالت مخفی، بازیابی کنید.

همچنین با توجه به خطاهای هماهنگسازی که در WannaCry وجود دارد، در بسیاری از موارد فایلهای اصلی در همان شاخه مشابه باقی میمانند و برای قربانیان این امر را ممکن میسازند تا فایلهای غیر ایمن پاک شده را با استفاده از نرمافزارهای بازیابی دادهها، بازیابی کنند.

اشتباهات برنامهنویسی به امید تازهای برای قربانیان WannaCry تبدیل شدهاند.

این اشتباهات برنامهنویسی در کد WannaCry به بسیاری از قربانیان امید جدیدی داده است.

شرکت کاسپرسکی در گزارشی که منتشر کرده، نوشته است: “اگر شما توسط باجگیر افزار WannaCry آلوده شدهاید این امکان بهاحتمالزیاد وجود دارد تا شما بتوانید بسیاری از فایلهای خود را که بر روی کامپیوتر آلوده شده قرار داشتند، بازیابی کنید. برای این امر شما میتوانید از نرمافزارهای رایگان بازیابی دادهها استفاده کنید.”

بازیابی فایلهای آلوده شده توسط WannaCry در ابتدا توسط محققان فرانسوی به نامهای Adrien Guinet و Benjamin Delpy مطرح شد که یک ابزار رمزگشایی WannaCry رایگان ارائه کرده بودند که بر روی ویندوزهای ایکس پی، ۷، ویستا، سرور ۲۰۰۳ و ۲۰۰۸ عمل میکرد[۳].

حدود ۱ ماه از آلوده کردن کامپیوترها در سراسر جهان توسط WannaCry میگذرد اما مهاجمان پشت این باجگیر افزار که از بهرهبردارهای SMB در ویندوز به نامهای EternalBlue و DoublePulsar استفاده کردند، هنوز شناسایی نشدهاند.

درحالیکه پلیس و شرکتهای امنیتی سایبری همچنان در حال جستجو برای پیدا کردن منشأ این باجگیر افزار هستند، شرکت Flashpoint اخیراً اعلام کرده است بر اساس تجزیه و تحلیلهای زبانشناسی انجام داده، افراد پشت پرده این باجگیر افزار چینیها هستند[۴].

منابع

[۱] https://apa.aut.ac.ir/?p=2580

[۲] https://securelist.com/blog/research/78609/wannacry-mistakes-that-can-help-you-restore-files-after-infection

[۳] https://apa.aut.ac.ir/?p=2596

[۴] http://thehackernews.com/2017/05/china-wannacry-ransomware.html#search

[۵] http://thehackernews.com/2017/06/wannacry-ransomware-unlock-files.html

ثبت ديدگاه