محققان امنیت سایبری، گونه جدیدی از باجافزار به نام HybridPetya را کشف کردهاند که شبیه بدافزار بدنام [۱]Petya/[2]NotPetya است، ضمن اینکه قابلیت دور زدن مکانیسم بوت امن در سیستمهای رابط یکپارچه توسعهپذیر میانافزار (UEFI) را نیز با استفاده از یک آسیبپذیری که اکنون وصله شده و اوایل امسال افشا شده است، در خود جای داده است.

محققان امنیت سایبری، گونه جدیدی از باجافزار به نام HybridPetya را کشف کردهاند که شبیه بدافزار بدنام [۱]Petya/[2]NotPetya است، ضمن اینکه قابلیت دور زدن مکانیسم بوت امن در سیستمهای رابط یکپارچه توسعهپذیر میانافزار (UEFI) را نیز با استفاده از یک آسیبپذیری که اکنون وصله شده و اوایل امسال افشا شده است، در خود جای داده است.

شرکت امنیت سایبری اسلواکیایی ESET اعلام کرد که این نمونهها در فوریه ۲۰۲۵ در پلتفرم VirusTotal آپلود شدهاند.

مارتین اسمولار، محقق امنیتی، گفت[۳]: “HybridPetya جدول فایل اصلی[۴] را رمزگذاری میکند که حاوی فرادادههای مهم در مورد تمام فایلهای موجود در پارتیشنهای با فرمت NTFS است. برخلاف Petya/NotPetya اصلی، HybridPetya میتواند با نصب یک برنامه EFI مخرب بر روی پارتیشن سیستم EFI، سیستمهای مدرن مبتنی بر UEFI را به خطر بیندازد.”

بهعبارتدیگر، برنامه UEFI مستقرشده، مؤلفه اصلی است که رمزگذاری فایل جدول فایل اصلی (MFT) را انجام میدهد، که شامل فرادادههای مربوط به تمام فایلهای موجود در پارتیشن با فرمت NTFS است.

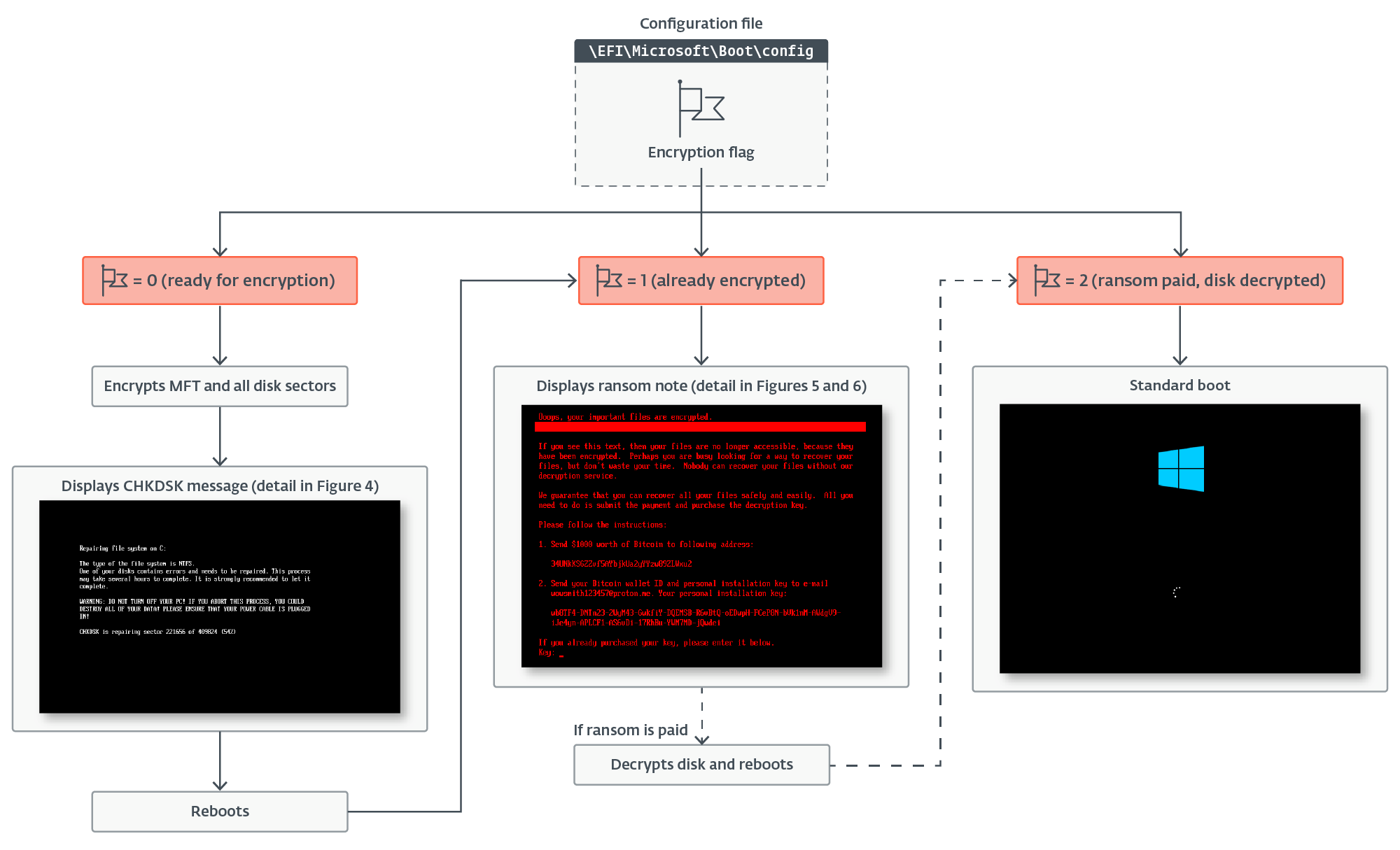

HybridPetya دارای دو جزء اصلی است: یک بوتکیت و یک نصبکننده، که بوتکیت در دو نسخه مجزا ظاهر میشود. بوتکیت که توسط نصبکننده مستقر میشود، عمدتاً مسئول بارگذاری پیکربندی و بررسی وضعیت رمزگذاری آن است. این بوتکیت میتواند سه مقدار مختلف داشته باشد:

- ۰ – آماده رمزگذاری

- ۱ – قبلاً رمزگذاری شده و

- ۲ – باج پرداختشده، رمزگشایی دیسک

اگر مقدار روی ۰ تنظیم شود، پرچم را روی ۱ تنظیم میکند و فایل \EFI\Microsoft\Boot\verify را با الگوریتم رمزگذاری Salsa20 با استفاده از کلید و nonce مشخصشده در پیکربندی رمزگذاری میکند. همچنین قبل از شروع فرآیند رمزگذاری دیسک تمام پارتیشنهای با فرمت NTFS، فایلی به نام “EFI\Microsoft\Boot\counter” را روی پارتیشن سیستم EFI ایجاد میکند. این فایل برای پیگیری خوشههای دیسک از قبل رمزگذاری شده استفاده میشود.

علاوه بر این، بوتکیت پیام جعلی CHKDSK نمایش دادهشده روی صفحه قربانی را با اطلاعاتی در مورد وضعیت رمزگذاری فعلی بهروزرسانی میکند، درحالیکه قربانی فریب میخورد و فکر میکند که سیستم در حال تعمیر خطاهای دیسک است.

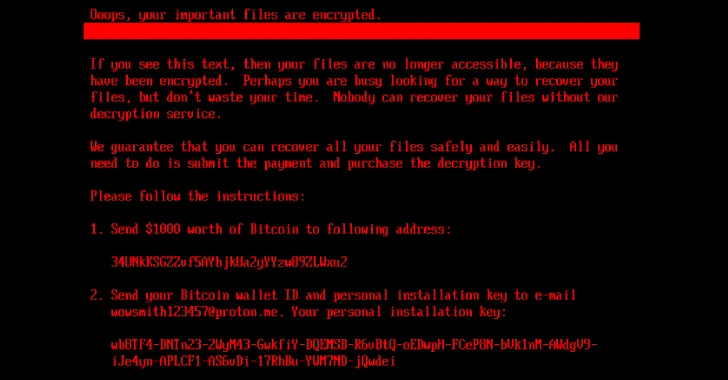

اگر بوتکیت تشخیص دهد که دیسک از قبل رمزگذاری شده است (یعنی پرچم روی ۱ تنظیم شده است)، یک یادداشت باجخواهی به قربانی ارائه میدهد و از او میخواهد ۱۰۰۰ دلار بیتکوین به آدرس کیف پول مشخصشده (۳۴UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2) ارسال کند[۵]. کیف پول در حال حاضر خالی است، اگرچه بین فوریه و مه ۲۰۲۵، ۱۸۳.۳۲ دلار دریافت کرده است.

صفحه یادداشت باجخواهی همچنین گزینهای را برای قربانی فراهم میکند تا پسازآنجام پرداخت، کلید فریب خریداریشده از اپراتور را وارد کند، که پسازآن بوتکیت کلید را تأیید میکند و سعی در رمزگشایی فایل “EFI\Microsoft\Boot\verify” میکند. درصورتیکه کلید صحیح وارد شود، مقدار پرچم روی ۲ تنظیم میشود و مرحله رمزگشایی با خواندن محتویات فایل “EFI\Microsoft\Boot\counter” آغاز میشود.

اسمولار گفت: “رمزگشایی زمانی متوقف میشود که تعداد خوشههای رمزگشاییشده برابر با مقدار فایل شمارنده باشد. در طول فرآیند رمزگشایی MFT، بوتکیت وضعیت فعلی فرآیند رمزگشایی را نشان میدهد.”

مرحله رمزگشایی همچنین شامل بازیابی بوتکیت از بوتلودرهای قانونی — “EFI\Boot\bootx64.efi” و “EFI\Microsoft\Boot\bootmgfw.efi” — از پشتیبانهایی است که قبلاً در طول فرآیند نصب ایجاد شدهاند. پس از اتمام این مرحله، از قربانی خواسته میشود که دستگاه ویندوز خود را مجدداً راهاندازی کند.

شایانذکر است که تغییرات بوتلودر که توسط نصبکننده در طول استقرار مؤلفه بوتکیت UEFI آغاز میشود، باعث خرابی سیستم (معروف به صفحه آبی مرگ یا BSoD) میشود و تضمین میکند که فایل باینری بوتکیت پس از روشن شدن دستگاه اجرا شود.

به گفته ESET، مشخصشده است که انواع منتخب HybridPetya از آسیبپذیری [۶]CVE‑۲۰۲۴‑۷۳۴۴ (امتیاز ۶٫۷ در CVSS) بهرهبرداری میکنند، یک آسیبپذیری اجرای کد از راه دور در برنامه Howyar Reloader UEFI (“reloader.efi”، که در مصنوع به “EFI\Microsoft\Boot\bootmgfw.efi” تغییر نام دادهشده است) که میتواند منجر به دور زدن بوت امن شود.

این نوع همچنین در یک فایل ساخته شده خاص به نام “cloak.dat” قرار دارد که از طریق reloader.efi قابل بارگیری است و حاوی فایل باینری بوتکیت XOR شده است. مایکروسافت از آن زمان فایل باینری قدیمی و آسیبپذیر را بهعنوان بخشی از بهروزرسانی Patch Tuesday[7] خود برای بهروزرسانی ژانویه ۲۰۲۵ لغو کرده است[۸].

ESET گفت: «هنگامیکه فایل باینری reloader.efi (که بهعنوان bootmgfw.efi مستقرشده است) در حین بوت اجرا میشود، به دنبال وجود فایل cloak.dat در پارتیشن سیستم EFI میگردد و برنامه UEFI تعبیهشده را از این فایل به روشی بسیار ناامن بارگذاری میکند و هرگونه بررسی یکپارچگی را کاملاً نادیده میگیرد و درنتیجه بوت امن UEFI را دور میزند.»

یکی دیگر از جنبههایی که HybridPetya و NotPetya با هم تفاوت دارند این است که برخلاف قابلیتهای مخرب NotPetya، مصنوع تازه شناساییشده به عاملان تهدید اجازه میدهد تا کلید رمزگشایی را از کلیدهای نصب شخصی قربانی بازسازی کنند.

دادههای تلهمتری از ESET نشان میدهد که هیچ مدرکی مبنی بر استفاده از HybridPetya در سطح اینترنت وجود ندارد. این شرکت امنیت سایبری همچنین به کشف اخیر[۹] یک اثبات مفهوم (PoC) UEFI Petya[10] توسط محقق امنیتی، الکساندرا “هاشِرِزاد” دونیک، اشاره کرد و افزود که ممکن است “نوعی رابطه بین این دو مورد وجود داشته باشد”. بااینحال، این احتمال را که HybridPetya نیز یک PoC باشد، رد نمیکند.

ESET گفت: “HybridPetya اکنون حداقل چهارمین نمونه شناختهشده عمومی از یک بوتکیت UEFI واقعی یا اثبات مفهوم با قابلیت دور زدن بوت امن UEFI است و به [۱۱]BlackLotus (با سوءاستفاده از CVE‑۲۰۲۲‑۲۱۸۹۴)، [۱۲]BootKitty (با بهرهبرداری از LogoFail) و اثبات ادعای [۱۳]Hyper-V Backdoor (با بهرهبرداری از CVE‑۲۰۲۰‑۲۶۲۰۰) میپیوندد.”

این نشان میدهد که دور زدنهای بوت امن نهتنها امکانپذیر هستند، بلکه برای محققان و مهاجمان رایجتر و جذابتر میشوند.

منابع[۱] https://apa.aut.ac.ir/?p=10066

[۲] https://thehackernews.com/2022/09/russian-sandworm-hackers-impersonate.html

[۳] https://www.welivesecurity.com/en/eset-research/introducing-hybridpetya-petya-notpetya-copycat-uefi-secure-boot-bypass

[۴] https://learn.microsoft.com/en-us/windows/win32/fileio/master-file-table

[۵] https://www.blockchain.com/explorer/addresses/btc/34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2

[۶] https://apa.aut.ac.ir/?p=10941

[۷] https://apa.aut.ac.ir/?p=10928

[۸] https://github.com/microsoft/secureboot_objects/blob/main/Archived/dbx_info_msft_1_14_25.json

[۹] https://x.com/hasherezade/status/1965389009175412769

[۱۰] https://www.youtube.com/watch?v=dMOiypRXWkk

[۱۱] https://thehackernews.com/2023/06/nsa-releases-guide-to-combat-powerful.html

[۱۲] https://thehackernews.com/2024/11/researchers-discover-bootkitty-first.html

[۱۳] https://github.com/Cr4sh/s6_pcie_microblaze/tree/eef8da94e2eec6d6894370e2216e718931842be4/python/payloads/DmaBackdoorHv#deploying-the-backdoor-using-signed-kaspersky-bootloader

[۱۴] https://thehackernews.com/2025/09/new-hybridpetya-ransomware-bypasses.html

ثبت ديدگاه