یک نوع پیشرفته از بدافزار به نام StripedFly که بهعنوان یک ماینر ارز دیجیتال خود را نشان میدهد، توانسته است از رادارها برای بیش از پنج سال مخفی بماند و در این فرایند کمتر از یک میلیون دستگاه در سراسر جهان را آلوده کند.

یک نوع پیشرفته از بدافزار به نام StripedFly که بهعنوان یک ماینر ارز دیجیتال خود را نشان میدهد، توانسته است از رادارها برای بیش از پنج سال مخفی بماند و در این فرایند کمتر از یک میلیون دستگاه در سراسر جهان را آلوده کند.

این موضوع بر اساس یافتههای کسپرسکی است که نام این تهدید را StripedFly گذاشته است و آن را بهعنوان یک framework ماژولار پیچیده که از لینوکس و ویندوز پشتیبانی میکند، توصیف میکند.

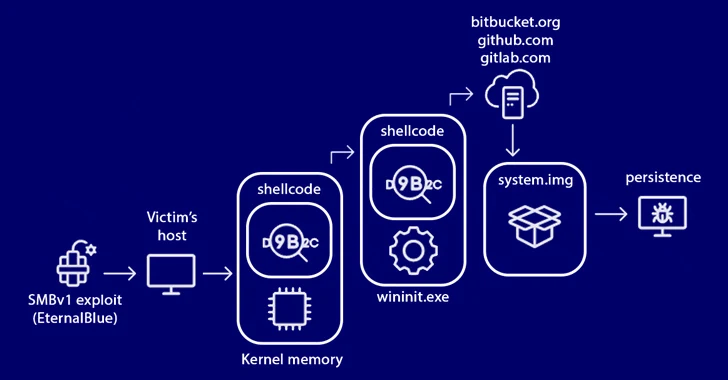

این فروشنده امنیت سایبری روسی که برای اولینبار این نمونهها را در سال ۲۰۱۷ شناسایی کرد، گفت که این ماینر بخشی از یک نهاد بسیار بزرگتر است که از یک بهره بردار سفارشی [۱]EternalBlue SMBv1 منتسب به گروه Equation به منظور نفوذ به سیستم های قابل دسترس عموم استفاده می کند.

این پوسته مخرب که از طریق اکسپلویت ارائه میشود، توانایی دانلود فایلهای باینری را از یک مخزن Bitbucket راه دور و همچنین اجرای اسکریپتهای PowerShell را دارد. همچنین از مجموعهای از ویژگیهای قابل ارتقا شبیه به پلاگین برای جمعآوری دادههای حساس و حتی حذف خود پشتیبانی میکند.

کد پوسته پلتفرم در یک فرایند قانونی ویندوز که توسط یک boot manager یا BOOTMGR به نام wininit.exe[2] تزریق میشود آغاز شده و راهاندازی اولیه[۳] سرویسهای مختلف[۴] را مدیریت میکند.

سرگئی بلوف، ویلن کمالوف و سرگئی لوژکین، محققین امنیتی، در گزارشی فنی که هفته گذشته منتشر شد، گفتند[۵]: «payload بدافزار خود بهعنوان یک کد اجرایی باینری یکپارچه طراحی شده است که برای پشتیبانی از ماژولهای قابل اتصال برای گسترش یا بهروزرسانی عملکرد آن طراحی شده است».

این دستگاه مجهز به یک تونل شبکه TOR داخلی برای ارتباط با سرورهای فرمان، همراه با قابلیت بهروزرسانی و تحویل از طریق سرویسهای قابلاعتمادی مانند GitLab، GitHub و Bitbucket است که همگی از آرشیوهای رمزگذاری شده سفارشی استفاده میکنند.

سایر ماژولهای جاسوسی قابلتوجه به آن اجازه میدهند هر دو ساعت یکبار اعتبار جمعآوری کند، بدون شناسایی از دستگاه قربانی عکس بگیرد، ورودی میکروفون را ضبط کند و یک پروکسی معکوس را برای اجرای اقدامات از راه دور شروع کند.

این بدافزار پس از بهدستآوردن جایگاه موفقیتآمیز، پروتکل SMBv1 را روی میزبان آلوده غیرفعال میکند و با استفاده از یک ماژول worm از طریق SMB و SSH، با استفاده از کلیدهای برداشت شده در سیستمهای هک شده، بدافزار را به ماشینهای دیگر منتشر میکند.

StripedFly با اصلاح رجیستری ویندوز یا با ایجاد ورودیهای زمانبندی کار، درصورتیکه مفسر PowerShell نصب شده باشد و دسترسی مدیریتی در دسترس باشد، به ماندگاری دست مییابد. در لینوکس، ماندگاری با استفاده از یک سرویس کاربر systemd، فایل دسکتاپ، راهاندازی خودکار، یا با تغییر فایلهای /etc/rc*، پروفایل، bashrc یا inittab انجام میشود.

همچنین یک ماینر ارز دیجیتال Monero بارگیری شده است که از DNS روی درخواستهای HTTPS (DoH[6]) برای حلوفصل سرورهای pool استفاده میکند و یک لایه پنهانی اضافی به فعالیتهای مخرب اضافه میکند. ارزیابی شده است که این ماینر بهعنوان یک طعمه برای جلوگیری از کشف کامل قابلیتهای بدافزار توسط نرمافزارهای امنیتی استفاده میشود.

در تلاش برای بهحداقلرساندن ردپا، اجزای بدافزاری که میتوانند بارگذاری شوند، بهعنوان باینریهای رمزگذاری شده در سرویسهای میزبانی مخزن کد مختلف مانند Bitbucket، GitHub یا GitLab میزبانی میشوند.

بهعنوانمثال، مخزن Bitbucket که توسط این عامل تهدید از ژوئن ۲۰۱۸ اداره میشود، شامل فایلهای اجرایی میشود که میتوانند به بار آلودگی اولیه در ویندوز و لینوکس سرویس دهند، بهروزرسانیهای جدید را بررسی کنند و در نهایت این بدافزار را بهروزرسانی کنند.

ارتباط با سرور فرمان و کنترل (C2) که در شبکه TOR میزبانی میشود، با استفاده از یک پیادهسازی سفارشی و سبک از یک کلاینت TOR انجام میشود که بر اساس هیچ روش مستند عمومی نیست.

محققان در این باره گفتند: سطح dedication نشاندادهشده توسط این عملکرد قابلتوجه است. هدف پنهانکردن سرور C2 به هر قیمتی باعث توسعه یک پروژه منحصر به فرد و زمان بر یعنی ایجاد مشتری TOR برای خود شد.”

یکی دیگر از ویژگیهای قابلتوجه این است که این مخازن بهعنوان مکانیزمهای بازگشتی برای بدافزار عمل میکنند تا فایلهای بهروزرسانی را هنگامی که منبع اصلی آن (یعنی سرور C2) پاسخگو نمی شود دانلود کند.

کسپرسکی گفت که یک خانواده باجافزاری به نام ThunderCrypt را کشف کرده است که کد منبع قابلتوجهی را با StripedFly همپوشانی دارد، بدون اینکه ماژول عفونت SMBv1 وجود داشته باشد. گفته میشود که ThunderCrypt در سال ۲۰۱۷ علیه اهدافی در تایوان استفاده شده است.

منشأ StripedFly در حال حاضر ناشناخته باقیمانده است، اگرچه پیچیدگی framework و شباهتهای آن با EternalBlue همه ویژگیهای یک بازیگر تهدید مداوم پیشرفته (APT) را نشان میدهد.

شایانذکر است که درحالیکه افشای بهرهبردار EternalBlue توسط Shadow Brokers در ۱۴ آوریل ۲۰۱۷ صورت گرفت[۷]، اولین نسخه شناسایی شده از StripedFly که EternalBlue را در خود جای داده بود به یک سال پیش از ۹ آوریل ۲۰۱۶ باز می گردد که توسط هکرهای کره شمالی و روسیه برای گسترش بدافزار WannaCry[8] و [۹]Petya تغییر کاربری داده شده است.

با این اوصاف، همچنین شواهدی وجود دارد که نشان میدهد گروههای هکر چینی ممکن است قبل از افشای آنلاین، به برخی از بهرهبردارهای گروه Equation دسترسی داشته باشند، همانطور که چک پوینت در فوریه ۲۰۲۱ فاش کرد[۱۰].

به گفته کسپرسکی، این شباهتها به بدافزار مرتبط با گروه Equation نیز در سبک کدنویسی و شیوههای مشابه آنچه در STRAITBIZARRE ([11]SBZ)[12] دیده میشود، دیگر پلتفرم جاسوسی سایبری[۱۳] که توسط یک گروه متخاصم مرتبط با ایالات متحده استفاده میشود، منعکس میشود.

این توسعه تقریباً دو سال پس از آن صورت گرفت که محققان آزمایشگاه پانگو چین یک درب پشتی top-tier به نام Bvp47[14] را که ظاهراً توسط گروه Equation در بیش از ۲۸۷ هدف در بخشهای مختلف در ۴۵ کشور مورد استفاده قرار گرفت، شرح دادند.

نیازی به گفتن نیست، یکی از جنبههای مهم این کمپین که همچنان یک راز باقی میماند – بهغیراز کسانی که این بدافزار را مهندسی کردهاند – هدف واقعی آن است.

محققان میگویند: «درحالیکه باجافزار ThunderCrypt یک انگیزه تجاری را برای نویسندگان خود پیشنهاد میکند، اما این سؤال را ایجاد میکند که چرا آنها بهجای آن مسیر بالقوه پرسودتر را انتخاب نکردهاند».

باتوجهبه تمام شواهدی که خلاف آن را نشان میدهد، پذیرش این تصور که چنین بدافزار پیچیده و بهصورت حرفهای طراحی شده میتواند چنین هدف بیاهمیتی داشته باشد، دشوار است.

منابع[۱] https://thehackernews.com/2021/12/experts-detail-logging-tool-of.html

[۲] https://www.akamai.com/blog/security-research/cant-wait-to-shut-you-down-msrpc-wininit

[۳] https://renenyffenegger.ch/notes/Windows/dirs/Windows/System32/wininit_exe

[۴] https://medium.com/@boutnaru/the-windows-process-journey-wininit-exe-windows-start-up-application-5581bfe6a01e

[۵] https://securelist.com/stripedfly-perennially-flying-under-the-radar/110903

[۶] https://apa.aut.ac.ir/?p=9745

[۷] https://thehackernews.com/2017/04/window-zero-day-patch.html

[۸] https://www.mandiant.com/resources/blog/smb-exploited-wannacry-use-of-eternalblue

[۹] https://www.mandiant.com/resources/blog/petya-ransomware-spreading-via-eternalblue-exploit

[۱۰] https://thehackernews.com/2021/02/chinese-hackers-had-access-to-us.html

[۱۱] https://medium.com/@botherder/everything-we-know-of-nsa-and-five-eyes-malware-e8eac172d3b5

[۱۲] https://apt.securelist.com/apt/sbz

[۱۳] https://securelist.com/apt-trends-report-q2-2022/106995

[۱۴] https://thehackernews.com/2022/02/chinese-experts-uncover-details-of.html

[۱۵] https://thehackernews.com/2023/11/stripedfly-malware-operated-unnoticed.html

ثبت ديدگاه