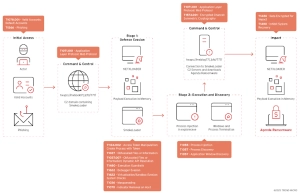

عوامل تهدید مرتبط با خانواده باجافزار [۱]Qilin، از بدافزاری به نام [۲]SmokeLoader به همراه یک لودر کامپایلشدهی .NET که قبلاً مستند نشده و با نام رمز NETXLOADER شناخته میشود، به عنوان بخشی از یک کمپین مشاهدهشده در نوامبر ۲۰۲۴ استفاده کردهاند.

عوامل تهدید مرتبط با خانواده باجافزار [۱]Qilin، از بدافزاری به نام [۲]SmokeLoader به همراه یک لودر کامپایلشدهی .NET که قبلاً مستند نشده و با نام رمز NETXLOADER شناخته میشود، به عنوان بخشی از یک کمپین مشاهدهشده در نوامبر ۲۰۲۴ استفاده کردهاند.

محققان Trend Micro، جیکوب سانتوس، ریمارت یامبوت، جان رینیر ناواتو، سارا پرل کامیلینگ و نلجورن ناتانیل آگواس، در تحلیلی در روز چهارشنبه ۷ می ۲۰۲۵ گفتند[۳]: “NETXLOADER یک لودر جدید مبتنی بر .NET است که نقش مهمی در حملات سایبری ایفا میکند.”

“این لودر جدید در حالی که پنهان است، به طور مخفیانه payloadهای مخرب دیگری مانند باجافزار Agenda و SmokeLoader را مستقر میکند. NETXLOADER که توسط .NET Reactor 6 محافظت میشود، تجزیهوتحلیل آن دشوار است.”

[۴]Qilin که Agenda نیز نامیده میشود، از زمان ظهور در چشمانداز تهدیدات در ژوئیه ۲۰۲۲، یک تهدید باجافزاری فعال[۵] بوده است. سال گذشته، شرکت امنیت سایبری Halcyon نسخه بهبودیافتهای از این باجافزار را کشف کرد که Qilin.B نام داشت.

دادههای اخیر به اشتراک گذاشتهشده توسط Group-IB نشان میدهد که افشاگریها در سایت نشت دادههای Qilin از فوریه ۲۰۲۵ بیش از دو برابر شده است و آن را به گروه برتر باجافزاری[۶] در ماه آوریل با ۷۲ قربانی[۷] تبدیل کرده و از سایر بازیگران مانند Akira، Play و Lynx پیشی گرفته است.

این شرکت امنیت سایبری سنگاپوری اواخر ماه گذشته اعلام کرد[۸]: “از ژوئیه ۲۰۲۴ تا ژانویه ۲۰۲۵، شرکتهای وابسته به Qilin بیش از ۲۳ شرکت در ماه افشا نکردهاند. با این حال، […] از فوریه ۲۰۲۵ میزان افشاگریها به طور قابل توجهی افزایش یافته است، بهطوریکه ۴۸ شرکت در فوریه، ۴۴ شرکت در مارس و ۴۵ شرکت در هفتههای اول آوریل.”

همچنین گفته میشود که Qilin پس از تعطیلی ناگهانی RansomHub در آغاز ماه گذشته، از هجوم شرکتهای وابسته سود برده است. طبق گزارش Flashpoint، RansomHub دومین گروه باجافزاری فعال[۹] در سال ۲۰۲۴ بود که بین آوریل ۲۰۲۴ تا آوریل ۲۰۲۵، ۳۸ قربانی[۱۰] در بخش مالی گرفت.

طبق دادههای Trend Micro از سهماهه اول سال ۲۰۲۵، «فعالیت باجافزاری Agenda در درجه اول در بخشهای مراقبتهای بهداشتی، فناوری، خدمات مالی و ارتباطات در سراسر ایالات متحده، هلند، برزیل، هند و فیلیپین مشاهده شده است.»

این شرکت امنیت سایبری اعلام کرد که NETXLOADER یک لودر بسیار مبهم است که برای راهاندازی payload های مرحله بعدی بازیابی شده از سرورهای خارجی (به عنوان مثال، “bloglake7[.]cfd”) طراحی شده است که سپس برای رهاسازی باجافزارهای SmokeLoader و Agenda استفاده میشوند.

این بدافزار که توسط نسخه ۶ راکتور داتنت محافظت میشود، مجموعهای از ترفندها را برای دور زدن مکانیسمهای تشخیص سنتی و مقاومت در برابر تلاشهای تجزیهوتحلیل، مانند استفاده از تکنیکهای قلابگذاری درجا (JIT)، و نامهای متد به ظاهر بیمعنی و مبهمسازی جریان کنترل، در خود جای داده است.

ترند میکرو گفت: «استفاده اپراتورها از NETXLOADER یک جهش بزرگ در نحوه ارائه بدافزار است. این بدافزار از یک لودر به شدت مبهمسازی شده استفاده میکند که payload واقعی را پنهان میکند، به این معنی که بدون اجرای کد و تجزیهوتحلیل آن در حافظه نمیتوانید بفهمید که واقعاً چیست. حتی تجزیهوتحلیل مبتنی بر رشته نیز کمکی نخواهد کرد زیرا مبهمسازی، سرنخهایی را که معمولاً هویت بار داده را آشکار میکنند، در هم میریزد.»

مشخص شده است که زنجیرههای حمله از حسابهای معتبر و فیشینگ به عنوان بردارهای دسترسی اولیه برای رها کردن NETXLOADER استفاده میکنند که سپس SmokeLoader را روی میزبان مستقر میکند. بدافزار SmokeLoader مجموعهای از مراحل را برای مجازیسازی و گریز از سندباکس انجام میدهد و همزمان فهرستی از فرآیندهای در حال اجرا را که به صورت کد ثابت نوشته شدهاند، خاتمه میدهد.

در مرحله آخر، SmokeLoader با یک سرور فرمان و کنترل (C2) ارتباط برقرار میکند تا NETXLOADER را دریافت کند که باجافزار Agenda را با استفاده از تکنیکی[۱۱] به نام بارگذاری DLL بازتابی[۱۲] اجرا میکند.

محققان گفتند: «گروه باجافزار Agenda با افزودن ویژگیهای جدید که برای ایجاد اختلال طراحی شدهاند، به طور مداوم در حال تکامل است. اهداف متنوع آن شامل شبکههای دامنه، دستگاههای نصبشده، سیستمهای ذخیرهسازی و ESXi VCenter است.»

[۱] https://securelist.com/state-of-ransomware-in-2025/116475

[۲] https://thehackernews.com/2025/04/new-malware-loaders-use-call-stack.html

[۳] https://www.trendmicro.com/en_us/research/25/e/agenda-ransomware-group-adds-smokeloader-and-netxloader-to-their.html

[۴] https://thehackernews.com/2024/08/new-qilin-ransomware-attack-uses-vpn.html

[۵] https://apa.aut.ac.ir/?p=10728

[۶] https://cyble.com/blog/qilin-tops-april-2025-ransomware-report

[۷] https://www.cyfirma.com/research/tracking-ransomware-april-2025

[۸] https://thehackernews.com/2025/04/ransomhub-went-dark-april-1-affiliates.html

[۹] https://flashpoint.io/blog/flashpoint-global-threat-intelligence-report-gtir-2025

[۱۰] https://flashpoint.io/blog/top-threat-actor-groups-targeting-financial-sector

[۱۱] https://www.ired.team/offensive-security/code-injection-process-injection/reflective-dll-injection

[۱۲] https://www.microsoft.com/en-us/security/blog/2017/11/13/detecting-reflective-dll-loading-with-windows-defender-atp

[۱۳] https://thehackernews.com/2025/05/qilin-leads-april-2025-ransomware-spike.html

ثبت ديدگاه