محققان امنیت سایبری نسخه پیشرفتهای از باج افزار Qilin.B را کشف کردهاند که پیچیدگی و تاکتیکهایی را برای فرار از شناسایی افزایش میدهد.

محققان امنیت سایبری نسخه پیشرفتهای از باج افزار Qilin.B را کشف کردهاند که پیچیدگی و تاکتیکهایی را برای فرار از شناسایی افزایش میدهد.

این نوع جدید توسط شرکت امنیت سایبری Halcyon با نام Qilin.B ردیابی میشود.

تیم تحقیقاتی Halcyon در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: «Qilin.B اکنون از رمزگذاری AES-256-CTR برای سیستمهایی با قابلیتهای AESNI پشتیبانی میکند، درحالیکه هنوز Chacha20 را برای سیستمهایی که فاقد این پشتیبانی هستند حفظ میکند.»

علاوه بر این، RSA-4096 با پدینگ OAEP برای محافظت از کلیدهای رمزگذاری استفاده میشود و رمزگشایی فایلها را بدون کلید خصوصی مهاجم یا مقادیر اولیه ذخیرهشده غیرممکن میکند.

Qilin که با نام Agenda نیز شناخته میشود[۲]، برای اولین بار در جولای/اوت ۲۰۲۲ موردتوجه جامعه امنیت سایبری قرار گرفت و نسخههای اولیه آن قبل از تغییر به Rust به زبان Golang نوشته شده بود.

گزارش ماه مه ۲۰۲۳ از Group-IB نشان داد که این طرح باج افزار بهعنوان یک سرویس (RaaS) به شرکتهای وابسته خود اجازه میدهد تا بین ۸۰ تا ۸۵ درصد از هر باج را پس از نفوذ به گروه و انجام گفتگو با یک استخدامکننده Qilin، دریافت کنند.

حملات اخیر مرتبط[۳] با این باج افزار، اعتبارنامههای ذخیرهشده در مرورگرهای Google Chrome در مجموعه کوچکی از نقاط پایانی در معرض خطر را به سرقت بردهاند که نشاندهنده دوری از انواع حملات اخاذی مضاعف است.

نمونههای Qilin.B تجزیهوتحلیل شده توسط Halcyon نشان میدهد که روی تکرارهای قدیمیتر با قابلیتهای رمزگذاری اضافی و تاکتیکهای عملیاتی بهبودیافته است.

این شامل استفاده از AES-256-CTR یا Chacha20 برای رمزگذاری، بعلاوه انجام اقداماتی برای مقاومت در برابر تجزیهوتحلیل و شناسایی با خاتمه دادن به خدمات مرتبط با ابزارهای امنیتی، پاکسازی مداوم گزارش رویدادهای ویندوز و حذف خود میشود.

همچنین دارای ویژگیهایی است که فرآیندهای مرتبط با سرویسهای پشتیبانگیری و مجازیسازی مانند Veeam، SQL و SAP را از بین میبرد و کپیهای سایه را حذف میکند و در نتیجه تلاشهای بازیابی را پیچیده میکند.

Halcyon گفت: «ترکیب Qilin.B از مکانیسمهای رمزگذاری پیشرفته، تاکتیکهای فرار دفاعی مؤثر، و اختلال مداوم در سیستمهای پشتیبان، آن را بهعنوان یک نوع باج افزار خطرناک مشخص میکند.»

ماهیت مخرب و پایدار تهدید[۴] ناشی از باج افزار در تاکتیکهای تکاملی در حال انجام که توسط گروههای باج افزار نشان داده شده است، مشهود است.

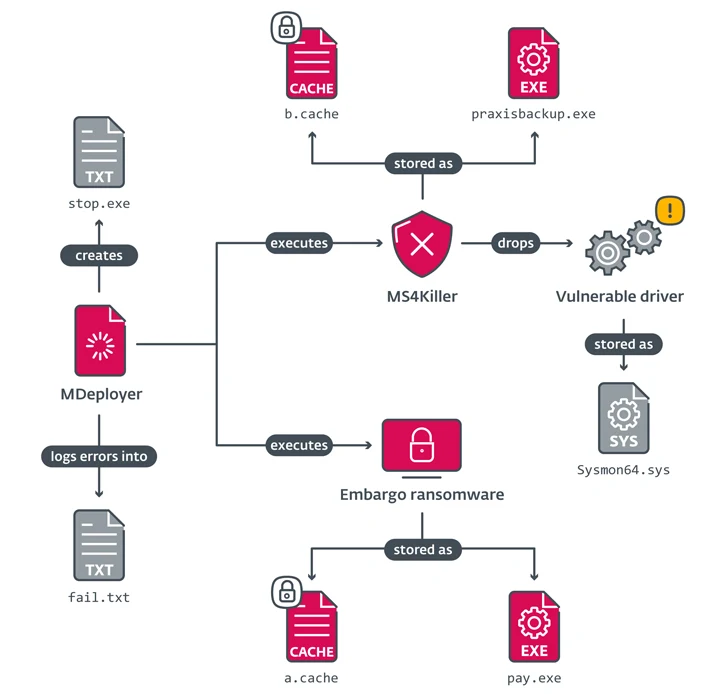

این با کشف یک مجموعه ابزار جدید مبتنی بر Rust که برای ارائه باج افزار جدید Embargo استفاده شده است، نشان دادهشده اما نه قبل از خاتمه راهحلهای تشخیص و پاسخ نقطه پایانی (EDR) نصبشده روی میزبان با استفاده از تکنیک [۵]BYOVD.

هم EDR killer که توسط ESET با اسم رمز MS4Killer به دلیل شباهتهایش با ابزار منبع باز s4killer شناخته میشود[۶] و هم این باج افزار با استفاده از یک لودر مخرب به نام MDeployer اجرا میشوند.

محققان Jan Holman و Tomáš Zvara میگویند[۷]: «MDeployer اصلیترین لودر مخربی است که Embargo سعی میکند روی ماشینهای موجود در شبکه در معرض خطر مستقر شود – این حمله بقیه حملات را تسهیل میکند و درنتیجه اجرای باج افزار و رمزگذاری فایلها انجام میشود. انتظار میرود MS4Killer بهطور نامحدود اجرا شود.”

MDDeployer و MS4Killer هر دو به زبان Rust نوشته شدهاند. همین امر در مورد این باج افزار نیز صدق میکند و نشان میدهد که Rust زبان مورداستفاده توسعهدهندگان این گروه است.

بر اساس دادههای به اشتراک گذاشته شده توسط مایکروسافت، ۳۸۹ موسسه مراقبتهای بهداشتی ایالاتمتحده در سال مالی امسال موردحمله باج افزارها قرار گرفتند که به دلیل ازکارافتادن، روزانه ۹۰۰,۰۰۰ دلار هزینه داشت. برخی از گروههای باج افزاری که به خاطر حمله به بیمارستانها شناخته میشوند عبارتاند از Lace Tempest، Sangria Tempest، Cadenza Tempest و Vanilla Tempest.

این غول فناوری گفت[۸]: از ۹۹ سازمان بهداشت و درمان که به پرداخت باج اعتراف کردند و باج پرداختشده را افشا کردند، میانه پرداختی ۱٫۵ میلیون دلار و میانگین پرداختی ۴٫۴ میلیون دلار بود.

منابع

[۱] https://www.halcyon.ai/blog/new-qilin-b-ransomware-variant-boasts-enhanced-encryption-and-defense-evasion

[۲] https://apa.aut.ac.ir/?p=9670

[۳] https://thehackernews.com/2024/08/new-qilin-ransomware-attack-uses-vpn.html

[۴] https://www.halcyon.ai/blog/power-rankings-ransomware-malicious-quartile-q3-2024

[۵] https://thehackernews.com/2024/08/ransomhub-group-deploys-new-edr-killing.html

[۶] https://github.com/gavz/s4killer

[۷] https://www.welivesecurity.com/en/eset-research/embargo-ransomware-rocknrust/

[۸] https://www.microsoft.com/en-us/security/security-insider/emerging-threats/US-healthcare-at-risk-strengthening-resiliency-against-ransomware-attacks

[۹] https://thehackernews.com/2024/10/new-qilinb-ransomware-variant-emerges.html

ثبت ديدگاه