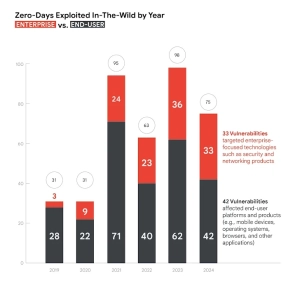

گوگل فاش کرده است که در سال ۲۰۲۴، ۷۵ آسیبپذیری روز صفر مورد بهرهبرداری قرارگرفته که نسبت به ۹۸ مورد در سال ۲۰۲۳ کاهش یافته است.

گوگل فاش کرده است که در سال ۲۰۲۴، ۷۵ آسیبپذیری روز صفر مورد بهرهبرداری قرارگرفته که نسبت به ۹۸ مورد در سال ۲۰۲۳ کاهش یافته است.

از ۷۵ آسیبپذیری روز صفر، ۴۴ درصد آنها محصولات سازمانی را هدف قرار دادهاند. ۲۰ نقص در نرمافزارها و لوازم امنیتی شناسایی شده است.

گروه اطلاعات تهدید گوگل (GTIG) در گزارشی که با The Hacker news به اشتراک گذاشت، گفت[۱]: «بهرهبرداری از آسیبپذیریهای روز صفر در مرورگرها و دستگاههای تلفن همراه بهشدت کاهش یافته است و در مقایسه با آنچه در سال گذشته مشاهده کردیم، حدود یکسوم برای مرورگرها و حدود نصف برای دستگاههای تلفن همراه کاهش یافته است.»

«زنجیرههای بهرهبرداری متشکل از چندین آسیبپذیری روز صفر همچنان تقریباً بهطور انحصاری (حدود ۹۰ درصد) برای هدف قرار دادن دستگاههای تلفن همراه استفاده میشوند.»

درحالیکه مایکروسافت ویندوز ۲۲ مورد از نقصهای روز صفر مورد بهرهبرداری در سال ۲۰۲۴ را به خود اختصاص داده است، سافاری اپل سه مورد، iOS دو مورد، اندروید هفت مورد، کروم هفت مورد و موزیلا فایرفاکس یک نقص داشتند که در همان دوره مورد بهرهبرداری قرار گرفتند. سه مورد از هفت آسیبپذیری روز صفر مورد بهرهبرداری در اندروید، در اجزای شخص ثالث یافت شدند.

از میان ۳۳ آسیبپذیری روز صفر مورد بهرهبرداری در نرمافزارها و لوازم سازمانی، ۲۰ مورد از آنها محصولات امنیتی و شبکهای مانند محصولات Ivanti، Palo Alto Networks و Cisco را هدف قرار دادند.

محققان GTIG خاطرنشان کردند: «ابزارها و دستگاههای امنیتی و شبکهای برای اتصال دستگاهها و دستگاههای گسترده با مجوزهای بالا موردنیاز برای مدیریت محصولات و خدمات آنها طراحی شدهاند و آنها را به اهداف بسیار ارزشمندی برای عوامل تهدیدکنندهای تبدیل میکنند که به دنبال دسترسی کارآمد به شبکههای سازمانی هستند.»

درمجموع، در سال ۲۰۲۴، ۱۸ فروشنده سازمانی منحصربهفرد هدف قرار گرفتند، درحالیکه این تعداد در سال ۲۰۲۱، ۱۲ مورد، در سال ۲۰۲۲، ۱۷ مورد و در سال ۲۰۲۳، ۲۲ مورد بود. شرکتهایی که بیشترین آسیبپذیری روز صفر را هدف قرار دادند، مایکروسافت (۲۶)، گوگل (۱۱)، ایوانتی (۷) و اپل (۵) بودند.

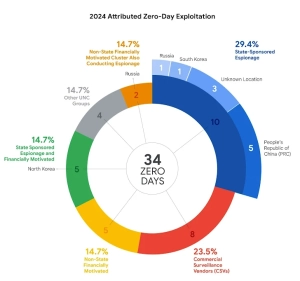

علاوه بر این، بهرهبرداری روز صفر از ۳۴ مورد از ۷۵ نقص به شش خوشه فعالیت تهدید گسترده نسبت داده شده است:

- جاسوسی تحت حمایت دولت (۱۰)، به رهبری چین (۵)، روسیه (۱) و کره جنوبی (۱) (بهعنوانمثال، [۲]CVE-2023-46805، [۳]CVE-2024-21887)

- فروشندگان نظارت تجاری (۸) (بهعنوانمثال، [۴]CVE-2024-53104، [۵]CVE-2024-32896، CVE-2024-29745، [۶]CVE-2024-29748)

- گروههای غیردولتی با انگیزه مالی (۵) (بهعنوانمثال، [۷]CVE-2024-55956)

- گروههای جاسوسی و با انگیزه مالی تحت حمایت دولت (۵)، همگی از کره شمالی (بهعنوانمثال، CVE-[8]2024-21338، [۹]CVE-2024-38178)

- گروههای غیردولتی با انگیزه مالی نیز جاسوسی میکنند (۲)، همه از روسیه (بهعنوانمثال CVE-2024-9680، CVE-2024-49039[10])

گوگل اعلام کرد که در نوامبر ۲۰۲۴ یک تزریق جاوا اسکریپت مخرب را در وبسایت آکادمی دیپلماتیک اوکراین (online.da.mfa.gov[.]ua) کشف کرده است که باعث بهرهبرداری از [۱۱]CVE-2024-44308 شده و منجر به اجرای کد دلخواه شده است.

سپس این با CVE-2024-44309، یک آسیبپذیری مدیریت کوکی در WebKit، برای راهاندازی یک حمله اسکریپتنویسی بینسایتی (XSS) و درنهایت جمعآوری کوکیهای کاربران بهمنظور دسترسی غیرمجاز به login.microsoftonline[.]com مرتبط شد.

این غول فناوری همچنین خاطرنشان کرد[۱۲] که بهطور مستقل یک زنجیره بهرهبرداری برای مرورگرهای فایرفاکس و تور کشف کرده است که از ترکیبی از CVE-2024-9680 و CVE-2024-49039 برای خروج از سندباکس فایرفاکس و اجرای کد مخرب با امتیازات بالا استفاده میکند و درنتیجه راه را برای استقرار RomCom RAT هموار میکند.

این فعالیت که قبلاً توسط ESET گزارش شده بود، به یک عامل تهدید به نام RomCom (با نامهای Storm-0978، Tropical Scorpius، UAC-0180، UNC2596 و Void Rabisu) نسبت داده شده است. گوگل در حال ردیابی این گروه تهدید با انگیزههای مالی و جاسوسی دوگانه تحت نام CIGAR است.

گفته میشود که هر دو نقص بهعنوان یک آسیبپذیری روز صفر توسط یک گروه هکری احتمالاً با انگیزه مالی دیگر مورد بهرهبرداری قرارگرفتهاند که از یک وبسایت خبری ارز دیجیتال قانونی و آسیبپذیر بهعنوان یک منبع تغذیه برای هدایت بازدیدکنندگان به دامنهای تحت کنترل مهاجم که میزبان زنجیره بهرهبرداری است، استفاده کردهاند. کیسی چاریر، تحلیلگر ارشد GTIG، در بیانیهای که با The Hacker News به اشتراک گذاشت، گفت: «بهرهبرداری از آسیبپذیریهای روز صفر با سرعتی آهسته اما ثابت در حال رشد است. بااینحال، ما همچنین شاهد نتیجهبخش بودن تلاشهای فروشندگان برای کاهش بهرهبرداری از آسیبپذیریهای روز صفر بودهایم.»

«بهعنوانمثال، ما موارد کمتری از بهرهبرداری از آسیبپذیریهای روز صفر را مشاهده کردهایم که محصولاتی را که ازنظر تاریخی محبوب بودهاند، هدف قرار میدهند، احتمالاً به دلیل تلاشها و منابعی که بسیاری از فروشندگان بزرگ برای جلوگیری از بهرهبرداری سرمایهگذاری کردهاند.»

«درعینحال، شاهد تغییر جهت بهرهبرداری از آسیبپذیریهای روز صفر به سمت افزایش هدفگیری محصولات متمرکز بر سازمان هستیم که نیازمند مجموعهای گستردهتر و متنوعتر از فروشندگان برای افزایش اقدامات امنیتی پیشگیرانه است. آینده بهرهبرداری از آسیبپذیریهای روز صفر درنهایت توسط تصمیمات و توانایی فروشندگان در مقابله با اهداف بازیگران تهدید تعیین خواهد شد.»

منابع

[۱] https://cloud.google.com/blog/topics/threat-intelligence/2024-zero-day-trends

[۲] https://thehackernews.com/2024/04/researchers-identify-multiple-china.html

[۳] https://thehackernews.com/2024/01/chinese-hackers-exploit-zero-day-flaws.html

[۴] https://thehackernews.com/2025/02/google-patches-47-android-security.html

[۵] https://thehackernews.com/2024/09/google-confirms-cve-2024-32896.html

[۶] https://thehackernews.com/2024/04/google-warns-android-zero-day-flaws-in.html

[۷] https://thehackernews.com/2024/12/cleo-file-transfer-vulnerability-under.html

[۸] https://thehackernews.com/2024/02/lazarus-hackers-exploited-windows.html

[۹] https://thehackernews.com/2024/10/north-korean-scarcruft-exploits-windows.html

[۱۰] https://apa.aut.ac.ir/?p=10811

[۱۱] https://apa.aut.ac.ir/?p=10794

[۱۲] https://apa.aut.ac.ir/?p=10811

[۱۳] https://thehackernews.com/2025/04/google-reports-75-zero-days-exploited.html

ثبت ديدگاه