یک عامل تهدید همسو با روسیه که به نام RomCom شناخته میشود، به بهرهبرداری روز صفر از دو نقص امنیتی، یکی در موزیلا فایرفاکس و دیگری در مایکروسافت ویندوز، بهعنوان بخشی از حملاتی که برای ارائه در پشتی همنام به سیستمهای قربانی طراحی شدهاند، مرتبط است.

یک عامل تهدید همسو با روسیه که به نام RomCom شناخته میشود، به بهرهبرداری روز صفر از دو نقص امنیتی، یکی در موزیلا فایرفاکس و دیگری در مایکروسافت ویندوز، بهعنوان بخشی از حملاتی که برای ارائه در پشتی همنام به سیستمهای قربانی طراحی شدهاند، مرتبط است.

ESET در گزارشی[۱] به اشتراک گذاشتهشده با The Hacker News گفت: «در یک حمله موفقیتآمیز، اگر قربانی یک صفحه وب حاوی بهرهبردار را مرور کند، دشمن میتواند کد دلخواه را اجرا کند، بدون نیاز به هیچگونه تعامل کاربر (کلیک صفر) که در این مورد منجر به نصب درب پشتی RomCom روی رایانه قربانی میشود.»

آسیبپذیریهای موردبحث در زیر لیست شدهاند:

- CVE-2024-9680[2] (امتیاز ۹٫۸ در CVSS) – یک آسیبپذیری بدون استفاده در مؤلفه انیمیشن فایرفاکس (وصله شده توسط موزیلا در اکتبر ۲۰۲۴)

- [۳]CVE-2024-49039 (امتیاز ۸٫۸ در CVSS) – یک آسیبپذیری افزایش امتیاز در Windows Task Scheduler (وصله شده توسط مایکروسافت در نوامبر ۲۰۲۴)

RomCom که با نامهای Storm-0978، Tropical Scorpius، UAC-0180، UNC2596 و Void Rabisu نیز شناخته میشود[۴]، حداقل از سال ۲۰۲۲ سابقه انجام عملیات جرائم سایبری و جاسوسی را دارد.

این حملات به دلیل استقرار RomCom RAT، بدافزاری که بهطور فعال نگهداری میشود و قادر به اجرای دستورات و دانلود ماژولهای اضافی در دستگاه قربانی است، قابلتوجه هستند.

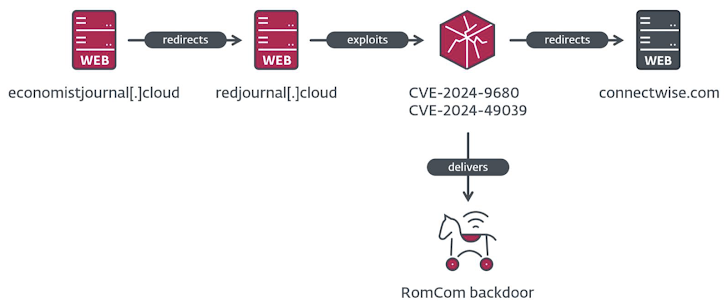

زنجیره حمله کشفشده توسط شرکت امنیت سایبری اسلواکی شامل استفاده از یک وبسایت جعلی (economistjournal[.] cloud) بود که مسئول هدایت مجدد قربانیان احتمالی به سروری (redjournal[.] cloud) است که میزبان payload مخرب است که بهنوبه خود، هر دو نقص را برای دستیابی به اجرای کد و رها کردن RomCom RAT در کنار هم قرار میدهد.

در حال حاضر مشخص نیست که این لینکها به وبسایت جعلی چگونه توزیع میشوند، اما مشخص شده است که درصورتیکه سایت از نسخه آسیبپذیر مرورگر فایرفاکس بازدید شود، این بهرهبردار فعال میشود.

ESET توضیح داد: «اگر قربانی با استفاده از یک مرورگر آسیبپذیر از یک صفحه وب که این بهرهبردار را ارائه میکند بازدید کند، آسیبپذیری فعال میشود و کد پوسته در یک فرآیند محتوا[۵] اجرا میشود.»

پوسته کد از دو بخش تشکیل شده است: بخش اول، قسمت دوم را از حافظه بازیابی میکند و صفحات حاوی آن را بهعنوان قابلاجرا علامتگذاری میکند، درحالیکه دومی یک لودر PE را بر اساس پروژه منبع باز Shellcode [6]Reflective DLL Injection (RDI) پیادهسازی میکند.

نتیجه یک فرار sandbox برای فایرفاکس است که درنهایت منجر به دانلود و اجرای RomCom RAT در سیستم آسیبدیده میشود. این کار با استفاده از یک کتابخانه جاسازیشده (“PocLowIL”) انجام میشود که برای خارج شدن از فرآیند محتوای sandbox مرورگر با مسلح کردن نقص Windows Task Scheduler برای به دست آوردن امتیازات بالا طراحی شده است.

دادههای تلهمتری جمعآوریشده توسط ESET نشان میدهد که اکثر قربانیانی که از سایت میزبانی بهرهبرداری بازدید کردهاند در اروپا و آمریکای شمالی قرار داشتهاند.

این واقعیت که CVE-2024-49039 بهطور مستقل نیز توسط گروه تحلیل تهدیدات گوگل (TAG) کشف و به مایکروسافت گزارش شده است، نشان میدهد که ممکن است بیش از یک عامل تهدید از آن بهعنوان روز صفر استفاده کرده باشند.

همچنین شایانذکر است که پس از بهرهبرداری از [۷]CVE-2023-36884 از طریق Microsoft Word در ژوئن ۲۰۲۳، این دومین بار است که RomCom در حال بهرهبرداری از یک آسیبپذیری روز صفر در سطح اینترنت دستگیر میشود.

ESET گفت: «زنجیره کردن دو آسیبپذیری روز صفر، RomCom را با یک بهرهبردار مسلح کرد که نیازی به تعامل کاربر ندارد. این سطح از پیچیدگی نشاندهنده اراده و ابزار عامل تهدید برای به دست آوردن یا توسعه قابلیتهای مخفیانه است.»

منابع

[۱] https://www.welivesecurity.com/en/eset-research/romcom-exploits-firefox-and-windows-zero-days-in-the-wild

[۲] https://apa.aut.ac.ir/?p=10696

[۳] https://apa.aut.ac.ir/?p=10778

[۴] https://thehackernews.com/2024/10/russian-romcom-attacks-target-ukrainian.html

[۵] https://firefox-source-docs.mozilla.org/dom/ipc/process_model.html#content-process

[۶] https://github.com/monoxgas/sRDI/blob/master/ShellcodeRDI/ShellcodeRDI.c

[۷] https://apa.aut.ac.ir/?p=9857

[۸] https://thehackernews.com/2024/11/romcom-exploits-zero-day-firefox-and.html

ثبت ديدگاه