یک عامل تهدید معروف به BrazenBamboo از یک نقص امنیتی حلنشده در FortiClient برای ویندوز Fortinet برای استخراج اعتبار VPN بهعنوان بخشی از یک چارچوب ماژولار به نام DEEPDATA استفاده کرده است.

یک عامل تهدید معروف به BrazenBamboo از یک نقص امنیتی حلنشده در FortiClient برای ویندوز Fortinet برای استخراج اعتبار VPN بهعنوان بخشی از یک چارچوب ماژولار به نام DEEPDATA استفاده کرده است.

Volexity که این یافتهها را روز جمعه ۱۵ نوامبر ۲۰۲۴ فاش کرد، گفت که بهرهبرداری روز صفر از این آسیبپذیری افشای اعتبار را در جولای ۲۰۲۴ شناسایی کرده و BrazenBamboo را توسعهدهنده پشت DEEPDATA، DEEPPOST و [۱]LightSpy توصیف کرد.

Callum Roxan، Charlie Gardner و Paul Rascagneres، محققین امنیتی دراینباره گفتند[۲]: “DEEPDATA یک ابزار ماژولار پس از بهرهبرداری برای سیستمعامل ویندوز است که برای جمعآوری طیف گستردهای از اطلاعات از دستگاههای هدف استفاده میشود.”

این بدافزار اولین بار در اوایل این هفته آشکار شد، زمانی که بلک بری چارچوب نظارتی مبتنی بر ویندوز را که توسط عامل تهدید [۳]APT41 مرتبط با چین برای جمعآوری دادهها از WhatsApp، Telegram، Signal، WeChat، LINE، QQ، Skype، Microsoft Outlook، DingDing، Feishu، KeePass، و همچنین رمزهای عبور برنامه، اطلاعات مرورگر وب، نقاط اتصال Wi-Fi و نرمافزارهای نصبشده استفاده میشد، شرح داد.

تیم تحقیقاتی تهدید بلک بری خاطرنشان کرد[۴]: از زمان توسعه اولیه ایمپلنت جاسوسافزار LightSpy در سال ۲۰۲۲، مهاجمان بهطور مداوم و روشمند روی هدفگیری استراتژیک پلتفرمهای ارتباطی با تأکید بر پنهانکاری و دسترسی مداوم کار میکنند.

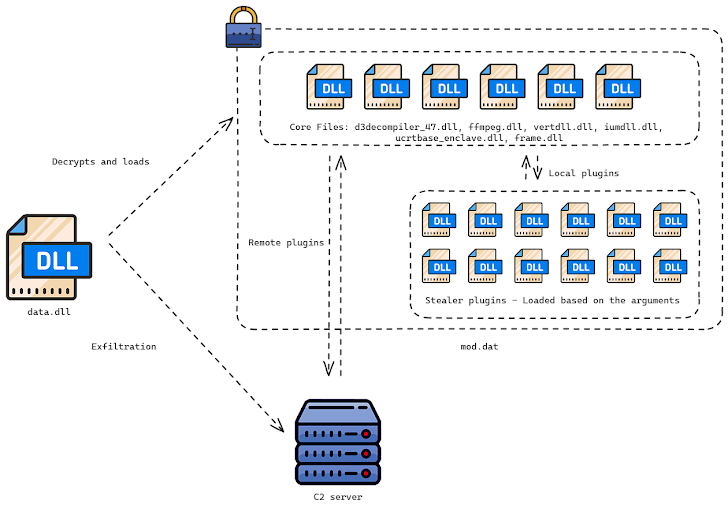

جزء اصلی DEEPDATA یک لودر کتابخانه پیوند پویا (DLL) به نام “data.dll” است که برای رمزگشایی و راهاندازی ۱۲ افزونه مختلف با استفاده از یک ماژول ارکستراتور (“frame.dll”) مهندسی شده است. در میان افزونهها، یک DLL FortiClient که قبلاً مستند نشده بود، وجود دارد که میتواند اعتبار VPN را بگیرد.

محققان گفتند: «این افزونه برای سوءاستفاده از آسیبپذیری روز صفر در مشتری Fortinet VPN در ویندوز یافت شد که به آن اجازه میدهد اعتبار کاربر را از حافظه فرآیند مشتری استخراج کند.»

Volexity گفت که این نقص را در ۱۸ ژوئیه ۲۰۲۴ به Fortinet گزارش کرده است، اما خاطرنشان کرد که این آسیبپذیری اصلاحنشده باقی مانده است. هکر نیوز برای اظهارنظر با این شرکت تماس گرفته است و در صورت شنیدن خبر، داستان را بهروز خواهد کرد.

ابزار دیگری که بخشی از مجموعه بدافزار BrazenBamboo است، DEEPPOST است، ابزاری برای استخراج دادههای پس از بهرهبرداری که میتواند فایلها را به یک نقطه پایانی از راه دور استخراج کند.

DEEPDATA و DEEPPOST به قابلیتهای جاسوسی سایبری قدرتمند این عامل تهدید میافزایند و LightSpy را گسترش میدهند، که در رنگهای مختلف برای [۵]macOS، [۶]iOS و اکنون ویندوز عرضه میشود.

Volexity گفت: «معماری نوع ویندوز [۷]LightSpy با سایر انواع سیستمعامل مستند متفاوت است. این نوع توسط نصب کنندهای مستقر میشود که کتابخانهای را برای اجرای کد پوسته در حافظه مستقر میکند. کد پوسته مؤلفه ارکستراتور را از سرور [فرمان-و-کنترل] دانلود و رمزگشایی میکند.»

ارکستراتور با استفاده از لودری به نام BH_A006 اجرا میشود که قبلاً توسط یک گروه تهدید چینی مشکوک به نام [۸]Space Pirates که سابقه هدف قرار دادن نهادهای روسی را دارد، مورداستفاده قرار گرفته است.

با این اوصاف، در حال حاضر مشخص نیست که آیا این همپوشانی به این دلیل است که آیا [۹]BH_A006 یک بدافزار تجاری در دسترس است یا شواهدی از یک Quartermaster دیجیتال[۱۰] است که مسئول نظارت بر مجموعه متمرکزی از ابزارها و تکنیکها در میان بازیگران تهدید چین است.

ارکستراتور LightSpy، پس از راهاندازی، به ترتیب از WebSocket و HTTPS برای ارتباط برای استخراج دادهها استفاده میکند و از هشت افزونه برای ضبط وب کم، راهاندازی یک پوسته از راه دور برای اجرای دستورات، و جمعآوری صدا، دادههای مرورگر، فایلها، ضربههای کلید، صفحهنمایش، کپچرها و فهرستی از نرمافزارهای نصبشده استفاده میکند.

LightSpy و DEEPDATA که چندین همپوشانی در سطح کد و زیرساخت دارند نشان میدهد این دو خانواده بدافزار احتمالاً کار یک شرکت خصوصی هستند که وظیفه توسعه ابزارهای هک برای اپراتورهای دولتی را بر عهده داشته است، همانطور که توسط شرکتهایی مانند [۱۱]Chengdu 404 و [۱۲]I-Soon نشان داده شده است[۱۳].

Volexity در پایان گفت: «BrazenBamboo یک عامل تهدید با منابع خوب است که قابلیتهای چند پلتفرمی را با طول عمر عملیاتی حفظ میکند. گستردگی و بلوغ قابلیتهای آنها نشاندهنده عملکرد توسعه توانمند و الزامات عملیاتی است که خروجی توسعه را هدایت میکنند.

منابع

[۱] https://apa.aut.ac.ir/?p=10746

[۲] https://www.volexity.com/blog/2024/11/15/brazenbamboo-weaponizes-forticlient-vulnerability-to-steal-vpn-credentials-via-deepdata

[۳] https://thehackernews.com/2024/08/apt41-hackers-use-shadowpad-cobalt.html

[۴] https://blogs.blackberry.com/en/2024/11/lightspy-apt41-deploys-advanced-deepdata-framework-in-targeted-southern-asia-espionage-campaign

[۵] https://thehackernews.com/2024/06/lightspy-spywares-macos-variant-found.html

[۶] https://apa.aut.ac.ir/?p=10746

[۷] https://hunt.io/blog/tracking-lightspy-certificates-as-windows-into-adversary-behavior

[۸] https://thehackernews.com/2023/08/researchers-expose-space-pirate-cyber.html

[۹] https://global.ptsecurity.com/analytics/pt-esc-threat-intelligence/space-pirates-tools-and-connections

[۱۰] https://thehackernews.com/2024/05/japanese-experts-warn-of-bloodalchemy.html

[۱۱] https://thehackernews.com/2020/09/apt41-hackers-wanted-by-fbi.html

[۱۲] https://thehackernews.com/2024/03/two-chinese-apt-groups-ramp-up-cyber.html

[۱۳] https://thehackernews.com/2024/05/japanese-experts-warn-of-bloodalchemy.html

[۱۴] https://thehackernews.com/2024/11/warning-deepdata-malware-exploiting.html

ثبت ديدگاه