محققان امنیت سایبری نسخه بهبودیافتهای از spyware اپل iOS به نام LightSpy را کشف کردهاند که نهتنها ازنظر عملکرد آن گسترش مییابد، بلکه قابلیتهای مخرب را نیز برای جلوگیری از بوت شدن دستگاه به خطر میاندازد.

محققان امنیت سایبری نسخه بهبودیافتهای از spyware اپل iOS به نام LightSpy را کشف کردهاند که نهتنها ازنظر عملکرد آن گسترش مییابد، بلکه قابلیتهای مخرب را نیز برای جلوگیری از بوت شدن دستگاه به خطر میاندازد.

ThreatFabric در تجزیهوتحلیل منتشرشده در این هفته گفت[۱]: “درحالیکه روش تحویل ایمپلنت iOS از نزدیک mirrorهای نسخه MACOS را نشان میدهد، مراحل post-exploitation و افزایش سطح امتیاز به دلیل تفاوتهای پلتفرم تفاوت چشمگیری دارد.”

LightSpy ، که برای اولین بار در سال ۲۰۲۰ بهعنوان هدف قرار دادن کاربران در هنگکنگ مستند شده است، یک implant ماژولار[۲] است که از معماری مبتنی بر افزونه برای تقویت قابلیتهای خود استفاده میکند و به آن اجازه میدهد طیف گستردهای از اطلاعات حساس را از یک دستگاه آلوده ضبط کند.

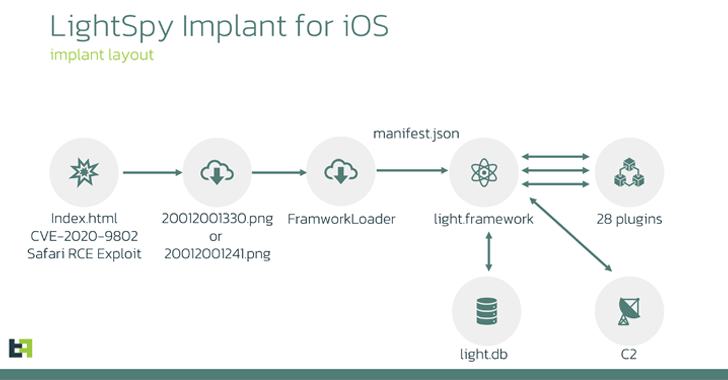

زنجیرهای حمله توزیعکننده اهرم بدافزار نقصهای امنیتی شناختهشده در اپل iOS و MACOS برای ایجاد بهرهبرداری از WebKit که یک فایل را با پسوند “.png” رها میکند، اما درواقع یک باینری Mach-O است که میتواند payloadهای مرحله بعدی را از سرور از راه دور با سوءاستفاده از یک نقص فساد حافظه که بهعنوان [۳]CVE-2020-3837 ردیابی شده است، بازیابی کند.

این شامل یک مؤلفه Dubbed FrameworkLoader است که بهنوبه خود، ماژول اصلی LightSpy و افزونههای متنوع آن را بارگیری میکند، که در آخرین نسخه (۷٫۹٫۰) از ۱۲ به ۲۸ افزایش یافته است.

این شرکت گفت: “پس از شروع هسته ، یک بررسی اتصال به اینترنت را با استفاده از دامنه Baidu.com انجام میدهد و سپس آرگومانهایی را که از FrameworkLoader بهعنوان داده و فهرست کار [فرمان و کنترل] منتقلشده است، بررسی میکند.”

“با استفاده از مسیر دایرکتوری var/containers/Bundle/AppleAppLit، هسته زیرپوششهایی را برای logهای مربوط، بانک اطلاعاتی و دادههای خارج از کشور ایجاد میکند.”

این افزونهها میتوانند طیف گستردهای از دادهها را ضبط کنند، ازجمله اطلاعات شبکه Wi-Fi، تصاویر، مکان، icloud keychain، ضبط صدا، عکسها، تاریخچه مرورگر، مخاطبین، تاریخچه تماس و پیامهای کوتاه و همچنین جمعآوری اطلاعات از برنامههایی مانند پروندهها، LINE، Mail Master، تلگرام ، Tencent QQ ، WeChat و WhatsApp.

برخی از افزونههای تازه اضافهشده همچنین دارای ویژگیهای مخرب هستند که میتوانند پروندههای رسانهای، پیامکها، پروفایل پیکربندی شبکه Wi-Fi، مخاطبین و تاریخچه مرورگر را حذف کنند و حتی دستگاه را freeze و از شروع دوباره آن جلوگیری کنند. علاوه بر این، افزونههای LightSpy میتوانند اعلانهای فشار جعلی حاوی یک URL خاص ایجاد کنند.

وسیله توزیع دقیق برای spyware نامشخص است، اگرچه اعتقاد بر این است که از طریق حملات [۴]watering hole، انجام شده است. این کمپینها تا به امروز به یک بازیگر یا گروه تهدید شناختهشده نسبت داده نشده است.

بااینحال، شواهدی وجود دارد که نشان میدهد اپراتورها احتمالاً در چین مستقر هستند به دلیل این واقعیت که افزونه مکان “مختصات مکان را با توجه به سیستمی که منحصراً در چین استفاده میشود ، محاسبه میکند.” شایانذکر است که ارائهدهندگان خدمات نقشه چینی از یک سیستم مختصات به نام [۵]GCJ-02 پیروی میکنند.

ThreatFabric گفت: “پرونده iOS LightSpy اهمیت بهروز نگهداشتن سیستمها را برجسته میکند. بازیگران تهدید در پشت LightSpy از نزدیک نشریات محققان امنیتی را کنترل میکنند و از بهرهبردارهای تازه افشاشده برای تحویل payloadها و افزایش امتیازات در دستگاههای آسیبدیده استفاده مجدد میکنند.”

منابع

[۱] https://www.threatfabric.com/blogs/lightspy-implant-for-ios

[۲] https://thehackernews.com/2024/06/lightspy-spywares-macos-variant-found.html

[۳] https://nvd.nist.gov/vuln/detail/CVE-2020-3837

[۴] https://thehackernews.com/2020/03/iphone-iOS-spyware.html

[۵] https://en.wikipedia.org/wiki/Restrictions_on_geographic_data_in_China#GCJ-02

[۶] https://thehackernews.com/2024/10/new-lightspy-spyware-version-targets.html

ثبت ديدگاه