یک عامل تهدید ناشناخته از نقایص امنیتی شناخته شده در Microsoft Exchange Server یا MS Exchange برای استقرار یک بدافزار keylogger در حملاتی که نهادها را در آفریقا و خاورمیانه هدف قرار میدهند، استفاده میکند.

یک عامل تهدید ناشناخته از نقایص امنیتی شناخته شده در Microsoft Exchange Server یا MS Exchange برای استقرار یک بدافزار keylogger در حملاتی که نهادها را در آفریقا و خاورمیانه هدف قرار میدهند، استفاده میکند.

شرکت امنیت سایبری روسی Positive Technologies گفت که بیش از ۳۰ قربانی را در سازمان های دولتی، بانک ها، شرکت های فناوری اطلاعات و موسسات آموزشی شناسایی کرده است. اولین تهدید به سال ۲۰۲۱ برمی گردد.

این شرکت در گزارشی که هفته گذشته منتشر شد، گفت[۱]: «این keylogger در حال جمعآوری اطلاعات حساب کاربری در فایلی بود که از طریق یک مسیر خاص از اینترنت قابلدسترسی است.»

کشورهایی که هدف حمله قرار گرفتهاند عبارتاند از روسیه، امارات، کویت، عمان، نیجر، نیجریه، اتیوپی، موریس، اردن و لبنان.

زنجیرههای حمله با بهرهبرداری از نقصهای [۲]ProxyShell (CVE-2021-34473، CVE-2021-34523، و CVE-2021-31207) که در ابتدا توسط مایکروسافت در می ۲۰۲۱ وصله شدند، شروع می شود.

بهرهبرداری موفقیتآمیز از این آسیبپذیریها[۳] میتواند به مهاجم اجازه دهد تا احراز هویت را دور بزند، امتیازات خود را بالا ببرد و اجرای کد از راه دور غیر قابل احراز هویت را انجام دهد. زنجیره بهرهبرداری توسط Orange Tsai از تیم تحقیقاتی DEVCORE کشف و منتشر شد[۴].

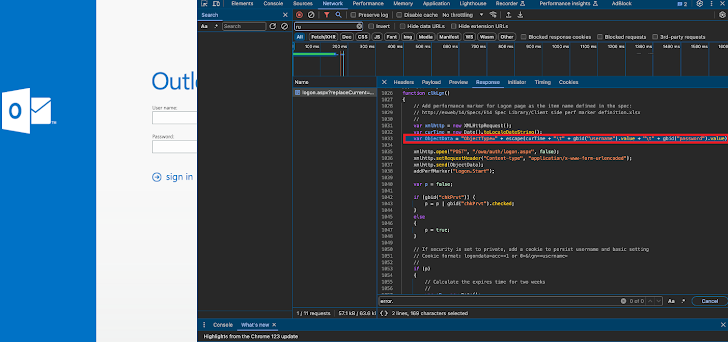

پس از بهرهبرداری ProxyShell، عوامل تهدید، keylogger را به صفحه اصلی سرور (“logon.aspx”) اضافه میکنند، علاوه بر این، کدی را که مسئول ثبت اعتبارنامهها به یک فایل قابلدسترسی از اینترنت با کلیک روی دکمه ورود است، تزریق میکنند.

Positive Technologies گفت که نمیتواند در این مرحله بدون اطلاعات اضافی، حملات را به یک عامل یا گروه تهدید شناخته شده نسبت دهد.

علاوه بر بهروزرسانی نمونههای Microsoft Exchange Server خود به آخرین نسخه، از سازمانها خواسته میشود که به دنبال نشانههای احتمالی تهدید در صفحه اصلی Exchange Server، از جمله تابع ()clkLgn جایی که keylogger درج میشود، بگردند.

این شرکت گفت: “اگر سرور شما به خطر افتاده است، دادههای حساب سرقت شده را شناسایی کنید و فایلی را که در آن این دادهها توسط هکرها ذخیره شده است حذف کنید. میتوانید مسیر این فایل را در فایل logon.aspx پیدا کنید.”

منابع

[۱] https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/positive-technologies-detects-a-series-of-attacks-via-microsoft-exchange-server

[۲] https://apa.aut.ac.ir/?p=8229

[۳] https://cloud.google.com/blog/topics/threat-intelligence/pst-want-shell-proxyshell-exploiting-microsoft-exchange-servers

[۴] https://www.zerodayinitiative.com/blog/2021/8/17/from-pwn2own-2021-a-new-attack-surface-on-microsoft-exchange-proxyshell

[۵] https://thehackernews.com/2024/05/ms-exchange-server-flaws-exploited-to.html

ثبت ديدگاه