یک نقص امنیتی مهم (SQLi) در یک افزونه محبوب وردپرس به نام Ultimate Member که بیش از ۲۰۰۰۰۰ نصب فعال دارد[۱]، فاش شده است.

یک نقص امنیتی مهم (SQLi) در یک افزونه محبوب وردپرس به نام Ultimate Member که بیش از ۲۰۰۰۰۰ نصب فعال دارد[۱]، فاش شده است.

این آسیبپذیری که بهعنوان CVE-2024-1071 ردیابی میشود، دارای امتیاز ۸/۹ در مقیاس CVSS از حداکثر ۱۰ است. کریستیان سویرز، محقق امنیتی، مسئول کشف و گزارش این نقص است.

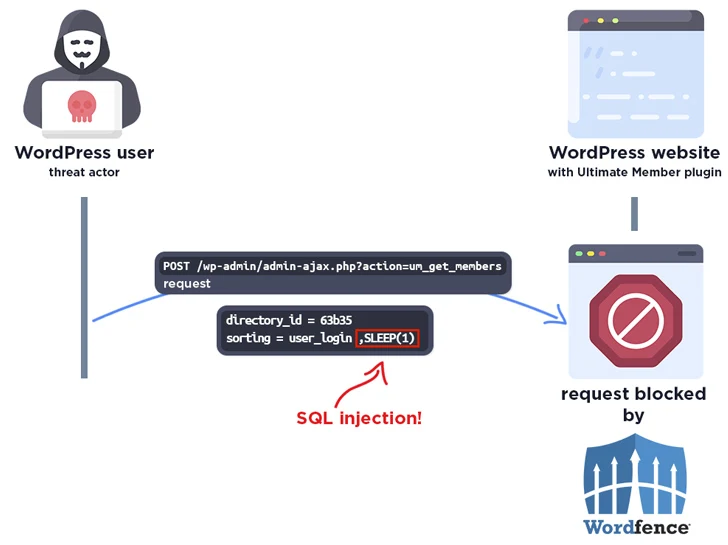

در توصیهای که هفته گذشته منتشر شد، شرکت امنیتی وردپرس Wordfence اعلام کرد[۲] که این افزونه به دلیل عدم دسترسی کافی به پارامتر ارائهشده توسط کاربر و عدم آمادهسازی کافی در مورد SQLi Injection از طریق پارامتر «مرتبسازی» در SQL query موجود در نسخههای ۲٫۱٫۳ تا ۲٫۸٫۲ آسیبپذیر است.”

در نتیجه، مهاجمان احراز هویت نشده میتوانند از این نقص برای اضافهکردن SQLi query اضافی به جستارهای موجود و استخراج دادههای حساس از پایگاهداده استفاده کنند.

شایانذکر است که این مشکل فقط روی کاربرانی تأثیر میگذارد که گزینه «فعالکردن جدول سفارشی برای usermeta» را در تنظیمات افزونه تیک زدهاند.

پس از افشای مسئولانه در ۳۰ ژانویه ۲۰۲۴، رفع نقص توسط توسعه دهندگان افزونه با انتشار نسخه ۲٫۸٫۳ در ۱۹ فوریه در دسترس قرار گرفت.

به کاربران توصیه میشود برای کاهش تهدیدات احتمالی هر چه سریعتر افزونه را به آخرین نسخه بهروز کنند، بهویژه باتوجهبه این واقعیت که Wordfence قبلاً یک حمله را که در تلاش برای بهرهبرداری از نقص در ۲۴ ساعت گذشته بود مسدود کرده است[۳].

در جولای ۲۰۲۳، نقص دیگری در همان افزونه ([۴]CVE-2023-3460، امتیاز ۸/۹ در مقیاس CVSS) به طور فعال توسط عوامل تهدید برای ایجاد کاربران سرکش و کنترل سایتهای آسیبپذیر مورد بهره برداری قرار گرفت.

این توسعه در بحبوحه افزایش یک کمپین جدید انجام میشود که از سایتهای وردپرس در معرض خطر برای تزریق مستقیم تخلیهکنندههای رمزنگاری مانند [۵]Angel Drainer یا هدایت بازدیدکنندگان سایت به سایتهای فیشینگ Web3 که حاوی تخلیهکننده[۶] هستند، استفاده میکند.

Denis Sinegubko، محقق Sucuri، گفت[۷]: «این حملات از تاکتیکهای فیشینگ و تزریقهای مخرب برای بهرهبرداری از اتکای اکوسیستم Web3 به تعاملات مستقیم کیف پول استفاده میکنند و خطر قابلتوجهی برای صاحبان وبسایت و ایمنی داراییهای کاربران ایجاد میکنند.»

همچنین به دنبال کشف یک طرح جدید تخلیهکننده بهعنوان سرویس (DaaS) به نام CG (مخفف [۸]CryptoGrab) است که یک برنامه وابسته با ۱۰۰۰۰ عضو متشکل از زبان های روسی، انگلیسی و چینی را اجرا می کند.

Cyfirma در گزارشی در اواخر ماه گذشته گفت[۹]: یکی از تهدیدات کانالهای تلگرامی که توسط بازیگران کنترل میشود، “هکرها را به یک ربات تلگرام ارجاع میدهد که به آنها امکان میدهد تا عملیات کلاهبرداری خود را بدون وابستگی به شخص ثالث انجام دهند.”

این ربات به کاربر اجازه میدهد یک دامنه را بهصورت رایگان دریافت کند، یک الگوی موجود برای دامنه جدید را شبیهسازی کند، آدرس کیف پولی را که قرار است وجوه کلاهبرداری شده در آن ارسال شود، تنظیم کند، و همچنین حفاظت Cloudflare را برای آن دامنه جدید فراهم میکند.

این گروه تهدید همچنین با استفاده از دو ربات تلگرام سفارشی به نامهای SiteCloner و CloudflarePage مشاهده شده است تا به ترتیب یک وبسایت موجود و قانونی را شبیهسازی کند و محافظت از Cloudflare را به آن اضافه کند. سپس این صفحات عمدتاً با استفاده از حسابهای در معرض خطر X (توییتر سابق) توزیع میشوند.

منابع

[۱] https://wordpress.org/plugins/ultimate-member

[۲] https://www.wordfence.com/blog/2024/02/2063-bounty-awarded-for-unauthenticated-sql-injection-vulnerability-patched-in-ultimate-member-wordpress-plugin

[۳] https://www.wordfence.com/threat-intel/vulnerabilities/wordpress-plugins/ultimate-member/ultimate-member-user-profile-registration-login-member-directory-content-restriction-membership-plugin-213-282-unauthenticated-sql-injection

[۴] https://apa.aut.ac.ir/?p=9797

[۵] https://thehackernews.com/2024/01/mandiants-x-account-was-hacked-using.html

[۶] https://dune.com/browse/dashboards?q=Drainer

[۷] https://blog.sucuri.net/2024/02/web3-crypto-malware-angel-drainer.html

[۸] https://cryptograb.io/eng.html

[۹] https://www.cyfirma.com/outofband/russian-threat-actors-abuse-cloudflare-and-freenom-services-to-run-daas-program

[۱۰] https://thehackernews.com/2024/02/wordpress-plugin-alert-critical-sqli.html

ثبت ديدگاه