حدود ۲۰۰۰۰۰ وبسایت وردپرسی در معرض خطر حملات مداوم هستند که از یک آسیبپذیری امنیتی وصله نشده حیاتی در افزونه Ultimate Member بهرهبرداری میکنند.

حدود ۲۰۰۰۰۰ وبسایت وردپرسی در معرض خطر حملات مداوم هستند که از یک آسیبپذیری امنیتی وصله نشده حیاتی در افزونه Ultimate Member بهرهبرداری میکنند.

این نقص که بهعنوان CVE-2023-3460 ردیابی میشود (امتیاز ۸/۹ در مقیاس CVSS)، بر تمام نسخههای افزونه Ultimate Member، از جمله آخرین نسخه (۲٫۶٫۶) که در ۲۹ ژوئن ۲۰۲۳ منتشر شد، تأثیر میگذارد.

Ultimate Member یک افزونه محبوب[۱] است که ایجاد پروفایلهای کاربر و انجمنها را در سایتهای وردپرس تسهیل میکند. همچنین ویژگیهای مدیریت حساب را فراهم میکند.

شرکت امنیتی وردپرس WPScan در هشداری گفت[۲]: “این یک مسئله بسیار جدی است: مهاجمان غیرقانونی ممکن است از این آسیبپذیری برای ایجاد حسابهای کاربری جدید با امتیازات اداری بهرهبرداری کنند و به آنها قدرت کنترل کامل سایتهای آسیبدیده را بدهند.”

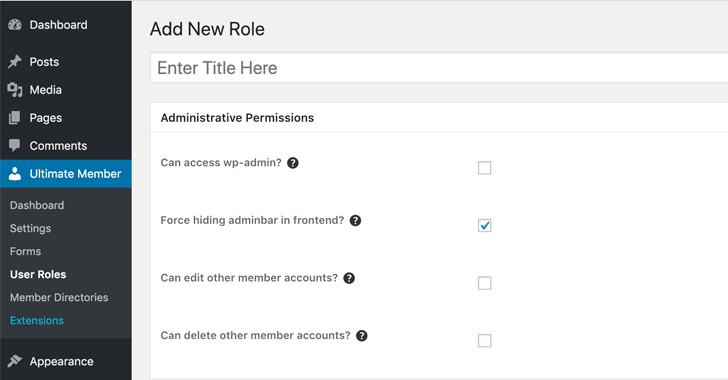

اگرچه جزئیات مربوط به این نقص به دلیل سوءاستفاده فعال مخفی شده است، اما از منطق نامناسب فهرست بلاک برای تغییر مقدار متای کاربر wp_capabilities یک کاربر جدید به یک مدیر و دسترسی کامل به سایت، ناشی میشود.

Chloe Chamberland، محقق Wordfence، در این باره گفت[۳]: “درحالیکه این افزونه دارای یک لیست از پیش تعیین شده از کلیدهای ممنوعه است که کاربر نباید قادر به بهروزرسانی آن باشد، روشهای پیشپاافتادهای برای دورزدن فیلترهای قرار داده شده؛ مانند استفاده از موارد مختلف، اسلشها و رمزگذاری کاراکترها در یک مقدار کلید متای ارائه شده در نسخههای آسیبپذیر این افزونه وجود دارد.”

این مشکل پس از انتشار[۴] گزارشهایی[۵] مبنی بر اضافهشدن حسابهای مدیر سرکش به سایتهای آسیبدیده آشکار شد و نگهدارندگان افزونه را بر آن داشت تا اصلاحات جزئی را در نسخههای ۲٫۶٫۴، ۲٫۶٫۵ و ۲٫۶٫۶ صادر کنند که انتظار میرود[۶] در روزهای آینده بهروزرسانی جدیدی منتشر شود.

Ultimate Member در یادداشتهای خود گفت: “یک آسیبپذیری افزایش امتیاز که از طریق فرمهای UM استفاده میشود. در سطح اینترنت میدانیم که این آسیبپذیری به افراد غریبه اجازه میدهد تا کاربران وردپرس در سطح مدیر ایجاد کنند.”

بااینحال، WPScan اشاره کرد که وصلهها ناقص هستند و روشهای متعددی برای دورزدن آنها پیدا کرده است، به این معنی که این مشکل هنوز به طور فعال قابلبهرهبرداری است.

در حملات مشاهده شده، از این نقص برای ثبت حسابهای جدید تحت نامهای apadmins، se_brutal، segs_brutal، wpadmins، wpengine_backup، و wpenginer برای آپلود افزونهها و تمهای مخرب از طریق پنل مدیریت سایت استفاده میشود.

به کاربران Ultimate Member توصیه میشود تا زمانی که یک وصله مناسب که حفره امنیتی را به طور کامل وصله میکند، این افزونه را غیرفعال کنند. همچنین توصیه میشود همه کاربران سطح مدیر در وبسایتها را بررسی کنید تا مشخص شود آیا حسابهای غیرمجاز اضافه شدهاند یا خیر.

Ultimate Member نسخه ۲٫۶٫۷ منتشر شد.

نویسندگان Ultimate Member نسخه ۲٫۶٫۷ این افزونه را در تاریخ ۱ ژوئیه منتشر کردهاند[۷] تا به نقص افزایش امتیاز که به طور فعال مورد بهرهبرداری قرار گرفته است، رسیدگی کند. بهعنوان یک اقدام امنیتی اضافی، آنها همچنین قصد دارند یک ویژگی جدید را در این افزونه ارسال کنند تا مدیران وبسایت بتوانند رمزهای عبور را برای همه کاربران بازنشانی کنند.

سازندگان در یک گزارش مستقل گفتند[۸]: “۲٫۶٫۷ لیست سفید را برای کلیدهای متا معرفی میکند که هنگام ارسال فرمها ذخیره میکنیم. نسخه ۲٫۶٫۷ همچنین دادههای تنظیمات فرم و دادههای ارسالی را جدا میکند و آنها را در ۲ متغیر مختلف اجرا میکند.”

منابع[۱] https://wordpress.org/plugins/ultimate-member

[۲] https://blog.wpscan.com/hacking-campaign-actively-exploiting-ultimate-member-plugin

[۳] https://www.wordfence.com/blog/2023/06/psa-unpatched-critical-privilege-escalation-vulnerability-in-ultimate-member-plugin-being-actively-exploited

[۴] https://wordpress.org/support/topic/register-role-ignored-and-user-became-an-admin/

[۵] https://wordpress.org/support/topic/registration-form-issue-8

[۶] https://wordpress.org/support/topic/security-issue-144/#post-16859857

[۷] https://wordpress.org/support/topic/security-issue-144/#post-16862067

[۸] https://docs.ultimatemember.com/article/1866-security-incident-update-and-recommended-actions

[۹] https://thehackernews.com/2023/07/unpatched-wordpress-plugin-flaw-could.html

ثبت ديدگاه