وزارت دادگستری ایالات متحده (DoJ) رسماً پایان یافتن عملیات باجافزار BlackCat را اعلام کرد[۱] و یک ابزار رمزگشایی منتشر کرد که بیش از ۵۰۰ قربانی آسیب دیده میتوانند از آن برای دسترسی مجدد به فایلهای قفل شده توسط این بدافزار استفاده کنند.

وزارت دادگستری ایالات متحده (DoJ) رسماً پایان یافتن عملیات باجافزار BlackCat را اعلام کرد[۱] و یک ابزار رمزگشایی منتشر کرد که بیش از ۵۰۰ قربانی آسیب دیده میتوانند از آن برای دسترسی مجدد به فایلهای قفل شده توسط این بدافزار استفاده کنند.

اسناد دادگاه نشان می دهد که اداره تحقیقات فدرال ایالات متحده (FBI) از یک منبع انسانی محرمانه (CHS) کمک گرفته است تا به عنوان یک وابسته برای BlackCat عمل کند و به یک پنل وب که برای مدیریت قربانیان این باند استفاده می شود دسترسی داشته باشد.

تلاش برای این عملیات شامل همکاری و کمک چندین سازمان مجری قانون از ایالات متحده، آلمان، دانمارک، استرالیا، بریتانیا، اسپانیا، سوئیس و اتریش بود.

BlackCat که ALPHV، GOLD BLAZER و Noberus نیز نامیده می شود[۲]، اولین بار[۳] در دسامبر ۲۰۲۱ ظهور کرد و از آن زمان به بعد پس از LockBit، پرکارترین باج افزار به عنوان یک سرویس (ransomware-as-a-service) در جهان است. این باجافزار همچنین اولین گونه باج افزاری مبتنی بر Rust است که در سطح اینترنت مشاهده شده است.

افبیآی گفت که با دهها قربانی در ایالات متحده برای پیادهسازی این رمزگشا کار کرده است، و آنها را از باجخواهیهای حدود ۶۸ میلیون دلاری نجات داده است و همچنین بینشهایی در مورد شبکه رایانهای این باجافزار به دست آورده که به آن اجازه میدهد تا ۹۴۶ جفت کلید عمومی/خصوصی مورد استفاده را برای میزبانی از سایت های TOR که توسط این گروه اداره می شوند را جمعآوری کند و آنها را از بین ببرند.

نکته مهمی که در اینجا باید به آن توجه کرد این است که ایجاد یک سرویس مخفی[۴] با پیوند .onion در شبکه ناشناس سازی TOR یک جفت کلید منحصر به فرد[۵] متشکل از یک کلید خصوصی و عمومی (معروف به شناسه) ایجاد می کند[۶] که می تواند برای دسترسی و کنترل این URL استفاده شود.

بنابراین، بازیگری که جفت کلید را در اختیار دارد، میتواند مسیر جدیدی را پخش کند که ترافیک سایت .onion را به سرور دیگری تحت کنترل خود هدایت میکند.

BlackCat، مانند چندین باجافزار دیگر، از مدل باجافزار بهعنوان یک سرویس استفاده میکند که شامل ترکیبی از توسعهدهندگان اصلی و شرکتهای وابسته است که payload را اجاره میدهند و مسئول شناسایی و حمله به موسسات قربانی با ارزش هستند.

همچنین از طرح اخاذی مضاعف استفاده میکند تا قربانیان را تحت فشار قرار دهد تا با استخراج دادههای حساس قبل از رمزگذاری، هزینه را پرداخت کنند.

وزارت دادگستری گفت: «وابستههای BlackCat از طریق روشهای متعددی از جمله استفاده از اعتبار کاربری به خطر افتاده برای دسترسی اولیه به سیستم قربانی، به شبکههای قربانی دسترسی اولیه پیدا کردهاند.»

در مجموع، تخمین زده میشود[۷] که این بازیگر با انگیزه مالی شبکههای بیش از ۱۰۰۰ قربانی در سراسر جهان را به خطر انداخته تا از سپتامبر ۲۰۲۳ نزدیک به ۳۰۰ میلیون دلار درآمد غیرقانونی به دست آورد.

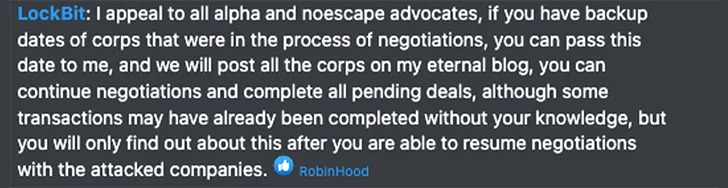

در هر صورت، این حذف ثابت کرده است که برای گروههای رقیب مانند LockBit، که در حال حاضر با به کارگیری فعالانه وابستگان آواره، از موقعیت استفاده میکند و سایت نشت دادههای خود را برای از سرگیری مذاکرات قربانیان پیشنهاد میکند، نعمتی است[۸].

سخنگوی BlackCat در گفتگو با گروه تحقیقاتی بدافزار vx-underground گفت[۹]: آنها سرورها و وبلاگ های خود را منتقل کرده اند و ادعا کرد که سازمان های مجری قانون فقط به یک “کلید قدیمی احمقانه” برای سایت وبلاگ قدیمی دسترسی داشته اند که توسط این گروه حذف شده و خیلی وقت پیش و از آن زمان استفاده نشده است.

جدیدترین وب سایت فاش شده این بازیگر تهدید تا زمان نگارش همچنان فعال است. Secureworks گفت[۱۰]: «در ۱۳ دسامبر، این گروه اولین قربانی را در سایت جدید خود منتشر کرد. از ۱۹ دسامبر، پنج قربانی در سایت جدید قرار گرفتند که نشان میدهد این گروه تا حدی ظرفیت عملیاتی خود را حفظ کرده است.»

با این حال، ساعاتی پس از حذف، گروه BlackCat با استفاده از همان مجموعه کلیدهای رمزنگاری لازم برای میزبانی سرویس مخفی در شبکه TOR و ارسال اخطار توقیف خود، اقداماتی را برای “لغو” سایت نشت اصلی انجام داد.

همچنین به شرکتهای وابسته برای نفوذ به نهادهای زیرساختی حیاتی مانند بیمارستانها و نیروگاههای هستهای و همچنین سایر اهداف به استثنای کشورهای مشترک المنافع (CIS) به عنوان اقدامی تلافیجویانه، چراغ سبز نشان داده است. از آن زمان FBI دوباره این وب سایت را تصرف کرده است.

در گفتگو با vx-underground، یکی از مدیران LockBit این وضعیت را “تاسف بار” توصیف کرد[۱۱] و گفت حفره های امنیتی در زیرساخت آنها یک تهدید اصلی برای my business است.

(این خبر پس از انتشار به روز شد تا شامل اطلاعات اضافی در مورد توقیف زیرساخت باشد.)

[۱] https://www.justice.gov/opa/pr/justice-department-disrupts-prolific-alphvblackcat-ransomware-variant

[۲] https://thehackernews.com/2023/08/new-blackcat-ransomware-variant-adopts.html

[۳] https://apa.aut.ac.ir/?p=8512

[۴] https://community.torproject.org/onion-services/overview/

[۵] https://www.usenix.org/conference/nsdi17/technical-sessions/presentation/kim-seongmin

[۶] https://doi.org/10.17760/D20283799

[۷] https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-353a

[۸] https://thehackernews.com/2023/12/double-extortion-play-ransomware.html

[۹] https://twitter.com/vxunderground/status/1737091053218414592

[۱۰] https://www.secureworks.com/blog/law-enforcement-takes-action-against-alphv-blackcat-ransomware

[۱۱] https://twitter.com/vxunderground/status/1737294727383294375

[۱۲] https://thehackernews.com/2023/12/fbi-takes-down-blackcat-ransomware.html

ثبت ديدگاه