جزئیاتی در مورد اولین گونهی باجافزارِ مبتنی بر زبان Rust که در سطح اینترنت شناساییشده (BlackCat) و از زمان راهاندازی در ماه گذشته تاکنون «قربانیهایی از کشورهای مختلف» داشته است، بهدستآمده است.

این باجافزار که BlackCat نام دارد توسط MalwareHunterTeam کشف شده است[۱]. محققان در مجموعهای از توییتها که جزئیات این دژافزارِ رمزگذاری فایل را توضیح میدهند، میگویند: «قربانیان میتوانند باج درخواستی را با بیتکوین یا مونرو پرداخت کنند». همچنین به نظر میرسد آنها برای مذاکره به واسطهها اعتبار میدهند.

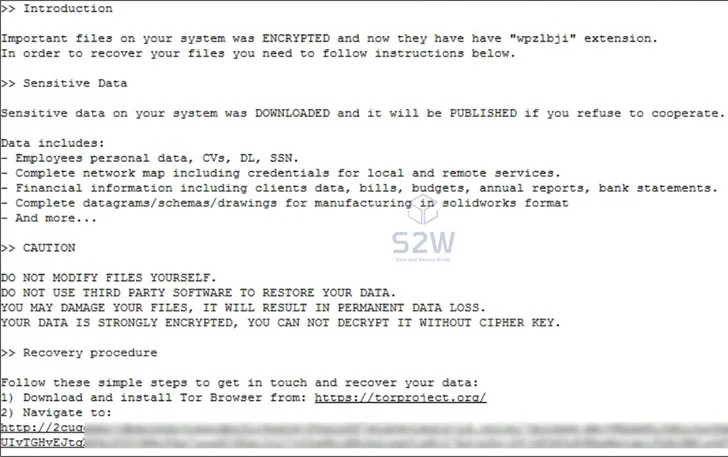

BlackCat، مشابه بسیاری از انواع دیگر که پیش از آن به وجود آمدهاند، بهعنوان یک ransomware-as-a-service (RaaS) عمل میکند، که در آن توسعهدهندگان اصلی برای نفوذ به محیطهای شرکتی و رمزگذاری فایلها، افراد وابسته را استخدام میکنند. البته بازیگران پشت این نوع از باجافزارها در ابتدا، اسناد مذکور را در یک طرح اخاذی مضاعف برای تحت فشار قرار دادن اهداف برای پرداخت مبلغ درخواستی یا خطر افشای دادههای دزدیدهشده در صورت امتناع شرکتها از پرداخت، سرقت میکنند.

Michael Gillespie، محقق امنیتی، آن را یک باجافزار بسیار پیچیده نامید[۲].

شرکت امنیت سایبری کره جنوبی S2W در تجزیهوتحلیل[۳] جداگانهای از BlackCat اعلام کرد که این باج افزار اقدامات مخرب خود را با اشاره به پیکربندی داخلی مانند سایر برنامههای RaaS انجام میدهد و به BlackMatter، باج افزار دیگری که از خاکستر DarkSide در ماه جولای پدیدار شد و فعالیتهای خود را در اوایل نوامبر پایان داد[۴] شباهت دارد.

درحالیکه معمولاً برای گروههای باجافزار زیرزمینی، گروهبندی مجدد و ظاهر شدن مجدد تحت یک نام جدید موضوع دور را از انتظاری نیست، اما محققان هشدار دادند که BlackCat را تغییر نام تجاری BlackMatter نمیدانند و تفاوتهای آن را در زبان برنامهنویسی مورداستفاده (Rust در مقابل C++)، گزینههای اجرایی بیشمار و زیرساخت وب تاریک که توسط مهاجم نگهداری میشود، عنوان کردند.

BlackCat، از ۴ دسامبر ۲۰۲۱، در بازارهای زیرزمینی روسیزبان مانند XSS و Exploit با نام کاربری “alphv” و بهعنوان “باج” در انجمن RAMP در تلاش برای استخدام سایر شرکتکنندگان، ازجمله آزمایشکنندگان نفوذ و پیوستن به آن تبلیغ شده است. چیزی که آن را “نسل بعدی باجافزار” نامیدند.

همچنین گفته میشود که این باجافزار پنج دامنه onion را اداره میکند که سه مورد از آنها بهعنوان سایت مذاکره گروه عمل میکنند و بقیه بهعنوان یک سایت نشت عمومی “Alphv” و یک سایت نشت خصوصی طبقهبندی میشوند. تنها دو قربانی تاکنون شناساییشدهاند که نشان میدهد این باجافزار جدید بهطور فعال علیه شرکتها در حملات دنیای واقعی مستقر شده است.

محققان S2W خاطرنشان کردند: پس از افشای اطلاعات مربوط به باجافزار BlackCat و سایت نشت Alphv در توییتر، آنها تمام اطلاعات هر دو قربانی را حذف کردند و پیام هشدار خود را در سایت نشت Alphv اضافه کردند.

این توسعه نشاندهنده[۵] روند رو به رشدی[۶] است که در آن بازیگران تهدید، زبانهای برنامهنویسی کمتر شناختهشده[۷] مانند Dlang، Go، Nim و Rust را برای دور زدن حفاظتهای امنیتی، فرار از تجزیهوتحلیل و مانع از تلاشهای مهندسی معکوس اتخاذ میکنند.

Rust همچنین به دلیل توانایی[۸] خود در دستیابی به عملکرد بالا در مقایسه با زبانهایی مانند C و C++ موردتوجه قرار گرفته است، درحالیکه بهطور همزمان تضمینهای ایمنی حافظه را ارائه میکند که میتواند برای ایجاد دژافزارهایی که کمتر مستعد بهرهبرداری هستند و آنها را ناتوان میکند، مورداستفاده قرار گیرد.

منابع

[۱] https://twitter.com/malwrhunterteam/status/1468713125457371139

[۲] https://twitter.com/demonslay335/status/1468735840033677318

[۳] https://medium.com/s2wlab/blackcat-new-rust-based-ransomware-borrowing-blackmatters-configuration-31c8d330a809

[۴] https://thehackernews.com/2021/11/blackmatter-ransomware-reportedly.html

[۵] https://thehackernews.com/2021/05/a-new-buer-malware-variant-has-been.html

[۶] https://thehackernews.com/2021/07/hackers-turning-to-exotic-programming.html

[۷] https://thehackernews.com/2021/08/experts-shed-light-on-new-russian.html

[۸] https://www.nature.com/articles/d41586-020-03382-2

[۹] https://thehackernews.com/2021/12/blackcat-new-rust-based-ransomware.html

ثبت ديدگاه