عوامل تهدید از نتایج جستجوی دستکاری شده و تبلیغات جعلی گوگل استفاده میکنند که کاربرانی را که به دنبال دانلود نرمافزارهای قانونی مانند WinSCP هستند فریب میدهند تا بهجای آن بدافزار را نصب کنند.

عوامل تهدید از نتایج جستجوی دستکاری شده و تبلیغات جعلی گوگل استفاده میکنند که کاربرانی را که به دنبال دانلود نرمافزارهای قانونی مانند WinSCP هستند فریب میدهند تا بهجای آن بدافزار را نصب کنند.

شرکت امنیت سایبری Securonix در حال پیگیری فعالیتهای جاری تحت نام SEO#LURKER است.

محققین امنیتی دن ایوزویک، تیم پک و اولگ کولسنیکوف در گزارشی که با The Hacker News به اشتراک گذاشته شده است، میگویند[۱]: “تبلیغات مخرب کاربر را به یک وبسایت وردپرس در معرض خطر gameeweb[.]com هدایت میکند که در حقیقت کاربر به یک سایت فیشینگ تحت کنترل مهاجم هدایت میشود.”

اعتقاد بر این است که عوامل تهدید از تبلیغات جستجوی پویا[۲] (DSA) گوگل استفاده میکنند که به طور خودکار تبلیغات را بر اساس محتوای یک سایت تولید میکند تا به تبلیغات مخربی که قربانیان را به سایت آلوده میبرد ارائه دهد.

هدف نهایی زنجیره حمله چندمرحلهای پیچیده ترغیب کاربران به کلیک روی وبسایت جعلی و شبیه به WinSCP، winccp[.]net و دانلود بدافزار است.

محققان میگویند: «ترافیک از وبسایت gaweeweb[.]com به وبسایت جعلی winsccp[.]net متکی به تنظیم صحیح هدر ارجاعدهنده است. اگر ارجاعدهنده نادرست باشد، کاربر “Rickrolled” است[۳] و به ویدئوی بدنام Rick Astley YouTube فرستاده میشود.»

payload به شکل یک فایل ZIP (“WinSCP_v.6.1.zip”) است که با یک فایل اجرایی راهاندازی همراه است که هنگام راهاندازی، از بارگذاری جانبی DLL[4] برای بارگیری و اجرای یک فایل DLL به نام python311.dll استفاده میکند.

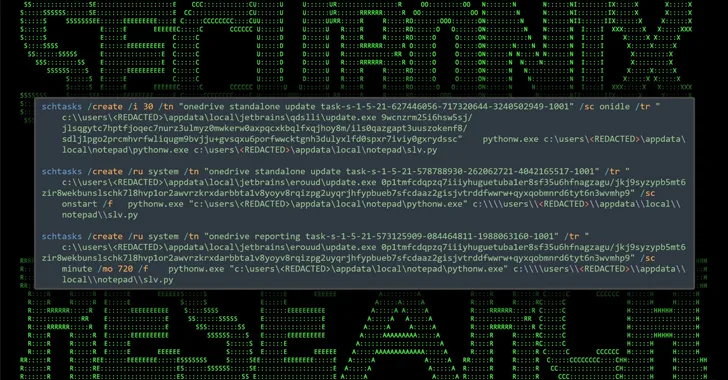

DLL، به نوبه خود، یک نصبکننده قانونی WinSCP را دانلود و اجرا میکند تا این حقه را حفظ کند، درحالیکه به طور مخفیانه اسکریپتهای پایتون (“slv.py” و “wo15.py”) را در پسزمینه رها میکند تا رفتار مخرب را فعال کند که همچنین مسئول تنظیم پایداری است.

هر دو اسکریپت پایتون برای برقراری ارتباط با یک سرور کنترلشده توسط بازیگر از راه دور طراحی شدهاند تا دستورالعملهای بیشتری را دریافت کنند که به مهاجمان اجازه میدهد دستورات enumeration را روی میزبان اجرا کنند.

محققان میگویند: «باتوجهبه این واقعیت که مهاجمان از Google Ads برای پراکنده کردن بدافزارها استفاده میکردند، میتوان باورداشت که اهداف محدود به افرادی است که به دنبال نرمافزار WinSCP هستند».

geoblocking استفاده شده در سایتی که این بدافزار را میزبانی میکند، نشان میدهد که افرادی که در ایالات متحده هستند قربانی این حمله هستند.

این اولینبار نیست که از تبلیغات جستجوی پویای گوگل برای توزیع بدافزار سوءاستفاده میشود. اواخر ماه گذشته، Malwarebytes پرده از کمپینی برداشت[۵] که کاربرانی را که به دنبال PyCharm با پیوندهایی به یک وبسایت هک شده و میزبان یک نصبکننده سرکش است، هدف قرار میدهد که راه را برای استقرار بدافزار سرقت اطلاعات هموار میکند.

بدافزارها در چند سال گذشته محبوبیت[۶] خود را در میان مجرمان سایبری[۷] افزایش دادهاند[۸] و کمپینهای بدافزاری[۹] متعددی از این تاکتیک برای حملات در ماههای اخیر استفاده میکنند.

در اوایل این هفته، Malwarebytes همچنین افزایشی را در کمپینهای skimming کارت اعتباری[۱۰] در اکتبر ۲۰۲۳ نشان داد[۱۱] که تخمین زده میشود صدها وبسایت تجارت الکترونیک را با هدف سرقت اطلاعات مالی از طریق تزریق صفحات پرداخت تقلبی متقاعدکننده به خطر انداخته است.

منابع

[۱] https://www.securonix.com/blog/seolurker-attack-campaign-uses-seo-poisoning-fake-google-ads-to-install-malware

[۲] https://support.google.com/google-ads/answer/2471185?hl=en

[۳] https://en.wikipedia.org/wiki/Rickrolling

[۴] https://attack.mitre.org/techniques/T1574/002

[۵] https://thehackernews.com/2023/10/trojanized-pycharm-software-version.html

[۶] https://thehackernews.com/2023/10/malvertisers-using-google-ads-to-target.html

[۷] https://thehackernews.com/2023/10/malvertising-campaign-targets-brazils.html

[۸] https://twitter.com/wdormann/status/1614675821578395655

[۹] https://apa.aut.ac.ir/?p=10069

[۱۰] https://thehackernews.com/2023/04/attention-online-shoppers-dont-be.html

[۱۱] https://www.malwarebytes.com/blog/threat-intelligence/2023/11/credit-card-skimming-on-the-rise-for-the-holiday-shopping-season

[۱۲] https://thehackernews.com/2023/11/beware-malicious-google-ads-trick.html

ثبت ديدگاه