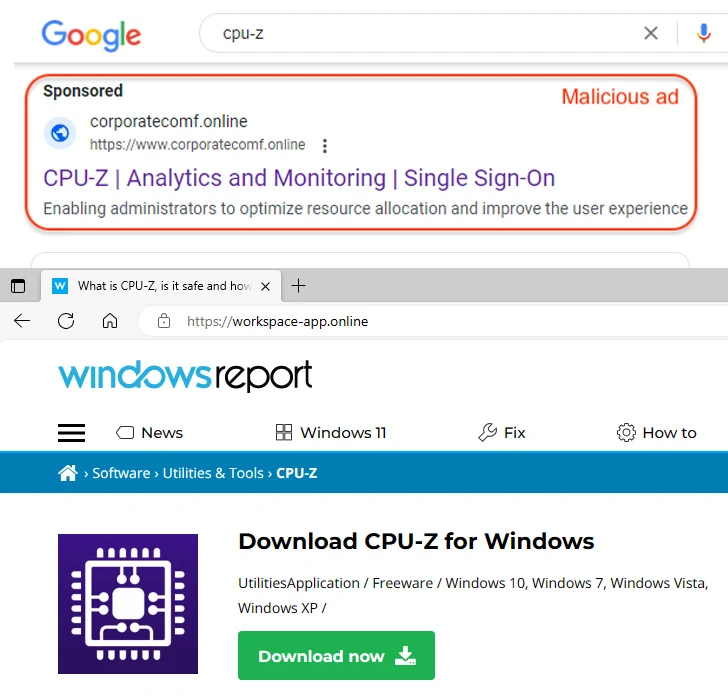

یک کمپین بد تبلیغاتی[۱] جدید برای استفاده از سایتهای جعلی که بهعنوان پورتال خبری قانونی ویندوز ظاهر میشوند، برای انتشار یک نصبکننده مخرب برای یک ابزار محبوب پروفایل سیستم به نام CPU-Z پیدا شده است.

Jérôme Segura از Malwarebytes گفت[۲]: “این حادثه بخشی از یک کمپین بد تبلیغاتی بزرگتر است که ابزارهای دیگر مانند Notepad++، Citrix، و VNC Viewer را هدف قرار میدهد، همانطور که در زیرساخت (نام دامنه) و الگوهای پنهانسازی استفاده شده برای جلوگیری از شناسایی دیده میشود.”

درحالیکه کمپینهای تبلیغات نادرست برای راهاندازی سایتهای مشابهی که نرمافزارهای پرکاربرد مانند CPU-Z را تبلیغ میکنند، شناخته شدهاند، آخرین فعالیت نشاندهنده انحراف است که این وبسایت از WindowsReport[.]com تقلید میکند.

هدف فریب کاربران ناآگاهی است که در موتورهای جستجویی مانند Google جستجوی CPU-Z را انجام میدهند و با ارائه تبلیغات مخربی که روی آنها کلیک میشود، آنها را به پورتال جعلی هدایت میکند (workspace-app[.]online).

درعینحال، به کاربرانی که قربانیان موردنظر کمپین نیستند، وبلاگی بیضرر با مقالات مختلف ارائه میشود، تکنیکی که بهعنوان پنهانکاری شناخته میشود.

نصبکننده امضاشده MSI که در وبسایت سرکش میزبانی میشود، حاوی یک اسکریپت مخرب PowerShell، لودری به نام FakeBat (با نام مستعار EugenLoader) است که بهعنوان مجرای برای استقرار RedLine Stealer در میزبان آسیبدیده عمل میکند.

Segura خاطرنشان کرد: «این امکان وجود دارد که عامل تهدید ایجاد یک سایت فریبنده شبیه گزارش Windows را انتخاب کرده باشد، زیرا بسیاری از نرمافزارهای کاربردی اغلب از چنین پورتالهایی بهجای صفحه وب رسمی آنها دانلود میشوند.»

این اولین باری است که تبلیغات فریبنده گوگل برای نرمافزارهای محبوب تبدیل به یک عامل توزیع بدافزار شده است. هفته گذشته، شرکت امنیت سایبری eSentire جزئیات کمپین بهروز شده نیتروژن[۳] را فاش کرد[۴] که راه را برای حمله باجافزار BlackCat هموار میکند.

دو کمپین[۵] دیگر مستند شده[۶] توسط این شرکت امنیت سایبری کانادایی نشان میدهد که روش دانلود drive-by[7] برای هدایت کاربران به وبسایتهای مشکوک برای انتشار خانوادههای مختلف بدافزار مانند [۸]NetWire RAT، [۹]DarkGate و DanaBot[10] در ماههای اخیر مورداستفاده قرار گرفته است.

این توسعه زمانی اتفاق میافتد که بازیگران تهدید به طور فزایندهای به کیتهای فیشینگ adversary-in-the-middle یا [۱۱]AiTM مانند [۱۲]NakedPages، Strox[13] و [۱۴]DadSec برای دورزدن احراز هویت چندعاملی و ربودن حسابهای هدفمند متکی هستند.

علاوه بر همه اینها، eSentire همچنین توجه خود را به روش جدیدی به نام حمله Wiki-Slack جلب کرد، یک حمله جهت کاربر که هدف آن هدایت قربانیان به یک وبسایت تحت کنترل مهاجم با مخدوش کردن انتهای پاراگراف اول مقاله ویکیپدیا و اشتراکگذاری آن در Slack است.

به طور خاص، این حمله از یک ابهام در Slack استفاده میکند که «فاصله سفید بین پاراگراف اول و دوم را به طور اشتباه مدیریت میکند» تا زمانی که URL ویکیپدیا بهعنوان پیشنمایش[۱۵] در پلتفرم پیامرسانی سازمانی ارائه میشود، پیوندی را به طور خودکار ایجاد کند.

شایانذکر است که یک پیشنیاز کلیدی برای انجام این حمله این است که کلمه اول پاراگراف دوم در مقاله ویکیپدیا باید یک دامنه سطح بالا باشد (بهعنوانمثال، در، در، com، یا net) و این دو پاراگراف باید در ۱۰۰ کلمه اول مقاله ظاهر شود.

با این محدودیتها، یک تهدید میتواند این رفتار را تسلیحاتی کند، بهطوریکه روشی که Slack نتایج پیشنمایش صفحه اشتراکگذاری شده را قالببندی میکند به پیوند مخربی اشاره میکند که با کلیککردن، قربانی را به یک سایت بمبگذاری شده میبرد.

eSentire گفت[۱۶]: “اگر کسی محدودیتهای اخلاقی نداشته باشد، میتواند سطح حمله Wiki-Slack را با ویرایش صفحات موردعلاقه ویکیپدیا برای تخریب آن افزایش دهد.”

منابع

[۱] https://thehackernews.com/2023/10/malvertisers-using-google-ads-to-target.html

[۲] https://www.malwarebytes.com/blog/threat-intelligence/2023/11/malvertiser-copies-pc-news-site-to-deliver-infostealer

[۳] https://www.esentire.com/blog/nitrogen-campaign-2-0-reloads-with-enhanced-capabilities-leading-to-alphv-blackcat-ransomware

[۴] https://thehackernews.com/2023/07/new-malvertising-campaign-distributing.html

[۵] https://www.esentire.com/blog/netwire-rat-the-stealthy-invasion-via-frenchy-shellcode

[۶] https://www.esentire.com/blog/from-darkgate-to-danabot

[۷] https://en.wikipedia.org/wiki/Drive-by_download

[۸] https://thehackernews.com/2023/03/international-law-enforcement-takes.html

[۹] https://apa.aut.ac.ir/?p=10036

[۱۰] https://thehackernews.com/2023/09/new-hijackloader-modular-malware-loader.html

[۱۱] https://thehackernews.com/2023/08/phishing-as-service-gets-smarter.html

[۱۲] https://www.cloudsek.com/threatintelligence/sophisticated-phishing-toolkit-dubbed-nakedpages-for-sale-on-cybercrime-forums

[۱۳] https://www.phishlabs.com/blog/threat-actor-profile-strox-phishing-as-a-service/

[۱۴] https://www.esentire.com/blog/exploiting-qr-codes-aitm-phishing-with-dadsec-phaas

[۱۵] https://slack.com/intl/en-us/help/articles/204399343-Share-links-and-set-preview-preferences

[۱۶] https://www.esentire.com/blog/the-wiki-slack-attack

[۱۷] https://thehackernews.com/2023/11/new-malvertising-campaign-uses-fake.html

ثبت ديدگاه