بدافزاری به نام DarkGate مشاهده شده است که از طریق پلتفرمهای پیامرسانی فوری مانند Skype و Microsoft Teams منتشر شده است.

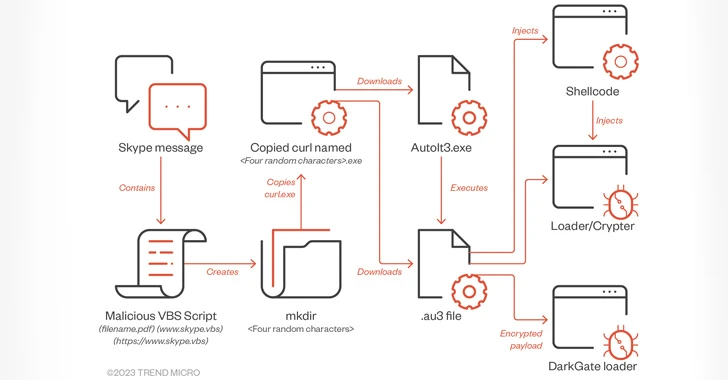

در این حملات، برنامههای پیامرسان برای ارائه یک اسکریپت لودر ویژوال بیسیک برای برنامهها[۱] (VBA) استفاده میشوند که بهعنوان یک سند PDF ظاهر میشود که پس از باز شدن، دانلود و اجرای یک اسکریپت AutoIt طراحی شده را برای راهاندازی بدافزار آغاز میکند.

Trend Micro در تحلیل جدیدی که پنجشنبه ۱۲ اکتبر ۲۰۲۳ منتشر شد، گفت[۲]: «مشخص نیست که چگونه حسابهای اصلی برنامههای پیامرسانی فوری در معرض خطر قرار گرفتهاند، با این حال فرض بر این است که یا از طریق اعتبارنامههای افشا شده در دسترس از طریق انجمنهای زیرزمینی یا به خطر افتادن قبلی سازمان مادر باشد.»

DarkGate که برای اولینبار توسط Fortinet در نوامبر ۲۰۱۸ ثبت شد، یک بدافزار تجاری[۳] است که طیف گستردهای از ویژگیها را برای جمعآوری دادههای حساس از مرورگرهای وب، انجام استخراج ارزهای دیجیتال و کنترل از راه دور میزبانهای آلوده را داراست. همچنین به عنوان دانلود کننده payloadهای اضافی مانند Remcos RAT عمل می کند.

کمپینهای مهندسی اجتماعی توزیعکننده بدافزار در ماههای اخیر شاهد روند افزایشی[۴] بودهاند و از تاکتیکهای ورود اولیه مانند ایمیلهای فیشینگ و مسمومیت بهینهسازی موتور جستجو (SEO) برای ترغیب کاربران ناخواسته برای نصب آن استفاده میکنند.

این افزایش به دنبال تصمیم نویسنده این بدافزار برای تبلیغ بدافزار خود در انجمنهای زیرزمینی و اجاره آن بر اساس بدافزار بهعنوان یک سرویس به دیگر عوامل تهدید پس از سالها استفاده خصوصی از آن است.

استفاده از پیامرسان مایکروسافت یعنی Teams بهعنوان یک بردار انتشار برای DarkGate قبلاً توسط Truesec در اوایل ماه گذشته برجسته شده بود که نشان میدهد احتمالاً توسط چندین عامل تهدید مورداستفاده قرار میگیرد.

اکثر حملات در قاره آمریکا و پس از آن آسیا، خاورمیانه و آفریقا توسط Trend Mic شناسایی شده است.

روش کلی آلودگی سوءاستفاده از Skype و Teams به جز تغییر در مسیر دسترسی اولیه بسیار شبیه یک کمپین malspam است که توسط Telekom Security در اواخر آگوست ۲۰۲۳ گزارش شده است.

ترنت بسل، رایان ماگلاک، آیرا مارسلو، جک والش و دیوید والش، محققین Trend Micro در این باره میگویند: «این بازیگر تهدید از یک رابطه قابل اعتماد بین دو سازمان برای فریب گیرنده برای اجرای اسکریپت VBA استفاده کرد.»

«دسترسی به حساب اسکایپ قربانی به بازیگر اجازه میدهد تا یک رشته پیامرسانی موجود را ربوده و نامگذاری فایلها را بهگونهای بسازد که با زمینه تاریخچه چت مرتبط باشد.»

اسکریپت VBA بهعنوان مجرای برای واکشی برنامه قانونی AutoIt (AutoIt3.exe) و یک اسکریپت AutoIT مرتبط که مسئول راهاندازی بدافزار DarkGate است عمل میکند.

یک توالی حمله جایگزین شامل ارسال پیامی به تیم مایکروسافت از سوی مهاجمان است که حاوی یک پیوست آرشیو ZIP حاوی یک فایل LNK است که به نوبه خود برای اجرای یک اسکریپت VBA برای بازیابی AutoIt3.exe و DarkGate طراحی شده است.

محققان گفتند: «مجرمان سایبری میتوانند از این محمولهها برای آلودهکردن سیستمها با انواع مختلف بدافزارها، از جمله دزدان اطلاعات، باجافزارها، ابزارهای مخرب و یا سوءاستفاده برای مدیریت از راه دور و استخراجکنندگان ارزهای دیجیتال استفاده کنند».

تا زمانی که پیامرسانی خارجی مجاز است یا سوءاستفاده از روابط قابلاعتماد از طریق حسابهای در معرض خطر علامتگذاری نشده باشد، این تکنیک برای ورود اولیه میتواند با هر برنامه پیامرسانی فوری (IM) انجام شود.

منابع

[۱] https://en.wikipedia.org/wiki/Visual_Basic_for_Applications

[۲] https://www.trendmicro.com/en_us/research/23/j/darkgate-opens-organizations-for-attack-via-skype-teams.html

[۳] https://thehackernews.com/2023/08/darkgate-malware-activity-spikes-as.html

[۴] https://thehackernews.com/2023/09/mac-users-beware-malvertising-campaign.html

[۵] https://thehackernews.com/2023/10/darkgate-malware-spreading-via.html

ثبت ديدگاه