یک نقص روز صفر در نرمافزار ایمیل همکاری Zimbra توسط چهار گروه مختلف در حملات دنیای واقعی برای سرقت دادههای ایمیل، اعتبار کاربر و توکنهای احراز هویت مورد بهرهبرداری قرار گرفت.

یک نقص روز صفر در نرمافزار ایمیل همکاری Zimbra توسط چهار گروه مختلف در حملات دنیای واقعی برای سرقت دادههای ایمیل، اعتبار کاربر و توکنهای احراز هویت مورد بهرهبرداری قرار گرفت.

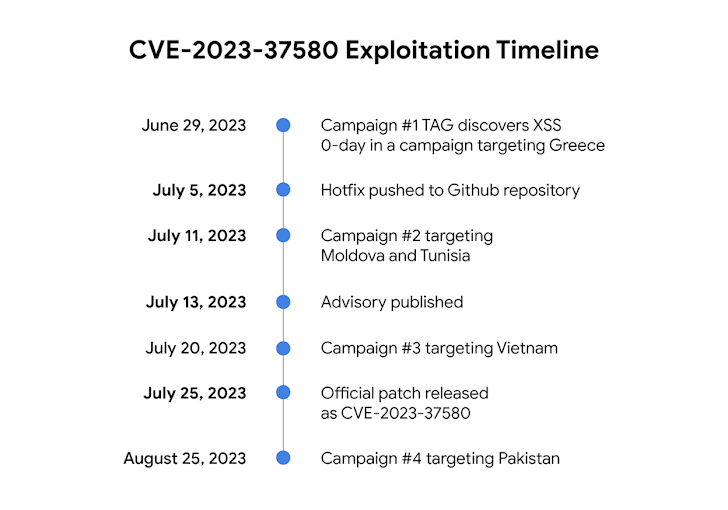

گروه تجزیهوتحلیل تهدیدات گوگل (TAG) در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: «بیشتر این فعالیت پس از عمومی شدن اصلاح اولیه در GitHub انجام شد.»

این نقص که بهعنوان CVE-2023-37580 ردیابی میشود[۲] (امتیاز ۱/۶ در مقیاس CVSS)، یک آسیب پذیری اسکریپت بین سایتی (XSS) است[۳] که بر نسخه های قبل از وصله ۴۱ ۸٫۸٫۱۵ تأثیر می گذارد. Zimbra به عنوان بخشی از وصله های منتشر شده در ۲۵ جولای ۲۰۲۳ آن را برطرف کرده است[۴].

بهرهبرداری موفقیتآمیز از این نقص میتواند اجرای اسکریپتهای مخرب را در مرورگر وب قربانیان بهسادگی با فریبدادن آنها برای کلیککردن روی یک URL ساختهشده خاص، اجرا کند، و به طور مؤثر درخواست XSS را به Zimbra آغاز کند و حمله را به کاربر منعکس کند.

گوگل TAG که محقق آن یعنی Clément Lecigne مسئول کشف و گزارش این باگ بود، گفت که از ۲۹ ژوئن ۲۰۲۳، حداقل دو هفته قبل از انتشار توصیهای توسط Zimbra، چندین موج کمپین را کشف کرده است.

سه کمپین از چهار کمپین قبل از انتشار وصله مشاهده شد، کمپین چهارم یک ماه پس از انتشار اصلاحات شناسایی شد.

گفته میشود که اولین کمپین، یک سازمان دولتی در یونان را هدف قرار داده است و ایمیلهایی حاوی URLهای بهرهبردار را به اهداف آنها ارسال میکند که با کلیک روی آنها، یک بدافزار سرقت ایمیل که قبلاً در یک عملیات جاسوسی سایبری به نام EmailThief در فوریه ۲۰۲۲ مشاهده شده بود را ارائه میدهد.

مجموعه نفوذی که Volexity کد آن را TEMP_HERETIC نامید[۵]، همچنین از یک نقص روز صفر در زیمبرا برای انجام حملات بهرهبرداری کرد.

دومین عامل تهدید برای بهرهبرداری ازCVE-2023-37580 در حقیقت Winter Vivern است که سازمانهای دولتی در مولداوی و تونس را مدت کوتاهی پس از ارسال وصلهای برای این آسیبپذیری به GitHub در ۵ ژوئیه هدف قرار داد.

شایانذکر است که این گروه متخاصم امسال توسط [۶]Proofpoint و [۷]ESET با بهرهبرداری از آسیبپذیریهای امنیتی در Zimbra Collaboration و Roundcube مرتبط شده است.

TAG گفت که یک گروه سوم ناشناس را شناسایی کرده است که قبل از وصله شدن این باگ در ۲۵ ژوئیه به منظور phish کردن اعتبارنامه های متعلق به یک سازمان دولتی در ویتنام، از این باگ بهرهبرداری کرده است.

TAG خاطرنشان کرد: «در این مورد، URL بهرهبرداریکننده به اسکریپتی اشاره میکند که یک صفحه فیشینگ را برای اعتبار ایمیل کاربران نمایش میدهد و اعتبارنامههای سرقت شده را در یک URL میزبانی شده در یک دامنه رسمی دولتی که احتمالاً مهاجمان به خطر انداختهاند، پست میکند.»

در نهایت، یک سازمان دولتی در پاکستان با استفاده از این نقص در ۲۵ آگوست مورد هدف قرار گرفت که منجر به نفوذ رمز احراز هویت زیمبرا به یک دامنه راه دور به نام “ntcpk[.]org شد.

گوگل همچنین به الگویی اشاره کرد که در آن عوامل تهدید به طور منظم از آسیبپذیریهای XSS در سرورهای پستی بهرهبرداری میکنند و این امر ضروری است که چنین برنامههایی به طور کامل بررسی شوند.

TAG میگوید: «کشف حداقل چهار کمپین با بهرهبرداری از CVE-2023-37580 و سه کمپین پس از عمومی شدن این اشکال، اهمیت اعمال اصلاحات توسط سازمانها را دراسرعوقت در سرورهای پست الکترونیکی خود نشان میدهد.»

این کمپینها همچنین نشان میدهند که چگونه مهاجمان مخازن منبعباز را رصد میکنند تا فرصتطلبانه از آسیبپذیریهایی که رفع مشکل در مخزن است، اما هنوز برای کاربران منتشر نشده است، بهرهبرداری کنند.

منابع[۱] https://blog.google/threat-analysis-group/zimbra-0-day-used-to-steal-email-data-from-government-organizations

[۲] https://nvd.nist.gov/vuln/detail/CVE-2023-37580

[۳] https://apa.aut.ac.ir/?p=9643

[۴] https://apa.aut.ac.ir/?p=9854

[۵] https://apa.aut.ac.ir/?p=8729

[۶] https://thehackernews.com/2023/03/winter-vivern-apt-targets-european.html

[۷] https://thehackernews.com/2023/10/nation-state-hackers-exploiting-zero.html

[۸] https://thehackernews.com/2023/11/zero-day-flaw-in-zimbra-email-software.html

ثبت ديدگاه