یک عامل تهدید که احتمالاً منشأ چینی دارد، فعالانه در تلاش است تا از یک آسیبپذیری روز صفر در پلتفرم ایمیل منبع باز Zimbra بهعنوان بخشی از کمپینهای spear-phishing که در دسامبر ۲۰۲۱ آغاز شد، بهرهبرداری کند.

این عملیات جاسوسی با نام رمز “EmailThief” توسط شرکت امنیت سایبری Volexity در گزارشی فنی که روز پنجشنبه ۳ فوریه ۲۰۲۲ منتشر شد[۱]، شرح داده شد و اشاره شد که بهرهبرداری موفقیتآمیز از آسیبپذیری اسکریپت cross-site (XSS) میتواند منجر به اجرای کدهای جاوا اسکریپت دلخواه در زمینه جلسه Zimbra کاربر شود.

Volexity این نفوذها را که در ۱۴ دسامبر ۲۰۲۱ آغاز شد، به یک گروه هکری که قبلاً مستند نشده بود، با نام TEMP_HERETIC، باهدف حملات به دولت و نهادهای رسانهای اروپایی، نسبت داد. اشکال روز صفر بر جدیدترین نسخه منبع باز Zimbra که نسخه ۸٫۸٫۱۵ را اجرا میکند[۲] تأثیر میگذارد.

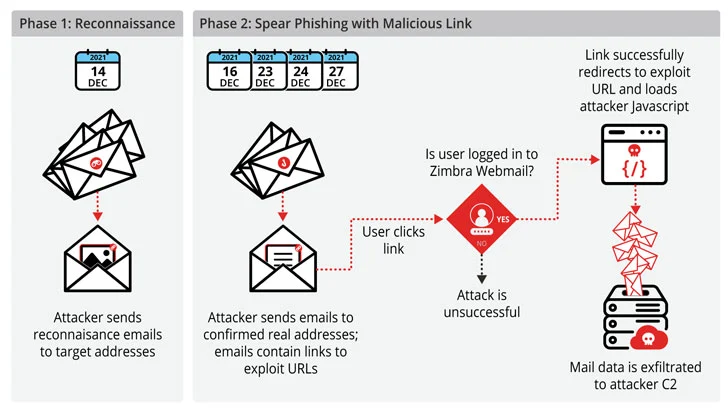

اعتقاد بر این است که این حملات در دو مرحله رخ داده است. مرحله اول با هدف شناسایی و توزیع ایمیلهای طراحیشده برای نگهداشتن برگهها در صورت دریافت و باز کردن پیامها توسط یک هدف انجام شد. در مرحله بعدی، امواج متعددی از پیامهای ایمیل پخش شد تا گیرندگان را فریب دهند تا روی یک پیوند مخرب کلیک کنند.

درمجموع، ۷۴ آدرس ایمیل منحصربهفرد outlook.com توسط مهاجم برای ارسال پیامها در مدت دو هفته ایجاد شد، که در میان آنها پیامهای بازیابی اولیه حاوی موضوعات کلی از دعوتنامهها تا حراجهای خیریه تا بازپرداخت بلیتهای هواپیمایی بود.

Steven Adair و Thomas Lancaster خاطرنشان کردند: “برای موفقیتآمیز بودن حمله، هدف باید درحالیکه از یک مرورگر وب وارد سرویسگیرنده ایمیل Zimbra شده است، از پیوند مهاجم بازدید کند. بااینحال، خود پیوند میتواند از یک برنامه کاربردی راهاندازی شود تا شامل یک کلاینت ضخیم مانند Thunderbird یا Outlook باشد.”

این نقص اصلاحنشده، در صورت مسلح شدن، میتواند برای استخراج کوکیها برای دسترسی دائمی به صندوق پستی، ارسال پیامهای فیشینگ از حساب ایمیل در معرض خطر برای گسترش آلودگی و حتی تسهیل دانلود دژافزارهای اضافی مورد بهرهبرداری قرار گیرد.

محققان گفتند: «هیچیک از زیرساختهای شناساییشده[۳] دقیقاً با زیرساختهای مورداستفاده توسط گروههای تهدیدِ طبقهبندیشده قبلی مطابقت ندارد. بااینحال، بر اساس سازمان هدف و افراد خاص سازمان هدف و با توجه به اینکه دادههای سرقت شده ارزش مالی ندارند، احتمالاً این حملات توسط یک بازیگر APT چینی انجام شده است.

این شرکت افزود: «کاربران Zimbra باید نسخه خود را به نسخه ۹٫۰٫۰ ارتقا دهند[۴]، زیرا در حال حاضر نسخه ایمن ۸٫۸٫۱۵ وجود ندارد.

منابع

[۱] https://www.volexity.com/blog/2022/02/03/operation-emailthief-active-exploitation-of-zero-day-xss-vulnerability-in-zimbra

[۲] https://wiki.zimbra.com/wiki/Zimbra_Releases/8.8.15

[۳] https://github.com/volexity/threat-intel/blob/main/2022/2022-02-03%20Operation%20EmailThief/indicators/iocs.csv

[۴] https://wiki.zimbra.com/wiki/Zimbra_Releases/9.0.0

[۵] https://thehackernews.com/2022/02/hackers-exploited-0-day-vulnerability.html

ثبت ديدگاه