Cloudflare روز پنجشنبه ۲۶ اکتبر ۲۰۲۳ اعلام کرد که از هزاران حمله انکار سرویس توزیع شده HTTP (DDoS) جلوگیری کرده که از نقصی که اخیراً فاش شده به نام HTTP/2 Rapid Reset بهره برداری کرده است[۱]، که ۸۹ مورد از آنها با بیش از ۱۰۰ میلیون درخواست در ثانیه (RPS) بوده است.

Cloudflare روز پنجشنبه ۲۶ اکتبر ۲۰۲۳ اعلام کرد که از هزاران حمله انکار سرویس توزیع شده HTTP (DDoS) جلوگیری کرده که از نقصی که اخیراً فاش شده به نام HTTP/2 Rapid Reset بهره برداری کرده است[۱]، که ۸۹ مورد از آنها با بیش از ۱۰۰ میلیون درخواست در ثانیه (RPS) بوده است.

این شرکت زیرساخت وب و امنیت در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۲]: «این کمپین به افزایش کلی ۶۵ درصدی ترافیک حمله HTTP DDoS در سهماهه سوم نسبت به سهماهه قبل[۳] کمک کرده است. به طور مشابه، حملات[۴] L3/4 DDoS نیز ۱۴ درصد افزایش یافته است.»

تعداد کل درخواستهای حمله HTTP DDoS در سهماهه سوم ۲۰۲۳ از ۵٫۴ تریلیون در سهماهه دوم ۲۰۲۳ و ۴٫۷ تریلیون در سهماهه اول ۲۰۲۳ به ۸٫۹ تریلیون افزایش یافت. تعداد درخواست های حمله در سهماهه چهارم ۲۰۲۲ نیز به ۶٫۵ تریلیون رسیده بود.

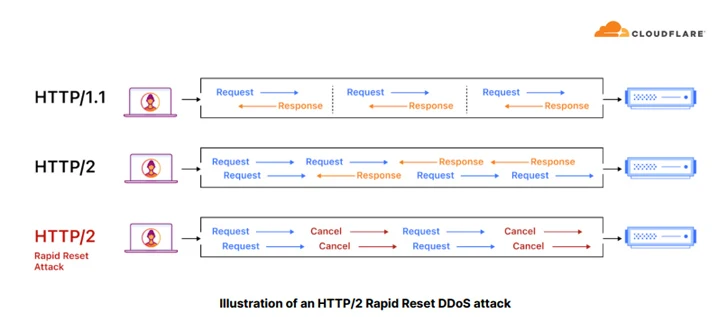

HTTP/2 Rapid Reset (CVE-2023-44487) اوایل این ماه پس از افشای هماهنگ شده در سطح صنعت که به حملات DDoS سازماندهی شده توسط یک بازیگر ناشناس با استفاده از این نقص برای هدف قراردادن ارائهدهندگان مختلف مانند خدمات وب آمازون (AWS)، Cloudflare و Google Cloud آشکار شد.

Fastly، در افشای[۵] خود در روز چهارشنبه ۲۵ اکتبر ۲۰۲۳ گفت که با حمله مشابهی که با حجم حدود ۲۵۰ میلیون درخواست در ثانیه و مدت زمان تقریباً سه دقیقه به اوج خود رسید، مقابله کرد.

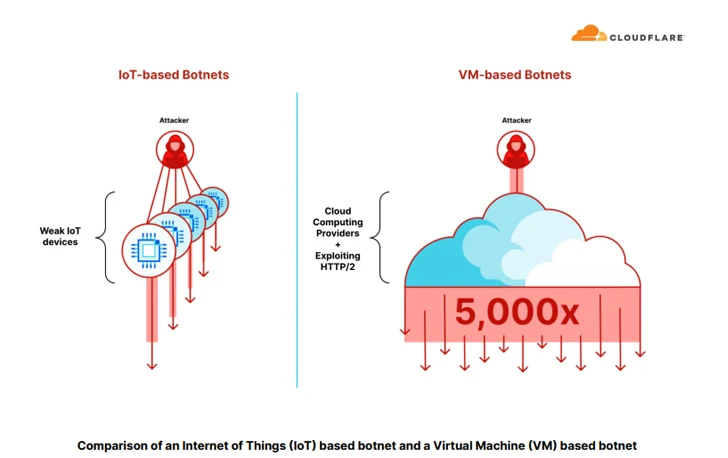

Cloudflare خاطرنشان کرد: باتنتهایی که از پلتفرمهای رایانش ابری استفاده میکنند و از HTTP/2 بهرهبرداری میکنند، میتوانند تا ۵۰۰۰ برابر نیروی بیشتر در هر گره باتنت تولید کنند. “این به آنها اجازه داد تا حملات DDoS بیش از حد حجمی را تنها با یک بات نت کوچک از ۵ تا ۲۰ هزار گره راهاندازی کنند.”

برخی از صنایع برتر هدف حملات HTTP DDoS شامل بازی، فناوری اطلاعات، ارزهای دیجیتال، نرمافزارهای رایانهای و مخابرات هستند که ایالات متحده، چین، برزیل، آلمان و اندونزی بزرگترین منابع حملات DDoS لایه برنامه (L7) را تشکیل میدهند.

از سوی دیگر، ایالات متحده، سنگاپور، چین، ویتنام و کانادا بهعنوان اهداف اصلی حملات HTTP DDoS ظاهر شدند.

این شرکت گفت: “برای دومین سهماهه متوالی، حملات DDoS مبتنی بر [۶]DNS رایجترین بودند. تقریباً ۴۷ درصد از همه حملات مبتنی بر DNS بودند. این نشان دهنده افزایش ۴۴ درصد در مقایسه با سهماهه قبل است. سیل [۷]SYN در رتبه دوم باقی مانده است و پس از آن سیل های RST[8]، سیل [۹]UDP و حملات [۱۰]Mirai قرار دارند.”

تغییر قابلتوجه دیگر کاهش حملات DDoS ransom است که به گفته Cloudflare “به این دلیل است که عوامل تهدید متوجه شدهاند که سازمانها به آنها پرداخت نمیکنند.”

این افشاگری در بحبوحه نوسانات ترافیک اینترنت[۱۱] و افزایش حملات [۱۲]DDoS پس از جنگ صورت میگیرد[۱۳] و Cloudflare چندین تلاش برای حمله به وبسایتهای کشورهای در حال جنگ را دفع کرده است.

منابع

[۱] https://apa.aut.ac.ir/?p=10015

[۲] https://blog.cloudflare.com/ddos-threat-report-2023-q3

[۳] https://blog.cloudflare.com/ddos-threat-report-2023-q2

[۴] https://www.cloudflare.com/learning/ddos/layer-3-ddos-attacks

[۵] https://www.fastly.com/blog/how-fastly-protects-customers-from-ddos-including-rapid-reset-attack

[۶] https://www.cloudflare.com/learning/ddos/dns-flood-ddos-attack

[۷] https://www.cloudflare.com/learning/ddos/syn-flood-ddos-attack

[۸] https://kb.mazebolt.com/knowledgebase/rst-flood

[۹] https://www.cloudflare.com/learning/ddos/udp-flood-ddos-attack

[۱۰] https://www.cloudflare.com/learning/ddos/glossary/mirai-botnet

[۱۱] https://blog.cloudflare.com/internet-traffic-patterns-in-israel-and-palestine-following-the-october-2023-attacks

[۱۲] https://blog.cloudflare.com/cyber-attacks-in-the-israel-hamas-war

[۱۳] https://blog.cloudflare.com/q3-2023-internet-disruption-summary

[۱۴] https://thehackernews.com/2023/10/http2-rapid-reset-zero-day.html

ثبت ديدگاه