سرویسهای وب آمازون (AWS)، Cloudflare و گوگل روز سهشنبه ۱۰ اکتبر اعلام کردند که اقداماتی را برای کاهش حملات انکار سرویس توزیعشده (DDoS) که بر اساس تکنیک جدیدی به نام HTTP/2 Rapid Reset است، انجام دادهاند.

سرویسهای وب آمازون (AWS)، Cloudflare و گوگل روز سهشنبه ۱۰ اکتبر اعلام کردند که اقداماتی را برای کاهش حملات انکار سرویس توزیعشده (DDoS) که بر اساس تکنیک جدیدی به نام HTTP/2 Rapid Reset است، انجام دادهاند.

این شرکتها در یک افشای هماهنگ گفتند که حملات لایه ۷[۱] در اواخر اوت ۲۰۲۳ شناسایی شد. این حمله به عنوان CVE-2023-44487 ردیابی می شود[۲] و دارای امتیاز ۵/۷ از ۱۰ در مقیاسCVSS است.

درحالیکه حملاتی که به زیرساختهای ابری گوگل انجام شده بود به ۳۹۸ میلیون درخواست در ثانیه[۳] (RPS) رسیدند، حملاتی که به AWS و Cloudflare حمله کردند به ترتیب از ۱۵۵ میلیون و ۲۰۱ میلیون RPS فراتر رفتند.

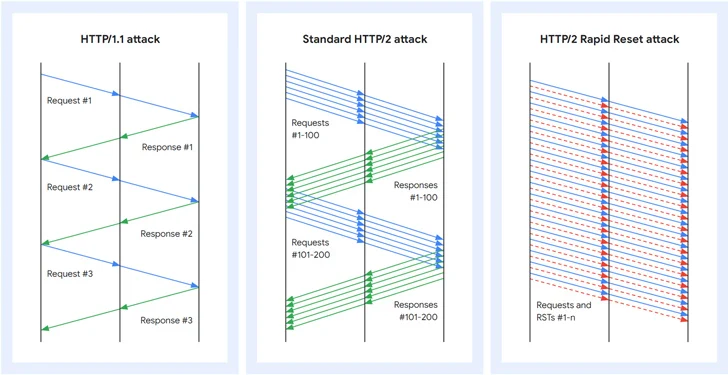

HTTP/2 Rapid Reset به نقص روز صفر در پروتکل HTTP/2 اشاره دارد که میتواند برای انجام حملات DDoS مورد بهرهبرداری قرار گیرد. یکی از ویژگیهای مهم HTTP/2، مالتی پلکس کردن درخواستها از طریق یک اتصال TCP است که به شکل جریانهای همزمان ظاهر میشود.

علاوه بر این، سرویسگیرندهای که میخواهد درخواستی را لغو کند، میتواند یک فریم RST_STREAM صادر کند[۴] تا تبادل داده را متوقف کند. حمله بازنشانی سریع از این روش برای ارسال و لغو درخواستها بهصورت متوالی استفاده میکند، در نتیجه حداکثر جریان همزمان سرور را دور زده و سرور را بدون رسیدن به آستانه پیکربندیشدهاش بارگذاری میکند.

مارک رایلند و تام شول در AWS میگویند[۵]: «حملات بازنشانی سریع HTTP/2 شامل چندین اتصال HTTP/2 با درخواستها و بازنشانیهای متوالی است.»

بهعنوانمثال، یک سری درخواست[۶] برای چند جریان ارسال میشود و به دنبال آن یک بازنشانی برای هر یک از آن درخواستها انجام میشود. سیستم هدف، هر درخواست را تجزیه و عمل میکند و گزارشهایی را برای یک درخواست ایجاد میکند که سپس توسط یک مشتری بازنشانی یا لغو میشود.”

این توانایی برای بازنشانی استریمها بلافاصله به هر اتصال اجازه میدهد تا تعداد نامحدودی درخواست در حال پرواز داشته باشد، در نتیجه یک عامل تهدید را قادر میسازد تا سیل درخواستهای HTTP/2 را صادر کند که میتواند توانایی وبسایت هدف برای پاسخگویی به درخواستهای دریافتی جدید را تحتتأثیر قرار دهد و به طور مؤثر آن را از کار بیندازد.

بهعبارتدیگر، با راهاندازی صدها هزار جریان HTTP/2 و لغو سریع آنها در این مقیاس از طریق یک اتصال برقرار شده، عوامل تهدید میتوانند وبسایتها را تحتتأثیر قرار دهند و آنها را آفلاین کنند. یکی دیگر از جنبههای مهم این است که چنین حملاتی را میتوان با استفاده از یک بات نت با اندازه متوسط انجام داد، چیزی بهاندازه ۲۰۰۰۰ دستگاه که توسط Cloudflare مشاهده شده است.

گرانت بورزیکاس، افسر ارشد امنیتی در Cloudflare، گفت[۷]: «این آسیبپذیری روز صفر به بازیگران تهدید یک ابزار جدید و حیاتی[۸] از آسیبپذیریها برای بهرهبرداری و حمله به قربانیان خود در وسعتی که قبلاً دیده نشده بود، ارائه داد.»

بر اساس [۹]W3Techs، ۳۵٫۶ درصد از تمام وبسایتها از HTTP/2 استفاده میکنند. درصد درخواستهایی که از HTTP/2 استفاده میکنند ۷۷ درصد به ازای هر داده به اشتراک گذاشته شده توسط [۱۰]Web Almanac است.

Google Cloud گفت که انواع مختلفی از حملات Rapid Reset را مشاهده کرده است که اگرچه بهاندازه نسخه اولیه مؤثر نیستند، اما کارآمدتر از حملات استاندارد HTTP/2 DDoS هستند.

جوهو اسنلمن و دانیله لامارتینو میگویند[۱۱]: «نمونه اول فوراً استریمها را لغو نمیکند، بلکه در عوض دستهای از استریمها را به یکباره باز میکند، مدتی منتظر میماند و سپس آن استریمها را لغو میکند و سپس بلافاصله دسته بزرگ دیگری از جریانهای جدید را باز میکند.»

“نوع دوم به طور کامل لغو استریمها را حذف میکند و در عوض تلاش میکند تا جریانهای همزمان بیشتری را نسبت به سرور تبلیغ شده باز کند.”

F5، در گزارش مستقل[۱۲] خود، گفت که این حمله بر ماژول NGINX HTTP/2 تأثیر میگذارد و از مشتریان خودخواسته است که پیکربندی NGINX خود را بهروز کنند تا تعداد جریانهای همزمان را بهپیش فرض ۱۲۸ عدد محدود کنند و اتصالات HTTP را تا ۱۰۰۰ درخواست ادامه دهند.

Bourzikas ادامه داد: «بعد از امروز، عوامل تهدید تا حد زیادی از آسیبپذیری HTTP/2 آگاه خواهند شد؛ و بهناچار بهرهبرداری و شروع مسابقه بین مدافعان و مهاجمان برای اینکه چه کسی اول وصله میکند یا چه کسی اول بهرهبرداری میکند آغاز خواهد شد. سازمانها باید فرض کنند که سیستمها آزمایش خواهند شد و اقدامات پیشگیرانه را برای اطمینان از حفاظت خود در برابر این آسیبپذیری انجام دهند.»

منابع[۱] https://www.cloudflare.com/learning/ddos/application-layer-ddos-attack

[۲] https://nvd.nist.gov/vuln/detail/CVE-2023-44487

[۳] https://cloud.google.com/blog/products/identity-security/google-cloud-mitigated-largest-ddos-attack-peaking-above-398-million-rps

[۴] https://httpwg.org/specs/rfc7540.html#RST_STREAM

[۵] https://aws.amazon.com/blogs/security/how-aws-protects-customers-from-ddos-events

[۶] https://aws.amazon.com/security/security-bulletins/AWS-2023-011

[۷] https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack

[۸] https://blog.cloudflare.com/technical-breakdown-http2-rapid-reset-ddos-attack

[۹] https://w3techs.com/technologies/details/ce-http2

[۱۰] https://almanac.httparchive.org/en/2022/http

[۱۱] https://cloud.google.com/blog/products/identity-security/how-it-works-the-novel-http2-rapid-reset-ddos-attack

[۱۲] https://www.f5.com/company/blog/http-2-rapid-reset-attack-impacting-f5-nginx-products

[۱۳] https://thehackernews.com/2023/10/http2-rapid-reset-zero-day.html

ثبت ديدگاه