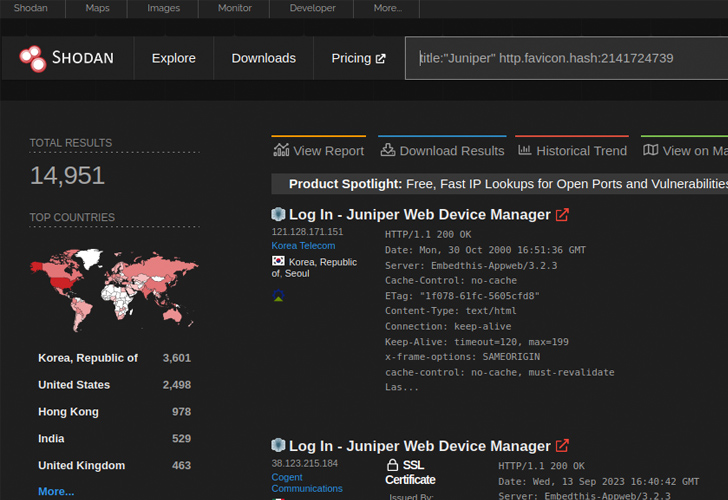

تحقیقات جدید نشان داده است که نزدیک به ۱۲۰۰۰ دستگاه فایروال Juniper که در معرض اینترنت قرار دارند در برابر نقص اجرای کد از راه دور اخیراً افشا شده آسیبپذیر هستند.

تحقیقات جدید نشان داده است که نزدیک به ۱۲۰۰۰ دستگاه فایروال Juniper که در معرض اینترنت قرار دارند در برابر نقص اجرای کد از راه دور اخیراً افشا شده آسیبپذیر هستند.

VulnCheck که یک بهرهبردار جدید برای CVE-2023-36845 کشف کرد[۱]، گفت که میتواند توسط یک مهاجم غیرقانونی و از راه دور برای اجرای کد دلخواه روی فایروالهای Juniper بدون ایجاد فایل در سیستم مورد بهرهبرداری[۲] قرار گیرد.

CVE-2023-36845 به یک نقص با شدت متوسط[۳] در مؤلفه J-Web سیستمعامل Junos اشاره دارد که میتواند توسط یک عامل تهدید برای کنترل برخی متغیرهای محیطی مهم مورداستفاده قرار گیرد. ماه گذشته توسط Juniper Networks در کنار CVE-2023-36844،CVE-2023-36846 و CVE-2023-36847 در یک بهروزرسانی خارج از چرخه، وصله شد.

یک بهرهبردار اثبات ادعای (PoC) بعدی که توسط watchTowr ترکیبی از CVE-2023-36846 و CVE-2023-36845 برای آپلود یک فایل PHP حاوی پوسته کد مخرب و رسیدن به اجرای کد ابداع شد.

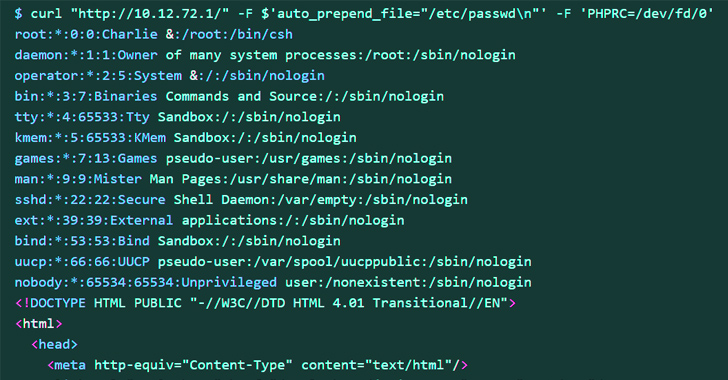

از سوی دیگر، آخرین بهرهبردار بر سیستمهای قدیمیتر تأثیر میگذارد و میتواند با استفاده از یک دستور cURL نوشته شود. به طور خاص، برای تحقق همان هدف فقط به CVE-2023-36845 متکی است.

این به نوبه خود، با استفاده از جریان ورودی استاندار معروف به [۴]stdin برای تنظیم متغیر محیطی [۵]PHPRC روی “/dev/fd/0” از طریق یک درخواست HTTP ساخته شده خاص، انجام میشود و به طور مؤثر “/dev/fd/0” را به یک فایل موقت تبدیل میکند و اطلاعات حساس را نشت میدهد.

سپس اجرای کد دلخواه با استفاده از گزینههای [۶]auto_prepend_file و [۷]allow_url_include PHP در ارتباط با بستهبندی پروتکل [۸]data:// انجام میشود.

Jacob Baines در این باره گفت: “دیوارهای آتش اهداف جالبی برای APT هستند؛ زیرا به پل زدن به شبکه محافظت شده کمک میکنند و میتوانند بهعنوان میزبان مفید برای زیرساخت C2 عمل کنند. هرکسی که فایروال Juniper وصله نشده دارد باید آن را برای نشانههایی از سازش بررسی کند.”

Juniper از آن زمان فاش کرده است[۹] که از بهرهبردار موفقیتآمیز علیه مشتریان خود آگاه نیست، اما هشدار داده است که تلاشهای بهرهبرداری را در سطح اینترنت شناسایی کرده و ضروری است که کاربران برای کاهش تهدیدات احتمالی، اصلاحات لازم را اعمال کنند.

منابع[۱] https://vulncheck.com/blog/juniper-cve-2023-36845

[۲] https://github.com/vulncheck-oss/cve-2023-36845-scanner

[۳] https://thehackernews.com/2023/08/new-juniper-junos-os-flaws-expose.html

[۴] https://en.wikipedia.org/wiki/Standard_streams#Standard_input_(stdin)

[۵] https://www.php.net/manual/en/configuration.php

[۶] https://www.php.net/manual/en/ini.core.php#ini.auto-prepend-file

[۷] https://www.php.net/manual/en/filesystem.configuration.php#ini.allow-url-include

[۸] https://www.php.net/manual/en/wrappers.data.php

[۹] https://supportportal.juniper.net/s/article/2023-08-Out-of-Cycle-Security-Bulletin-Junos-OS-SRX-Series-and-EX-Series-Multiple-vulnerabilities-in-J-Web-can-be-combined-to-allow-a-preAuth-Remote-Code-Execution?language=en_US

[۱۰] https://thehackernews.com/2023/09/over-12000-juniper-firewalls-found.html

ثبت ديدگاه