شرکت امنیت سایبری Securonix که این کمپین را DB#JAMMER نامگذاری کرده است، گفت که این نامگذاری به دلیل شیوه بهکارگیری مجموعه ابزار و زیرساخت متمایز است.

Den Iuzvyk، Tim Peck و Oleg Kolesnikov، محققین امنیتی، در گزارشی فنی از این فعالیت میگویند[۱]: «برخی از این ابزارها شامل نرمافزار شمارش، محمولههای RAT، نرمافزارهای بهرهبرداری و سرقت اعتبار و در نهایت payloadهای باجافزار هستند».

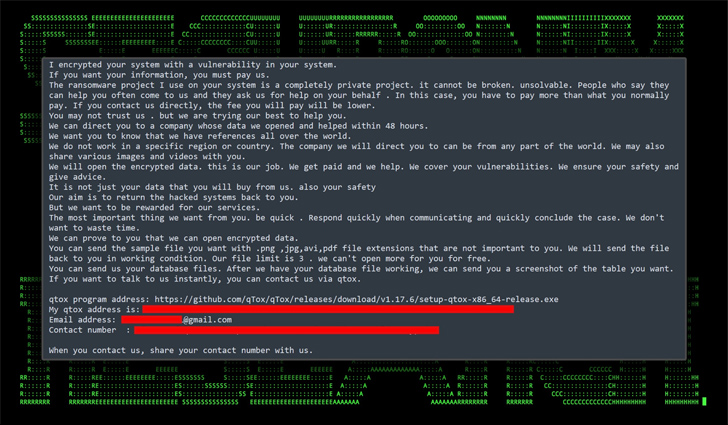

به نظر میرسد که این باجافزار انتخابی، نوع جدیدی از باجافزار Mimic به نام FreeWorld باشد[۲].

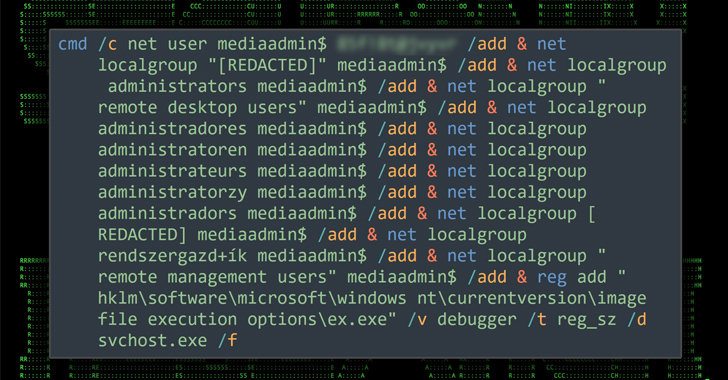

دسترسی اولیه به میزبان قربانی با اعمال فشار بر سرور MS SQL، استفاده از آن برای شمارش پایگاهداده و استفاده از گزینه پیکربندی[۳] xp_cmdshell برای اجرای دستورات پوسته و انجام شناسایی به دست میآید.

مرحله بعدی مستلزم انجام اقداماتی برای آسیب رساندن به دیوار آتش سیستم و ایجاد پایداری با اتصال به اشتراک SMB راه دور برای انتقال فایلها به و از سیستم قربانی و همچنین نصب ابزارهای مخرب مانند Cobalt Strike است.

این به نوبه خود راه را برای توزیع نرمافزار AnyDesk هموار میکند تا در نهایت باجافزار FreeWorld را تحتفشار قرار دهد، اما نه قبل از انجام یک مرحله حرکت جانبی. همچنین گفته میشود که مهاجمان ناشناس تلاش ناموفقی برای ایجاد پایداری RDP از طریق Ngrok نیز داشتهاند.

محققان در این باره گفتند: این حمله ابتدا در نتیجه یک حمله brute force علیه سرور MS SQL موفق شد. تأکید بر اهمیت گذرواژههای قوی، بهویژه در سرویسهایی که در معرض عموم قرار دارند، مهم است.

این افشاگری در حالی صورت میگیرد که اپراتورهای باجافزار Rhysida تعداد ۴۱ قربانی گرفتهاند[۴] که بیش از نیمی از آنها در اروپا واقع شدهاند.

Rhysida یکی از باجافزارهای نوپایی است[۵] که در می ۲۰۲۳ ظاهر شد و تاکتیک رایج رمزگذاری و استخراج دادههای حساس از سازمانها و تهدید به افشای اطلاعات در صورت امتناع قربانیان از پرداخت را اتخاذ کرد.

همچنین این کمپین به دنبال انتشار یک رمزگشای رایگان برای یک نوع باجافزار به نام Key Group[6] با استفاده از چندین خطای رمزنگاری در برنامه است. بااینحال، اسکریپت پایتون فقط روی نمونههایی کار میکند که پس از ۳ آگوست ۲۰۲۳ کامپایل شدهاند.

شرکت امنیت سایبری هلندی EclecticIQ در گزارشی که پنجشنبه ۳۱ آگوست منتشر شد، گفت[۷]: «باجافزار Key Group از یک کلید ثابت N0dQM0I1JCM= با کدگذاری پایه ۶۴ برای رمزگذاری دادههای قربانیان استفاده میکند.»

عامل تهدید سعی کرد با استفاده از تکنیک رمزنگاری به نام salting تصادفی بودن دادههای رمزگذاری شده را افزایش دهد. salt ثابت بود و برای هر فرایند رمزگذاری استفاده میشد که نقص قابلتوجهی در روال رمزگذاری ایجاد میکند.

بر اساس آماری[۸] که Coveware در جولای ۲۰۲۳ به اشتراک گذاشته است، سال ۲۰۲۳ شاهد افزایش بیسابقه[۹] حملات باجافزاری[۱۰] به دنبال آرامش در سال ۲۰۲۲ بوده است، حتی باوجوداینکه درصد حوادثی که منجر به پرداخت قربانی شده است به پایینترین سطح خود یعنی ۳۴ درصد کاهش یافته است.

از سوی دیگر، میانگین مبلغ باج پرداختی به ۷۴۰,۱۴۴ دلار رسیده است که ۱۲۶ درصد نسبت به سهماهه اول ۲۰۲۳ افزایش یافته است.

نوسانات در نرخ کسب درآمد با عوامل تهدید باجافزار همراه بوده است که به توسعه تجارت اخاذی[۱۱] خود ادامه میدهند، از جمله بهاشتراکگذاری جزئیات تکنیکهای حمله خود برای نشاندادن اینکه چرا قربانیان واجد شرایط پرداخت بیمه سایبری[۱۲] نیستند.

Brett Callow، محقق امنیت Emsisoft، در پستی که در X (توییتر سابق) در ماه گذشته به اشتراک گذاشته شده است، گفت[۱۳]: «[۱۴]Snatch ادعا میکند که جزئیات موفقیت حملات علیه قربانیان غیرقابلپرداخت را منتشر میکند، به این امید که بیمهگذاران تصمیم بگیرند که حوادث نباید توسط باجافزار بیمه پوشش داده شوند.»

منابع[۱] https://www.securonix.com/blog/securonix-threat-labs-security-advisory-threat-actors-target-mssql-servers-in-dbjammer-to-deliver-freeworld-ransomware

[۲] https://www.trendmicro.com/en_in/research/23/a/new-mimic-ransomware-abuses-everything-apis-for-its-encryption-p.html

[۳] https://learn.microsoft.com/en-us/sql/database-engine/configure-windows/xp-cmdshell-server-configuration-option

[۴] https://www.fortinet.com/blog/threat-research/ransomware-roundup-rhysida

[۵] https://thehackernews.com/2023/08/new-report-exposes-vice-societys.html

[۶] https://bi-zone.medium.com/bi-zone-detects-destructive-attacks-against-by-the-key-wolf-group-e81ad0a01382

[۷] https://blog.eclecticiq.com/decrypting-key-group-ransomware-emerging-financially-motivated-cyber-crime-gang

[۸] https://thehackernews.com/2023/08/citrix-netscaler-alert-ransomware.html

[۹] https://www.coveware.com/blog/2023/7/21/ransom-monetization-rates-fall-to-record-low-despite-jump-in-average-ransom-payments

[۱۰] https://thehackernews.com/2023/07/ransomware-extortion-skyrockets-in-2023.html

[۱۱] https://www.trellix.com/en-au/about/newsroom/stories/research/decoding-the-dna-of-ransomware-attacks.html

[۱۲] https://www.bloomberg.com/news/articles/2023-06-14/cyber-insurance-premiums-surge-by-50-amid-ransomware-attacks

[۱۳] https://twitter.com/BrettCallow/status/1692929078234616060

[۱۴] https://news.sophos.com/en-us/2019/12/09/snatch-ransomware-reboots-pcs-into-safe-mode-to-bypass-protection

[۱۵] https://thehackernews.com/2023/09/threat-actors-targeting-microsoft-sql.html

ثبت ديدگاه